雷池+frp内网穿透,搭建企业级内网防护,无需花高额费用买服务器,教科书级别教学

[toc]

一、前言

很多师傅们不懂内网穿透,还要给一些内网穿透服务商价钱,还不能自定义域名,自定义域名还要费用,并且这个域名还要带着它的主域名,比如服务商的域名是demo.com,而你花钱只能得到它的子域名比如test.demo.com,价格还贵,不好记,那么本篇文章将彻底甩开这类内网穿透的服务商!让您拥有自己的特殊域名,和一个简单企业级的网络防护环境,并且还很便宜,只需要一个雷池跳板服务器即可

总体的网络拓步结构,本篇文章会讲VPN的搭建,还有内网环境,FRP内网穿透工具,还有雷池waf的介绍,组建我们自己的本机web服务(web服务搭建在自己没有公网ip的电脑或者自己买的服务器上,无需和电信或者移动获取公网IP),并不需要花大量的金钱去租用一个高配置的服务器,我们只需要一个和一个4h4g10M的60块钱/月的网盾云服务器就够了!!!

二、服务器选购

首先呢,需要一台服务器,这里我用的是网盾云的高防物理服务器,有条件的可以选择物理机,没有条件的可以选择云服务器,4h4g10M只要60元/月,还有100G的DDOS高防,超级划算

三、域名选购

然后你需要有一个自定义的域名是吧,这里建议使用阿里云的域名(因为爱情),当然腾讯云的也不错奥,域名购买和域名解析到你得服务器IP,这里就不多介绍了可以参考如下文章

https://blog.csdn.net/qq_40831778/article/details/104627549四、修改并更新系统

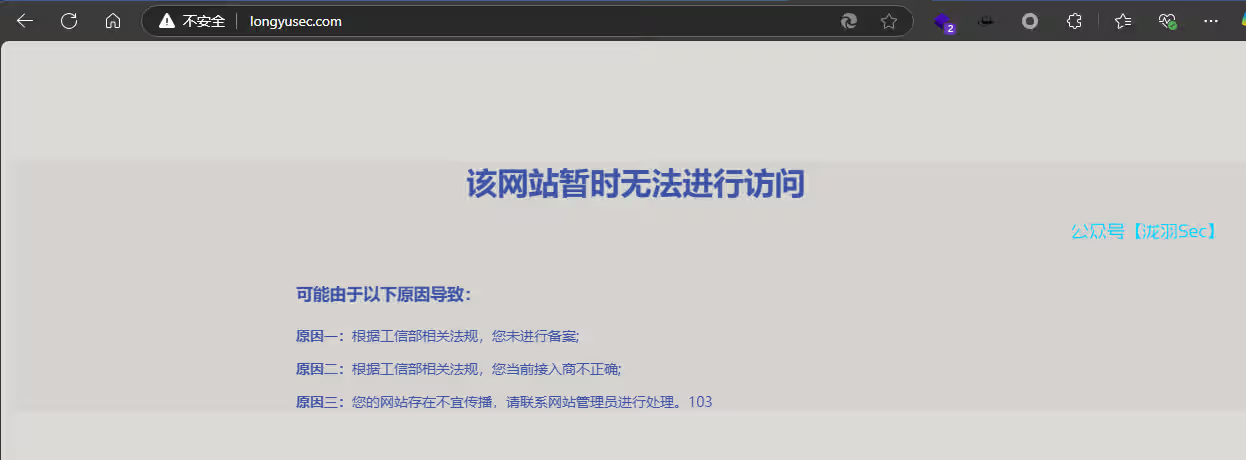

首先连接你的服务器并修改源,这里我的域名呢注册的是longyusec.com

ssh root@longyusec.com

vi /etc/apt/sources.list填充以下内容,建议将源文件删除,或者利用echo命令重定向

deb http://mirrors.aliyun.com/ubuntu/ jammy main restricted universe multiverse

deb-src http://mirrors.aliyun.com/ubuntu/ jammy main restricted universe multiverse

deb http://mirrors.aliyun.com/ubuntu/ jammy-security main restricted universe multiverse

deb-src http://mirrors.aliyun.com/ubuntu/ jammy-security main restricted universe multiverse

deb http://mirrors.aliyun.com/ubuntu/ jammy-updates main restricted universe multiverse

deb-src http://mirrors.aliyun.com/ubuntu/ jammy-updates main restricted universe multiverse

deb http://mirrors.aliyun.com/ubuntu/ jammy-backports main restricted universe multiverse

deb-src http://mirrors.aliyun.com/ubuntu/ jammy-backports main restricted universe multiverse

更新源和系统包

apt update

apt upgrade五、docker安装

更新完后就安装docker

apt install docker.io

apt install docker-compose安装雷池,国内服务器有一个缺点,就是访问不了国外的docker源,会一直卡在docker更新这里,前面是安装了docker-compose 的但是这里没有识别出来,应该是需要它自己的docker版本,那么就来搭建vpn

bash -c "$(curl -fsSLk https://waf-ce.chaitin.cn/release/latest/manager.sh)"

特别注意!!!如果啊,如果觉得下面安装过程比较麻烦,可以先安装宝塔9.4.0,利用宝塔安装好docker,然后一键安装雷池即可。

六、搭建openvpn

接下来我们需要一台香港服务器,同样也是网盾云服务器,搭建一个 vpn(如果自己有vpn,或者服务器本身就是香港的可以跳过此步骤,直接一路下一步),很多师傅们可能会问,私自搭建vpn是违法的吧,但是最近政策已经出来了,就在今年25年1月份,工信部出台了《关于清理规范互联网网络接入服务市场的通知》,只要是依法依规的,就不违法,并且之前AI是拒绝回答这个问题的,但是现在不管是deepseek还是kimi、百度文心一言,你问它怎么搭建vpn,都能提供详细的教学,之前都是不行的,说明政策相对来说是放宽了一点的,尤其是在上海!!(仅供学习使用,切勿用于非法用途)

《通知》主要是为了更好地规范市场的行为,规范的对象主要是未经电信主管部门批准,无国际通信业务经营资质的企业和个人,租用国际专线或者VPN,违规开展跨境电信业务经营活动,关于跨境开展经营活动的相关规定,这些规定您也可以再详细看一看,不会对国内外企业和广大用户开展这项正常的跨境访问互联网,以及他合法依规开展各类经营活动,不会给他们带来什么影响。主要是对那些无证经营的、不符合规范的进行清理。对于依法依规的企业和个人是不受影响的。

那么接下来就是安装openvpn了,连接你的香港服务器

apt update

apt upgrade

apt install tzdata

dpkg-reconfigure tzdata

bash <(curl -fsS https://packages.openvpn.net/as/install.sh) --yes安装结束后会出现一个安装成功的提醒Installation successful!,另外需要注意一下安装过程中的提示信息会包含如下内容,需要查看一下历史消息呢

To reconfigure manually, use the /usr/local/openvpn_as/bin/ovpn-init tool.

+++++++++++++++++++++++++++++++++++++++++++++++

Access Server 2.14.2 has been successfully installed in /usr/local/openvpn_as

Configuration log file has been written to /usr/local/openvpn_as/init.log

Access Server Web UIs are available here:

Admin UI: https://[你的ip]:943/admin

Client UI: https://[你的ip]:943/

To login please use the "openvpn" account with "你的密码" password.

(password can be changed on Admin UI)

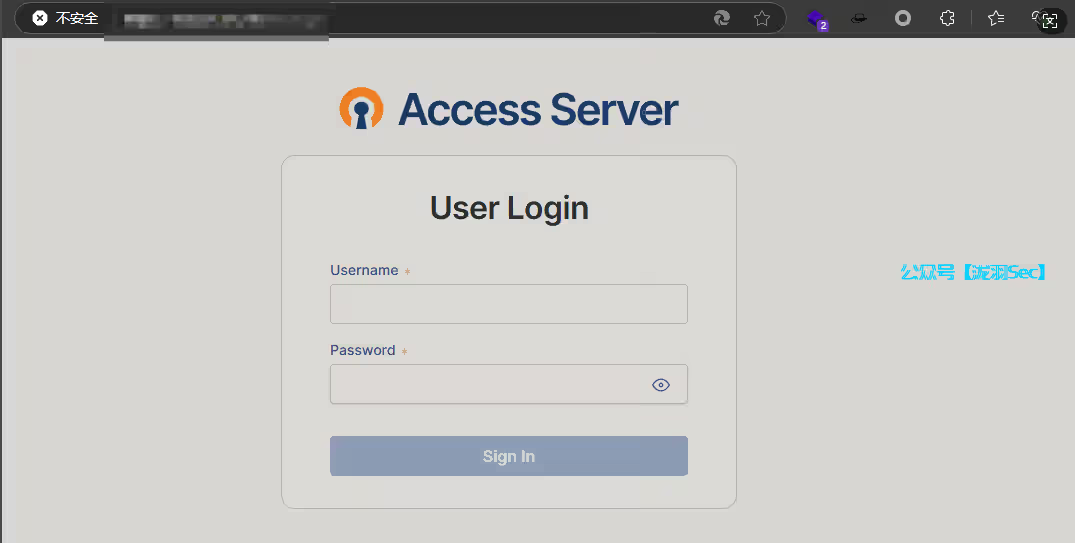

+++++++++++++++++++++++++++++++++++++++++++++++这样的话就可以访问自己的UI面板了,ip+端口

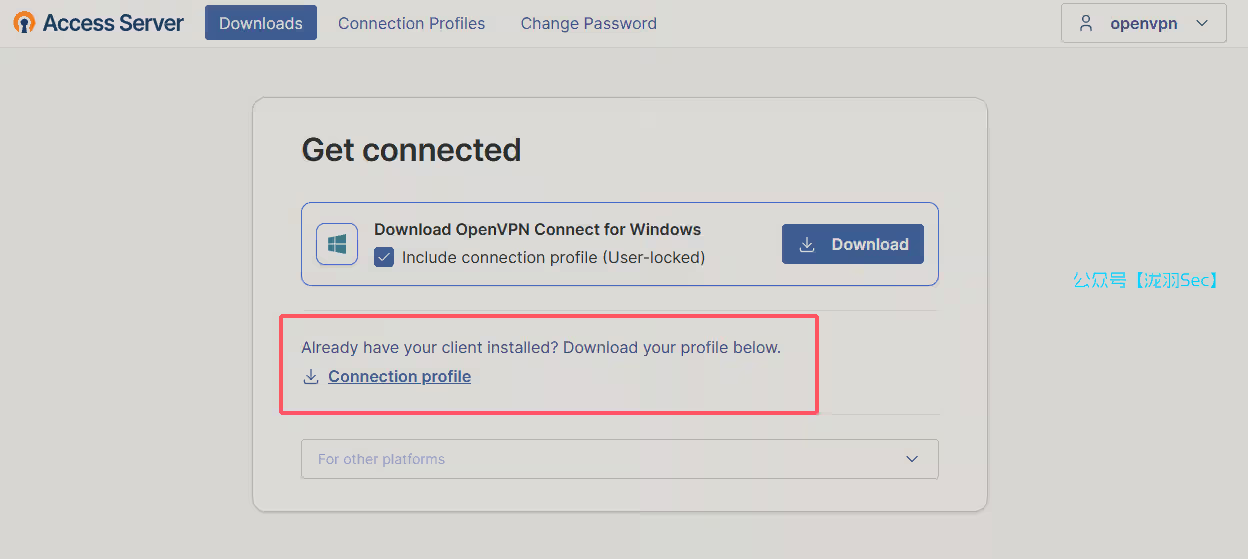

点击下载配置文件,你会获得一个xxxx.ovpn文件

下载后将他上传到你的国内服务器

# 国内服务器创建一个data文件夹

mkdir /data

# 主机上传文件

# % Administrator @ 泷羽Sec-白小羽 in D:Download浏览器下载 [18:16:49]

$ scp .profile-userlocked.ovpn root@longyusec.com:/data

root@longyusec.com's password:

profile-userlocked.ovpn 100% 6293 25.5KB/s 00:00国内vps安装openvpn

apt install openvpn

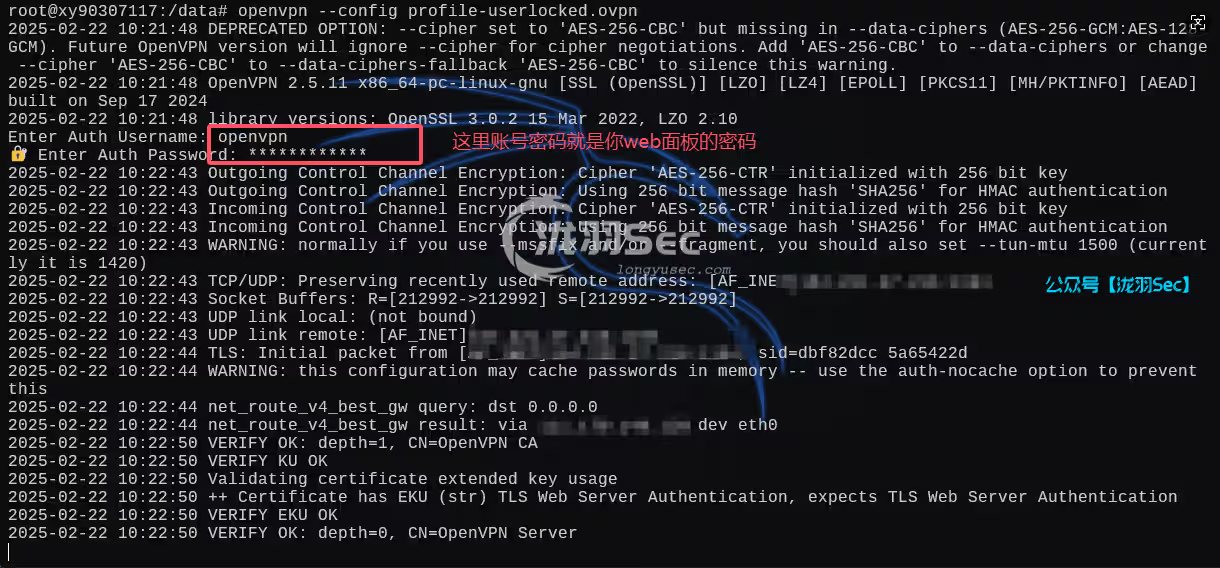

国内服务器连接你的香港节点vpn,就是刚刚你下载的那个配置文件

tmux # 创建一个复用的终端,即断开连接也不会阻止进程的继续运行

cd /data

openvpn --config profile-userlocked.ovpn

# 输入你的用户和密码然后使用香港服务器连接你的国内服务器(因为你的国内服务器连接了香港vpn,ip变成了香港的,本机ssh连接国内服务器会导致连接超时)

ssh root@longyusec.com

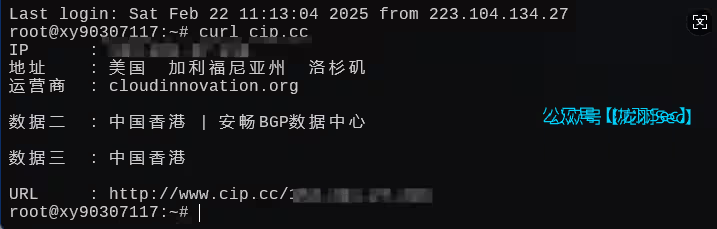

curl cip.cc

七、雷池安装

此时你的国内服务器ip就变成了香港的,让流量走香港服务器,这下我们就可以安装雷池waf了

bash -c "$(curl -fsSLk https://waf-ce.chaitin.cn/release/latest/manager.sh)"

然后就可以断开vpn连接,终止刚刚开启的复用终端就ok

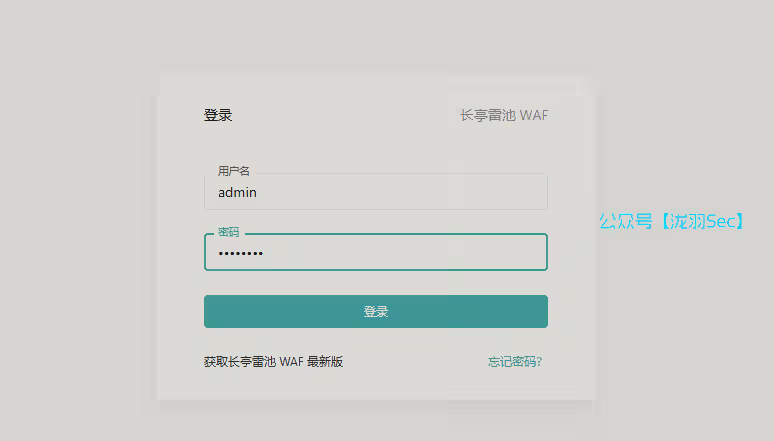

pkill tmux访问雷池给你的URL,并输入账号密码

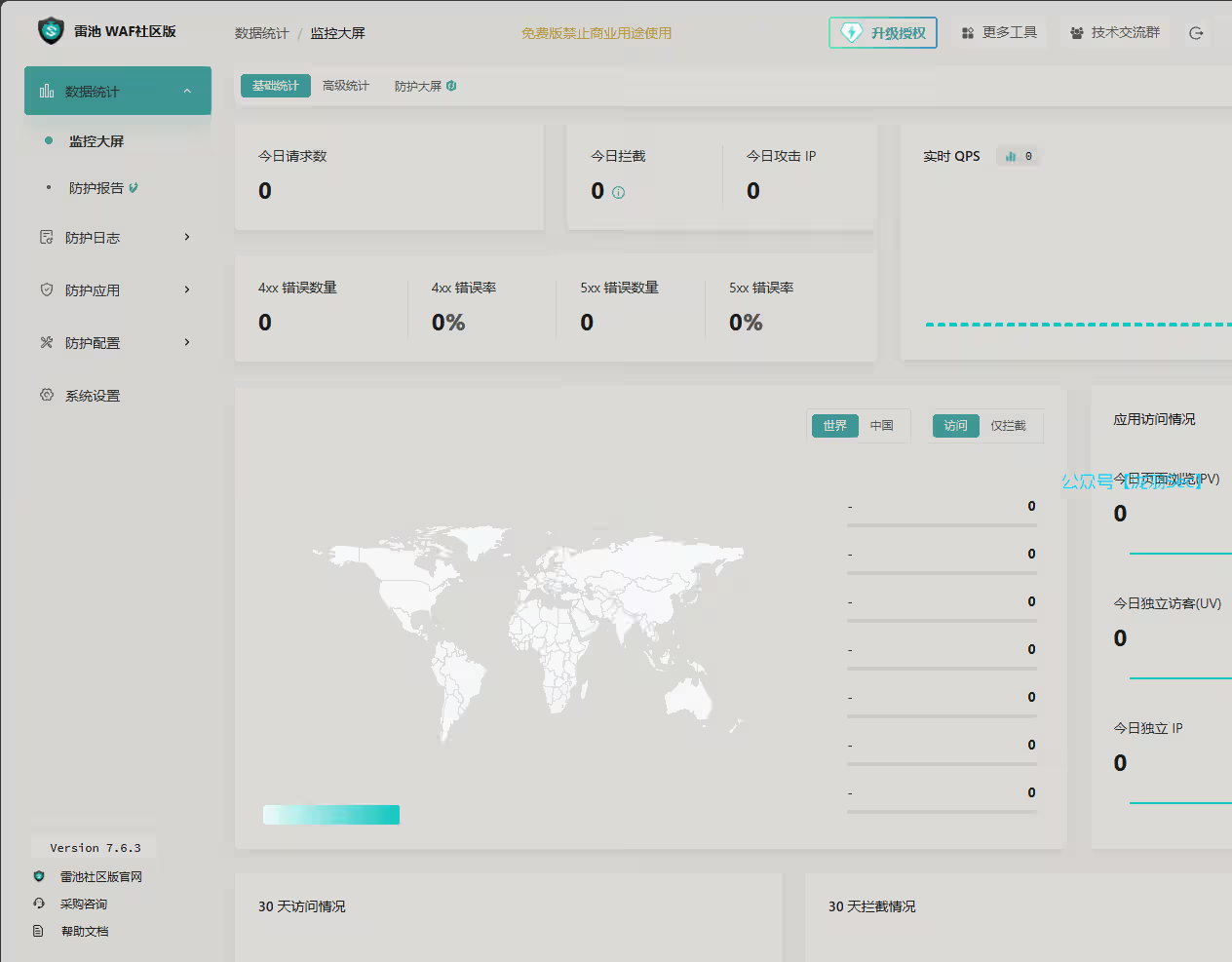

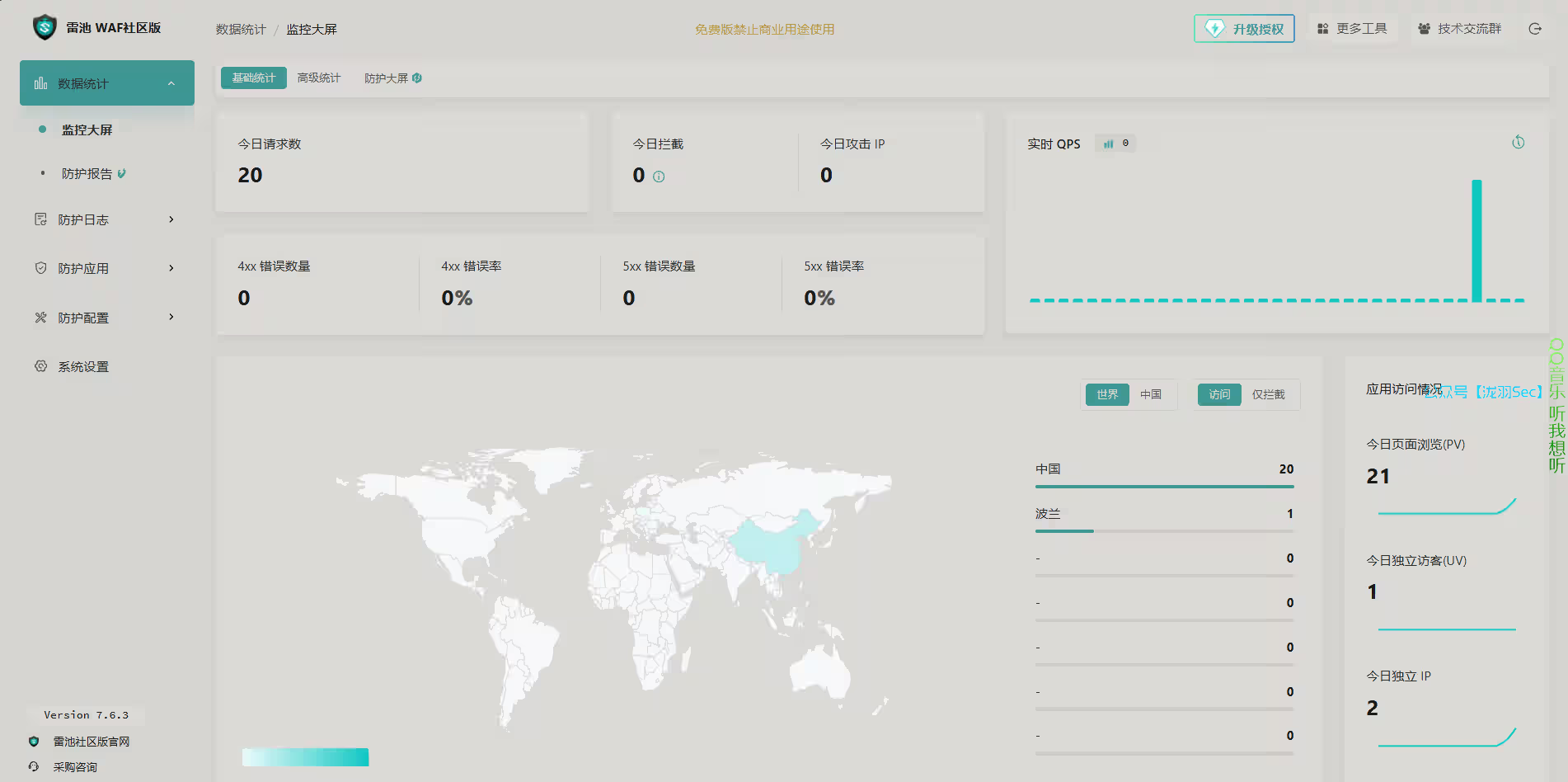

登录成功的界面,非常的帅

八、FRP内网穿透

那么接下来如何访问本机的小网站?我们需要利用frp内网穿透工具,连接到本机,修改并上传frp,具体使用方法参考:三种代理方法打入内网,如果不想看,那么就直接参考我下面的内容即可

root@xy90307117:/data# wget https://github.com/fatedier/frp/releases/download/v0.22.0/frp_0.22.0_linux_amd64.tar.gz

root@xy90307117:/data# tar -zxvf frp_0.22.0_linux_amd64.tar.gz

root@xy90307117:/data# cd frp_0.22.0_linux_amd64

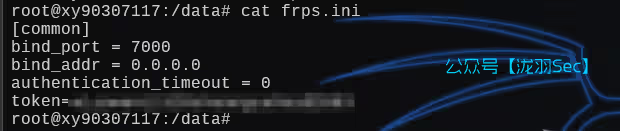

root@xy90307117:/data# cat frps.ini

[common]

bind_port = 7000

bind_addr = 0.0.0.0

authentication_timeout = 0

token=you_token

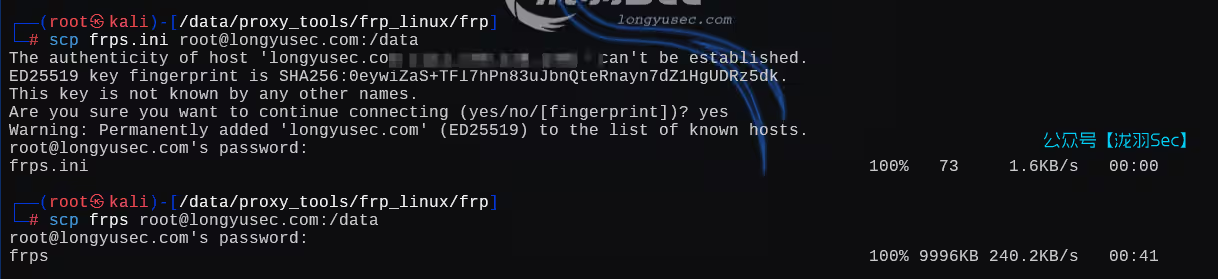

将这两个文件复制到你得国内服务器

scp frps root@longyusec.com:/data

scp frps.ini root@longyusec.com:/data

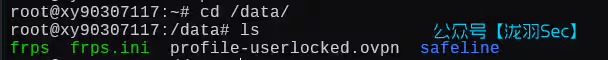

切换到国内服务器

放行7000端口

ufw allow 7000同样的使用tmux,将这个进程放到后台,就可以将这个终端关掉了(x掉)

tmux

./frps -c frps.ini

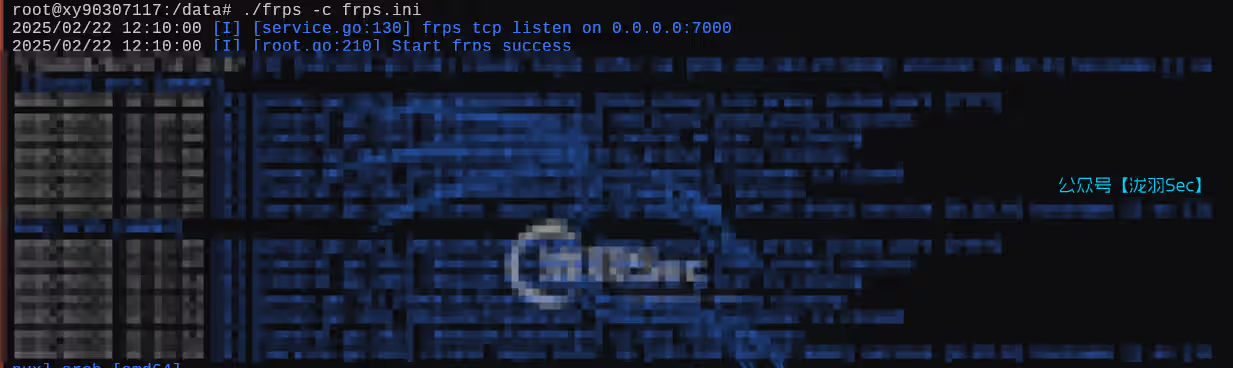

修改kali客户端的配置

┌──(root㉿kali)-[/data/proxy_tools/frp_linux/frp]

└─# cat frpc.ini

[common]

server_addr = longyusec.com # 域名和IP都可以

server_port = 7000

token=your_token # 可以理解为连接密码,防止未授权访问

[http_proxy]

type = tcp

remote_port = 7777

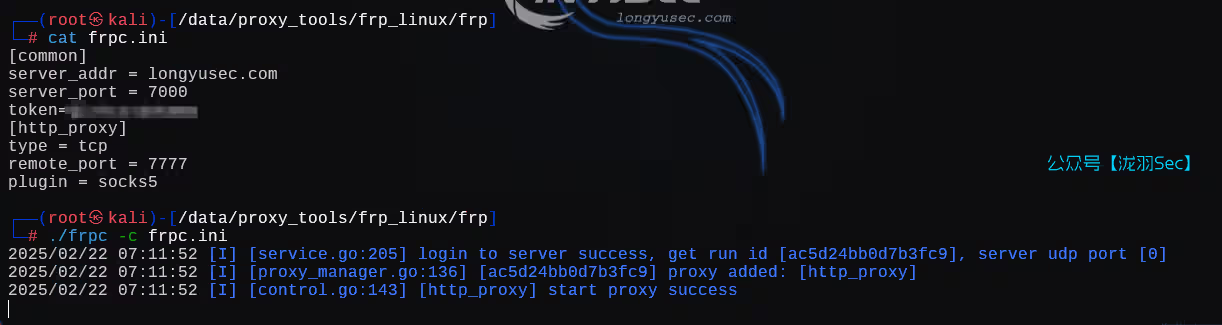

plugin = socks5运行客户端,确保token和服务端完全一致,就能连接成功

服务器安装代理工具

sudo apt install proxychains

vi /etc/proxychains.conf # 最后一行添加你的服务器IP和代理端口

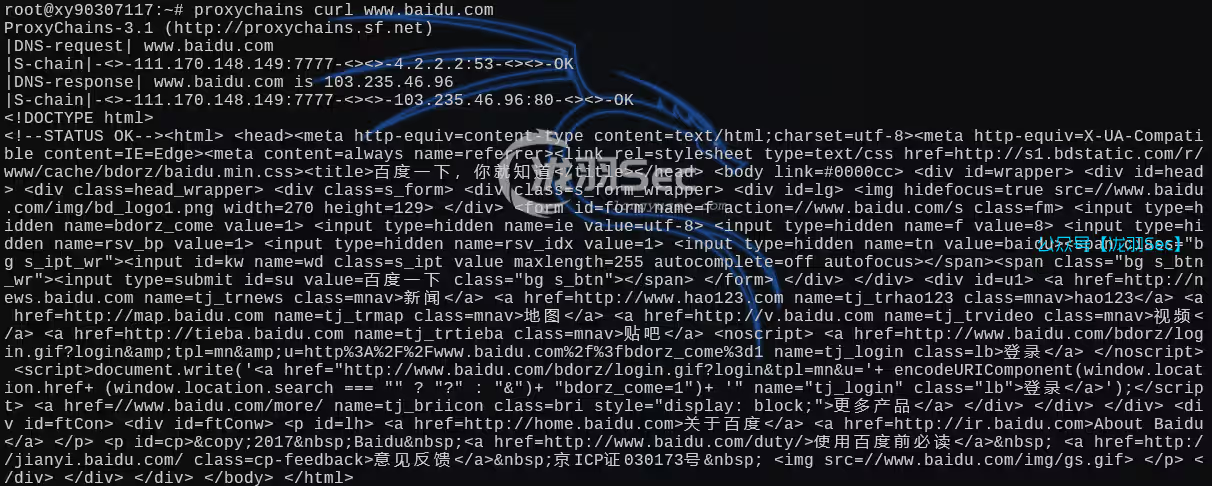

测试能否ping通百度,很好我们成功在服务端利用内网中的kali访问百度,内网穿透成功

proxychains curl www.baidu.com

那么接下来如何通过公网服务器访问我kali内网呢?修改frp.ini,连接frp服务端

┌──(root㉿kali)-[/data/proxy_tools/frp_linux/frp]

└─# cat frpc.ini

[common]

server_addr = longyusec.com

server_port = 7000

token=you_token

[http_proxy]

type = tcp

remote_port = 7777

plugin = socks5

[local_http_server]

type = tcp

local_ip = 127.0.0.1

local_port = 5000 # 你的kali内网服务端口

remote_port = 5000 # 公网访问的端口

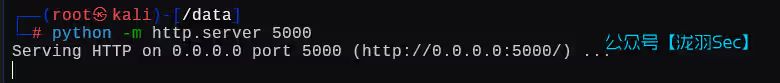

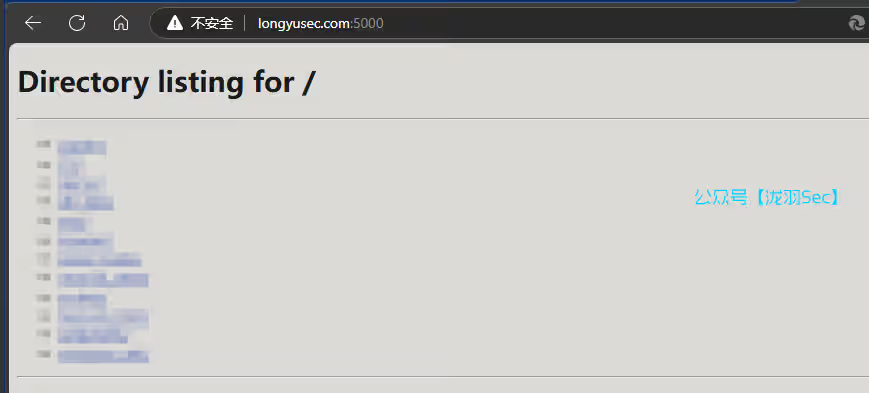

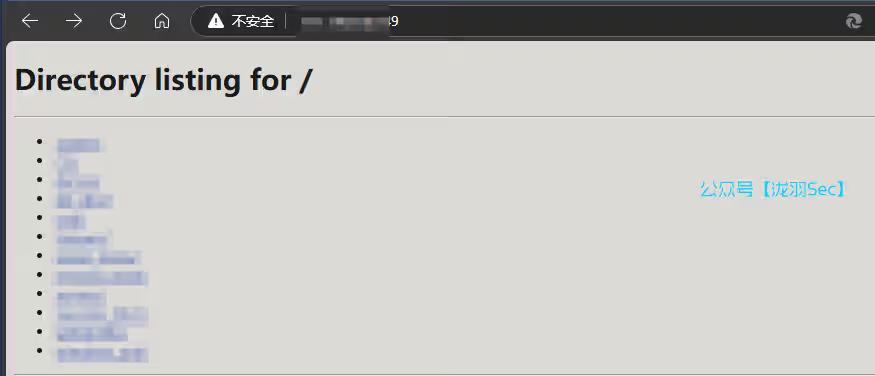

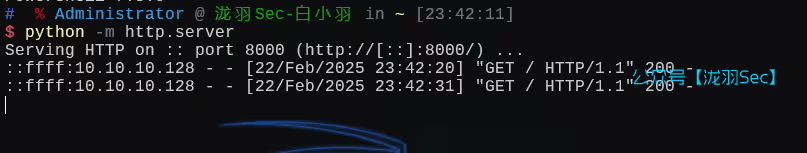

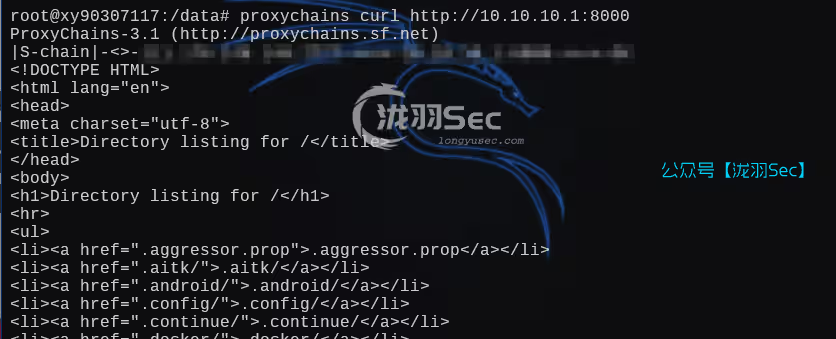

kali开启5000端口一个微型http服务,当然也可以直接80端口,这样配置好后就能直接longyusec.com访问你的kali啦

服务器放行5000端口,直接通过域名访问服务端口,非常棒!!!!!

ufw allow 5000

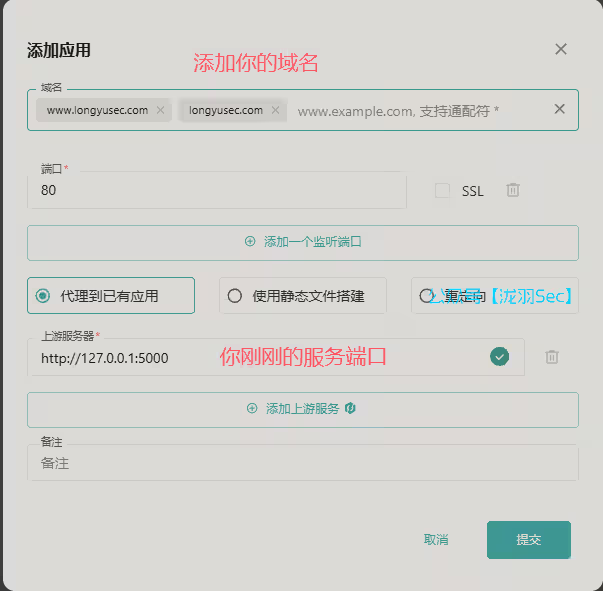

九、雷池反向代理

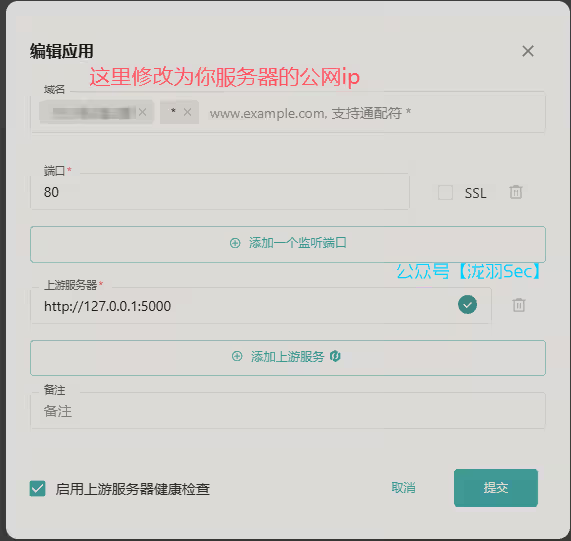

那么如何利用80端口访问呢?这个时候雷池就排上用场了,它的反向代理!!!!

我们添加一个应用

添加成功后就能直接利用80端口访问本机内网中的kali啦!!!!!但是我的网站和域名没有备案呢就访问不了,只能使用ip进行访问,哈哈哈,但是就是这样子配置呢

那么接下来就要配置防护了,我们修改一下域名为你的服务器的公网ip,模拟域名访问80端口

稍等一段时间,此时80端口就能正常访问我们的kali内文件

十、雷池测试

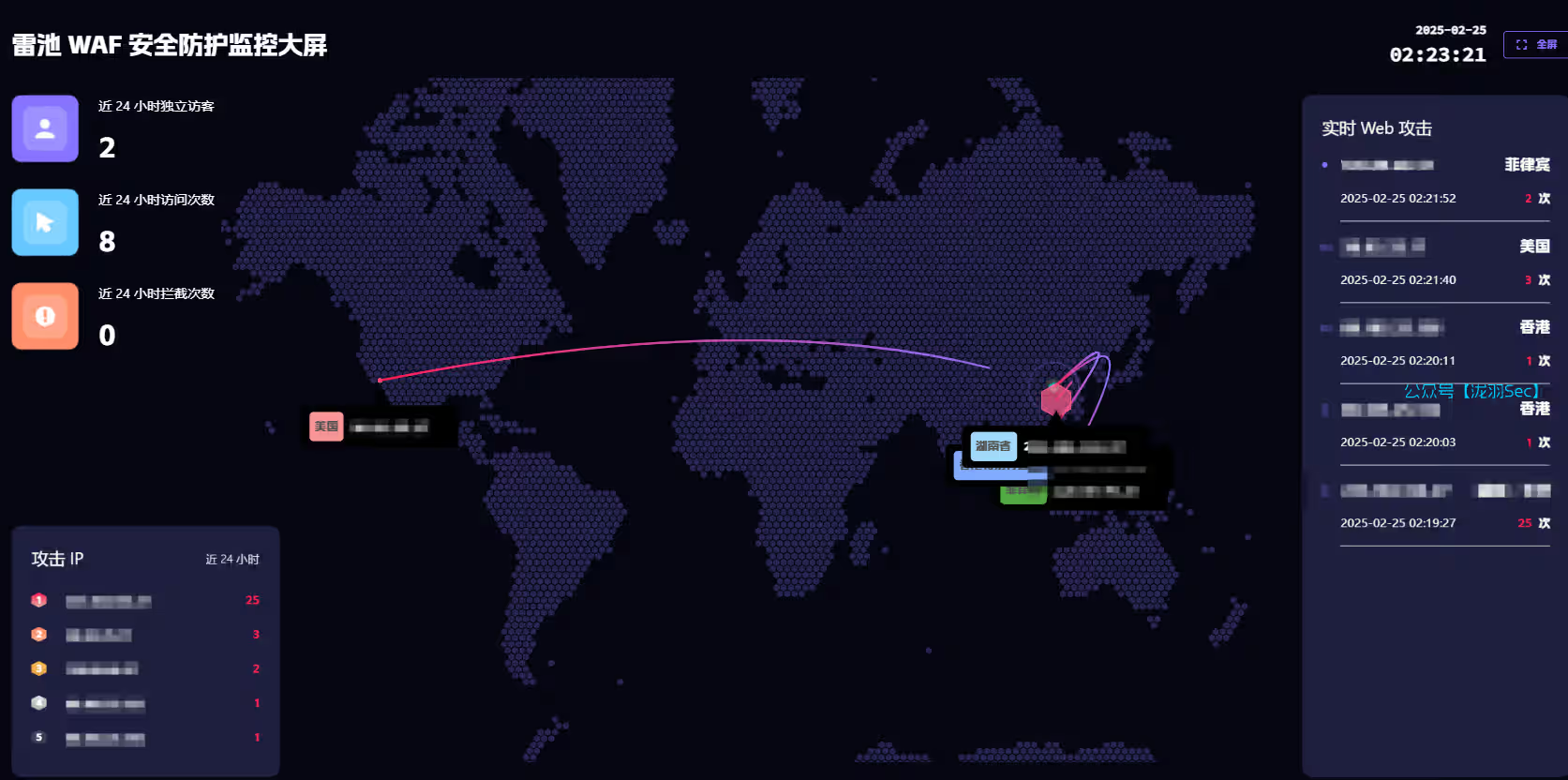

随便刷新几下就能得到每日请求等各种数据了

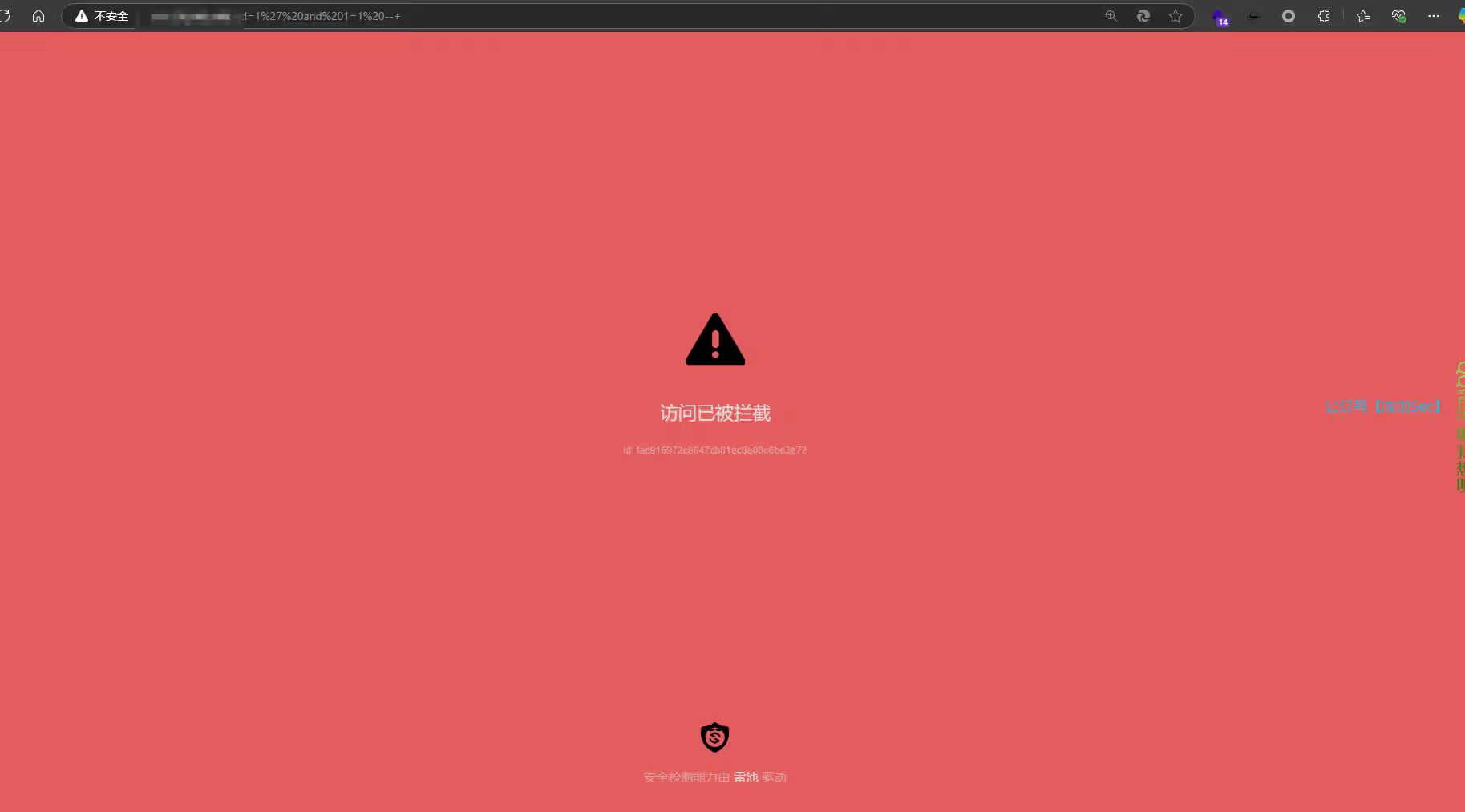

sql注入测试,光这界面就很炫酷哇

那么开始攻击,使用nikto漏洞扫描工具进行漏洞扫描

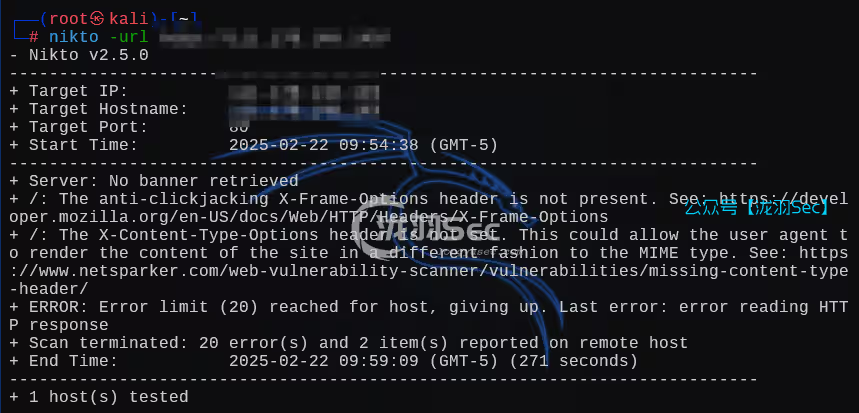

通过实时流量访问监控功能,您可以清晰掌握当前网络活动状态,快速识别异常流量与潜在威胁。

![图片[29]-雷池+frp内网穿透,搭建企业级内网防护,无需花高额费用买服务器,教科书级别教学-泷羽Sec](https://files.mdnice.com/user/70869/4cbbcfd1-96ae-432f-a8db-c2a70140d8ce.gif)

系统提供全面的安全态势可视化,每日的 请求流量、攻击拦截数据 以及 攻击源 IP 均可实时展示,帮助您快速掌握网络安全动态,精准定位威胁来源。可以防御所有的 Web 攻击,例如 SQL 注入、XSS、代码注入、操作系统命令注入、CRLF 注入、XXE、SSRF、路径遍历 等等。

系统能够实时识别并标记威胁IP,帮助您快速定位潜在攻击源,及时采取防御措施,有效降低安全风险,保障业务稳定运行。

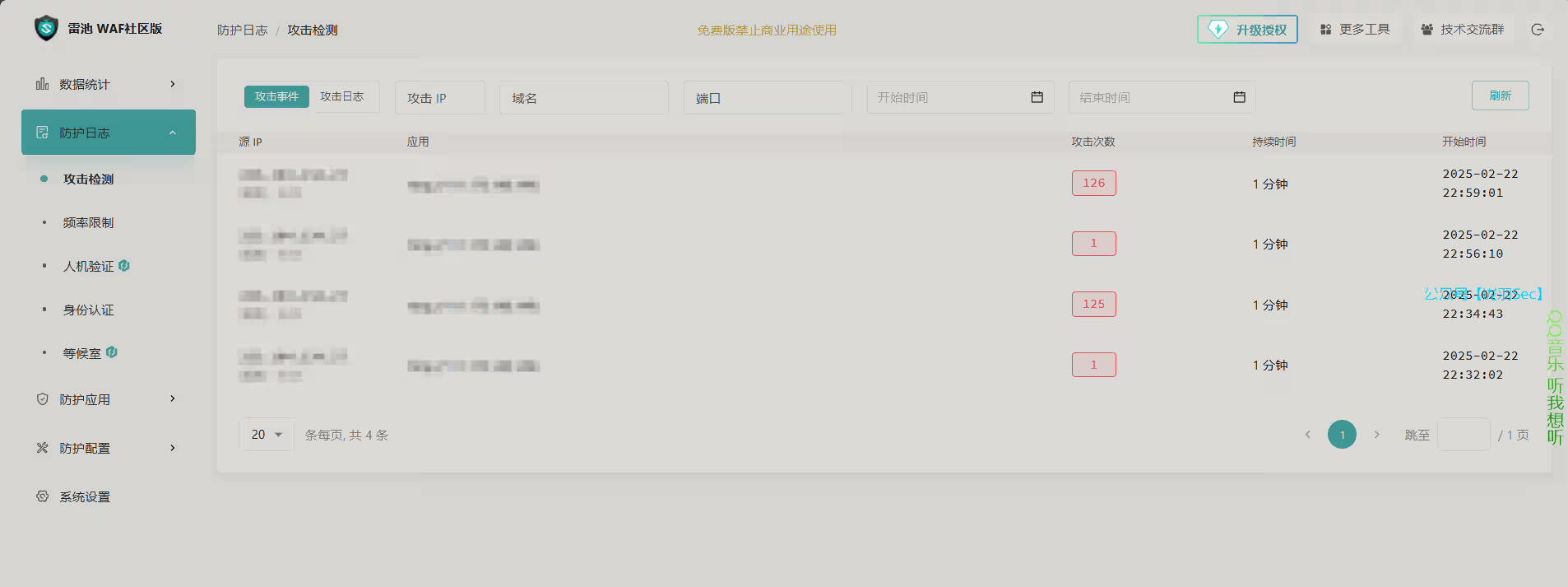

雷池不仅提供实时流量监控与威胁IP检测,更支持 自定义防护规则,让您根据业务需求灵活配置安全策略,精准拦截潜在威胁,找到应用站点,添加人机验证和HTML加密验证

点击保存后测试效果,访问任何正常网页

![图片[33]-雷池+frp内网穿透,搭建企业级内网防护,无需花高额费用买服务器,教科书级别教学-泷羽Sec](https://files.mdnice.com/user/70869/7ac21891-4ea8-4be2-a061-447b27bdd6df.gif)

雷池结合网盾提供高达 300G DDoS防御,轻松应对大规模流量攻击;同时,内置 CC攻击防护、爬虫程序限制 及 恶意攻击拦截 等多重安全机制,全方位保障企业服务稳定运行,让您无后顾之忧。

此时在您的windows主机上开启一个http服务,这个服务(模拟网站)呢包含了你这个目录下面的文件内容

利用这台公网服务器(雷池),就能轻松访问内网服务器的任何关闭防火墙的电脑了

proxychains curl http://10.10.10.1:8000

是不是很神奇?像Hack The Box和其他的一些内网靶场环境都可以以这种模式搭建,非常的方便,雷池反向代理,还提供防护作用,同样的我还用过宝塔,宝塔也具有反向代理,但是宝塔插件太多了,比较占用内存,容易卡顿,我推荐还是雷池,官方网站如下

https://waf-ce.chaitin.cn/

土、雷池配置HTTPS

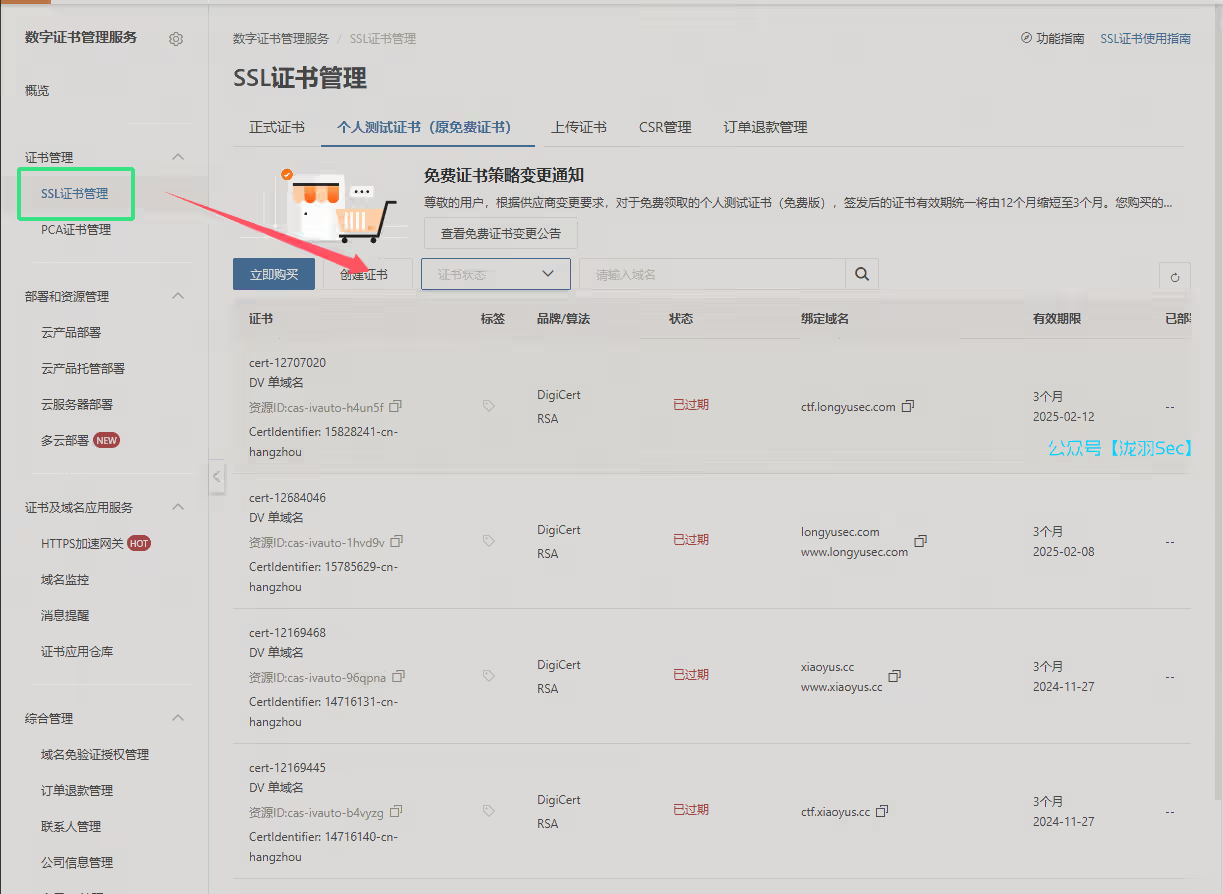

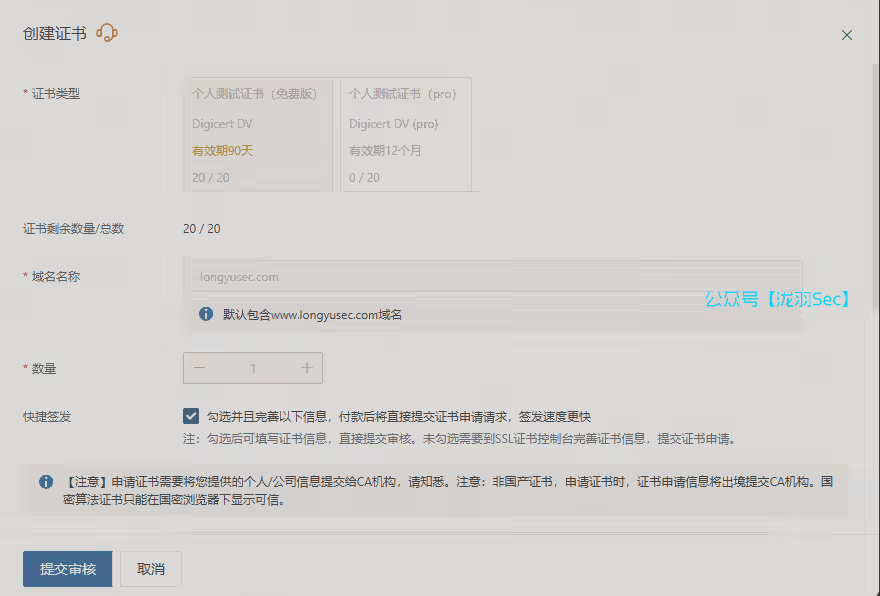

那么还有HTTPS是吧,企业级的官网没有HTTPS怎么行?我们去阿里云控制台,数字证书管理服务->SSL证书管理

我们购买一个个人测试证书,这里是免费的有效期只有三个月

我们来创建一个免费的证书,提交审核就好了

然后让你填写验证信息

添加记录值

等待证书签发成功即可,阿里会发送一篇邮件

之后点击那个证书旁边有一个更多

来到下载,我们选择apache,注意这里一定要是apache,其他证书我没测试过

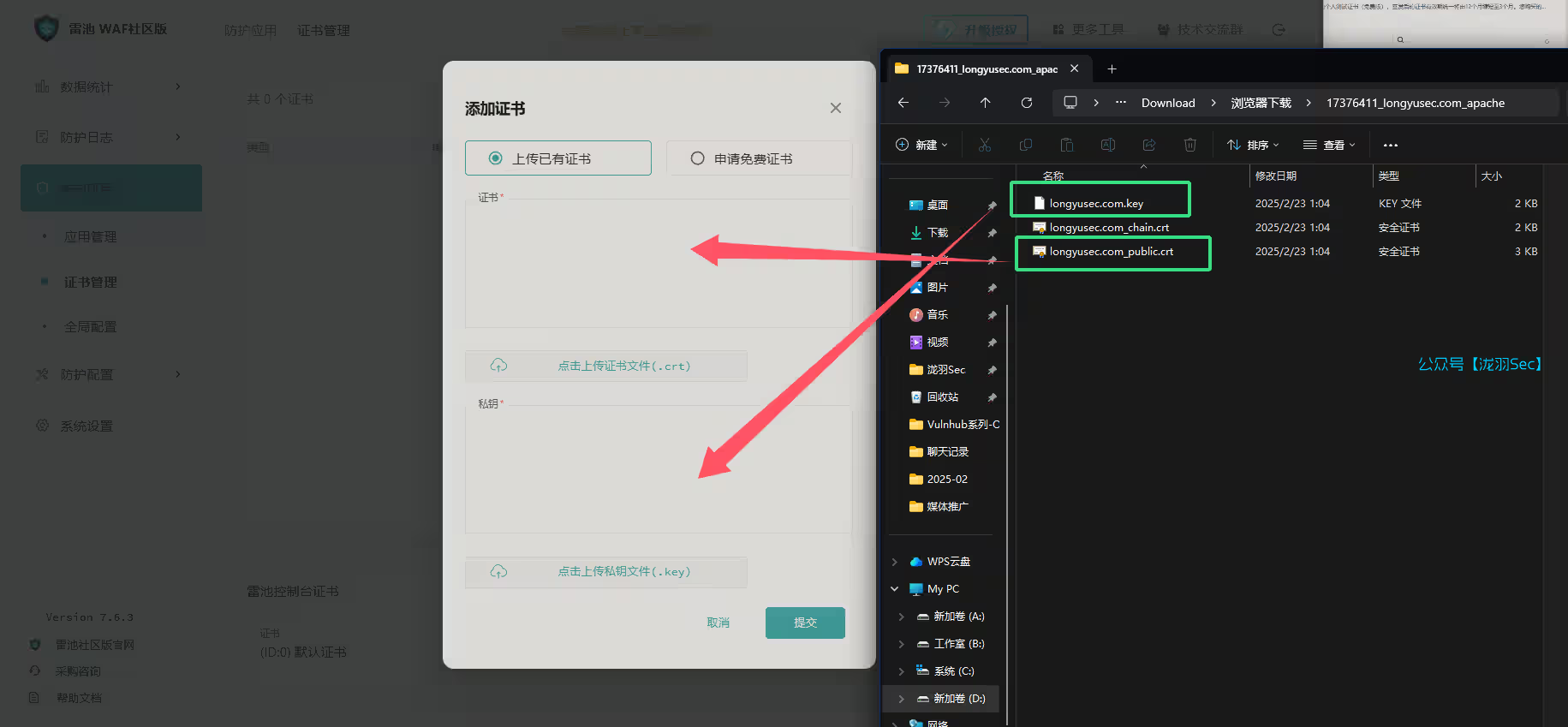

选择添加自己的证书文件

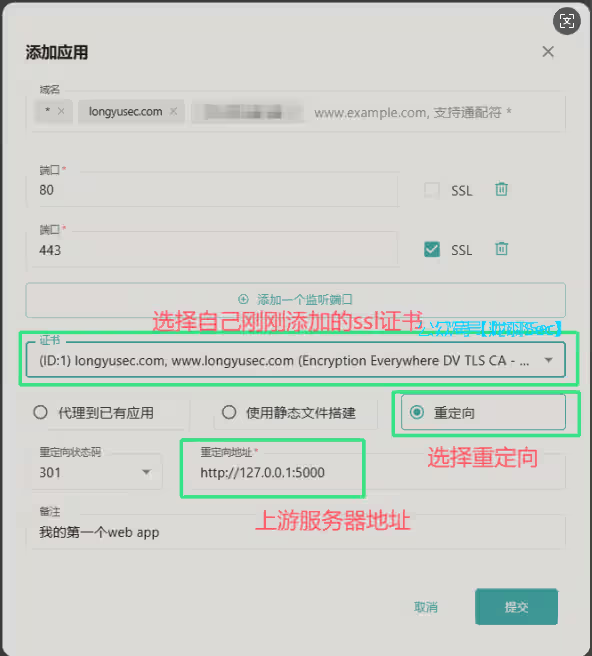

上传成功即可看到自己的证书文件

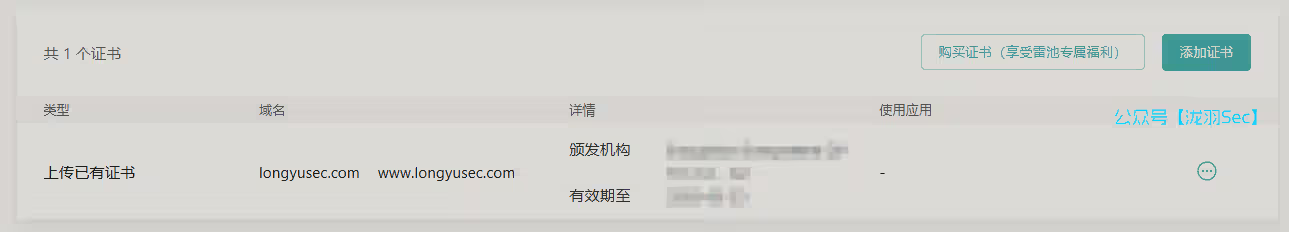

之后我们删除刚刚创建的站点

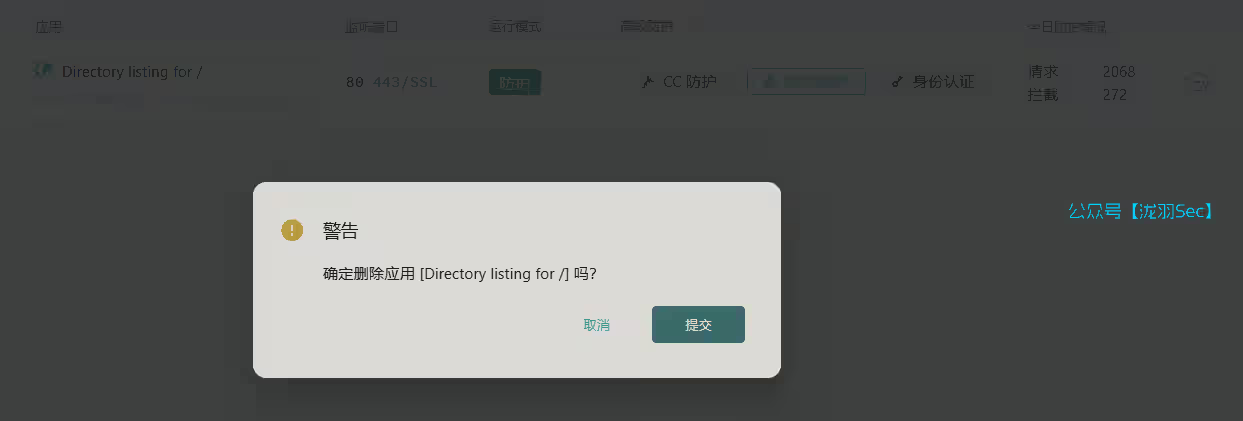

之后来到应用管理,添加应用,选择自己的证书,并添加一个端口

这样就能直接https访问啦,由于我没有备案,国内运营商对未备案域名的 HTTPS 访问会直接阻断 TCP 连接(重置 RST 包),而非返回拦截页。

王、雷池上夜班

雷池商业版创新性搭载粒子动画引擎,其可视化攻防态势大屏通过动态粒子流技术,完美实现:

- 实时威胁数据的流体化呈现(粒子轨迹动态映射攻击向量)

- 时空维度攻击链的可视追踪(自适应粒子密度渲染攻击路径)

并且雷池商业版采用军工级暗物质美学设计,其深空黑主界面搭载

![图片[51]-雷池+frp内网穿透,搭建企业级内网防护,无需花高额费用买服务器,教科书级别教学-泷羽Sec](https://files.mdnice.com/user/70869/d2b4e346-b1bf-4969-97f2-f24190440181.gif)

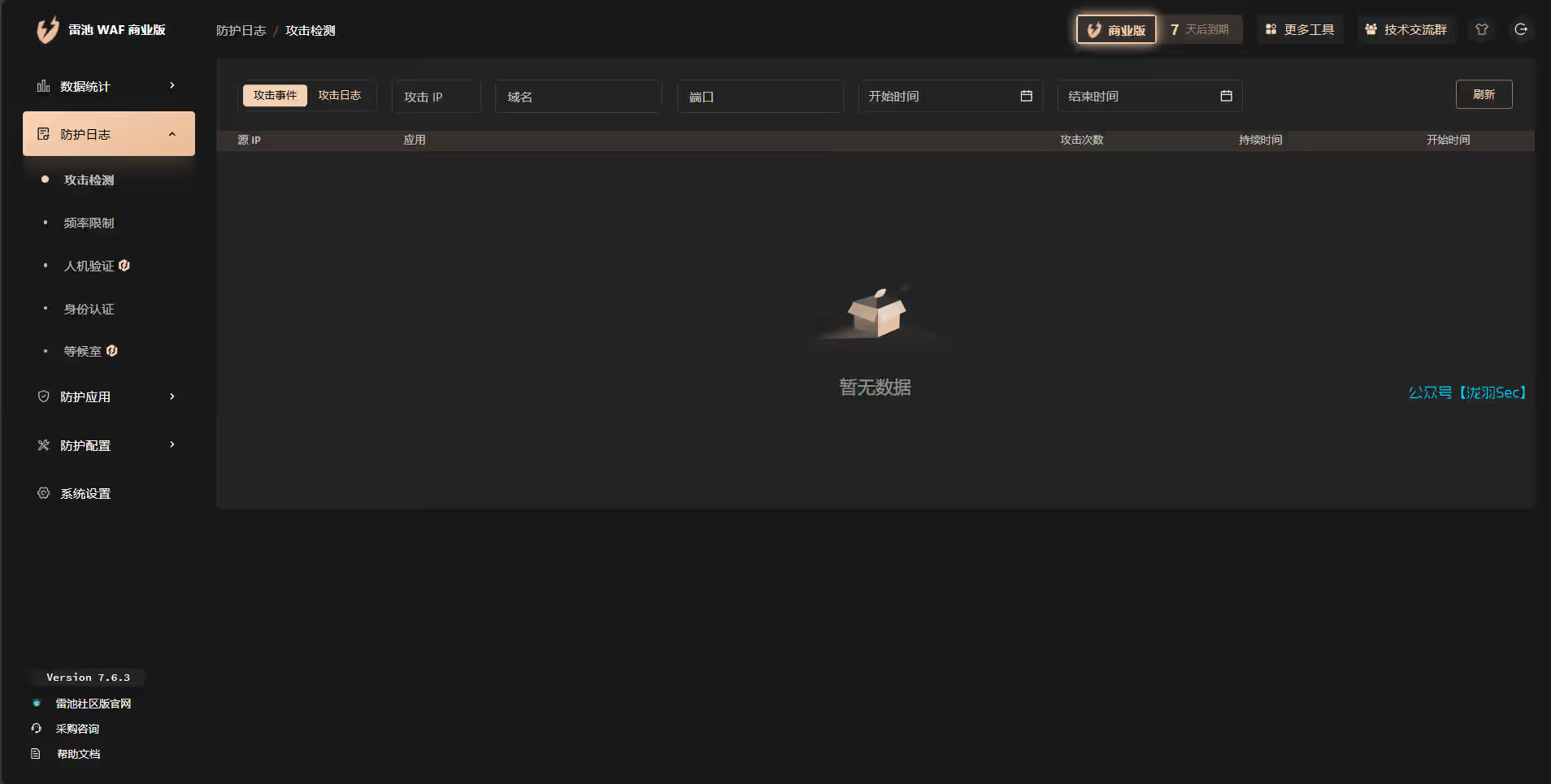

防护日志

其他的功能也挺好用的,还请自行探索了

王、基于雷池WAF+FRP的内网穿透全栈方案总结

一、技术架构与核心优势

- 核心组件:

- 雷池WAF:企业级Web应用防火墙,提供DDoS防御、CC攻击拦截、实时流量监控。

- FRP:轻量级内网穿透工具,支持TCP/HTTP/Socks5代理。

- OpenVPN:搭建跨境VPN通道,绕过国内服务器网络限制。

- 阿里云SSL证书:免费HTTPS加密,提升服务安全性。

- 方案优势:

- 零依赖第三方穿透服务:完全自主控制域名和端口。

- 低成本:仅需60元/月的4H4G服务器(网盾云)+ 域名年费。

- 企业级防护:集成300G DDoS防御、SQL注入/XSS拦截、IP黑名单。

- 灵活扩展:支持多协议穿透,可扩展至数据库、远程桌面等内网服务。

二、核心实现步骤

1. 环境初始化

- 服务器选择:国内高防服务器(推荐网盾云4H4G10M)+ 香港节点(VPN中转)。

- 域名解析:将自定义域名(如

longyusec.com)解析至国内服务器IP。 - 系统配置:

# 更新源并安装基础工具 apt update && apt upgrade -y apt install docker.io docker-compose openvpn

2. 跨境VPN搭建(香港节点)

- 安装OpenVPN Access Server:

bash <(curl -fsS https://packages.openvpn.net/as/install.sh) --yes - 配置管理:

- 访问

https://[香港IP]:943/admin,创建用户并下载.ovpn配置文件。 - 国内服务器连接VPN:

openvpn --config profile-userlocked.ovpn - 访问

3. 雷池WAF部署

- 绕过网络限制:通过VPN拉取Docker镜像。

- 一键安装:

bash -c "$(curl -fsSLk https://waf-ce.chaitin.cn/release/latest/manager.sh)" - 管理界面:访问

https://[IP]:9443,配置反向代理规则。

4. FRP内网穿透配置

- 服务端(国内服务器):

# frps.ini [common] bind_port = 7000 token = your_secure_token启动命令:

./frps -c frps.ini - 客户端(内网设备,如Kali):

# frpc.ini [common] server_addr = longyusec.com server_port = 7000 token = your_secure_token [web] type = tcp local_port = 80 remote_port = 5000启动命令:

./frpc -c frpc.ini

5. HTTPS加密配置

- 证书申请

:

- 阿里云控制台 → 数字证书管理 → 免费证书申请 → DNS验证。

- 雷池绑定证书

:

- 上传

.key和.crt文件,在站点配置中启用HTTPS并绑定443端口。

- 上传

三、安全防护实战效果

- 攻击拦截演示:

- SQL注入:

https://longyusec.com?id=1' AND 1=1-- - XSS攻击:

https://longyusec.com?name=<script>alert(1)</script> - 结果:雷池实时阻断并记录攻击IP。

- SQL注入:

- 流量监控看板:

- 实时展示请求量、攻击类型分布、TOP威胁来源IP。

- 自定义规则:人机验证、地域封锁、敏感路径防护。

- DDoS防御测试:

- 使用

hping3模拟SYN Flood:

hping3 -S --flood -p 80 longyusec.com - 结果:网盾云自动清洗流量,服务保持可用。

- 使用

四、注意事项

- 合规性:

- VPN仅用于技术研究,禁止非法用途。

- 国内服务器需完成ICP备案方可开放80/443端口。

- 运维建议:

- 定期更新雷池规则库:

docker exec safeline-mgt ./scripts/upgrade.sh - FRP服务端配置防火墙:

ufw allow 7000/tcp # FRP控制端口 ufw allow 5000/tcp # 业务暴露端口

- 定期更新雷池规则库:

- 灾备方案:

- 定时备份FRP配置和雷池规则。

- 多节点FRP负载均衡:通过DNS轮询实现高可用。

五、最终效果展示

- 内网服务公网访问:

https://longyusec.com→ 穿透至本地Kali的Web服务。 - 安全防护看板:

https://docs.waf-ce.chaitin.cn/images/screenshot-2.png?avif

日、往期推荐

红日靶场5,windows内网渗透,社工提权,多种域内横向移动思路

不用MSF?红日靶场4,从外网到域控,手工干永恒之蓝,教科书级渗透教学

本站小部分内容转载于互联网,如有侵权还请联系